85.用户管理中需要管理的资源有哪些?

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-ca58-c039-62ee46700007.html

点击查看答案

1144.Anti-DDoS方案可以广泛应用于以下哪些方面

A. 企业网出口部署,确保企业网带宽资源及应用业务服务器的安全

B. 骨干网部署,缓解城域网出口压力,保护运营商带宽资源

C. 城域网部署,抵御来自外城域网对本城域网的DDoS攻击,保护城域网带宽资源可用

D. D.C旁路部署,确保托管服务器业务不中断,可专业防护HTTP、 HTTPS、DNS、SIP Server.提供运营增值业务

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-e998-c039-62ee4670000a.html

点击查看答案

46.当与日志服务器不在同一部署地时,目前仅支持FW通过IPSec隧道和GRE隧道发送会话日志给日志服务器。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-3d18-c039-62ee46700005.html

点击查看答案

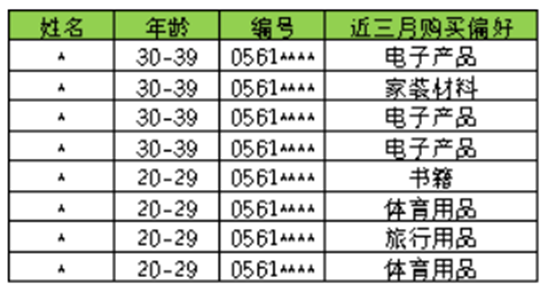

109.图一为原始数据表格,图二为进行K-匿名化技术处理后的数据,该项处理的K值为多少?

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-afd0-c039-62ee4670001f.html

点击查看答案

240.以下关于ECA加密流量检测技术原理的描述,错误的是哪一项?

A. ECA加流量检测最核心的技术是生成ECA检测分类模型

B. 通过前端ECA探针提取加密流量的明文数据,包括TLS握手信息、TCP统计信息、DNS/HTTP相关信息,并将它们统一上报给CIS系统

C. 基于分析取证的特征向量,采用机器学习的方法,利用样本数据进行训练,从而生成分类器模型

D. 安全研究人员通过分析的黑白样本集,结合开源情报,域名,IP,SSL等信息,提取加密流量的特性信息。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-b7a0-c039-62ee46700014.html

点击查看答案

215.在WAF纵深防御体系中,以下哪个选项属于内容安全检查的范畴?

A. 安全基线的设置

B. 网络爬虫检查

C. SQL注入攻击

D. 敏感言论的提交

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-b7a0-c039-62ee46700008.html

点击查看答案

1047.防火墙认证策略的匹配条件不包括以下哪一项?

A. 源安全区域

B. 用户

C. 源IP地址

D. 源地区

https://www.shititong.cn/cha-kan/shiti/0005fd20-d239-d6e0-c039-62ee46700004.html

点击查看答案

1096.云堡垒机中,系统运维人员可以通过手动或自动触发哪些工单的申请?

A. 访问授权工单

B. 认证授权工单

C. 命令授权工单

D. 数据库授权工单

https://www.shititong.cn/cha-kan/shiti/0005fd20-d31d-e5b0-c039-62ee4670001e.html

点击查看答案

412.数据脱敏按照架构可分为两大类:静态数据屏蔽和动态数据屏蔽。动态数据屏蔽主要应用在非生产环境(例如测试环境、开发环境)、非实时的数据屏蔽场景中。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-4100-c039-62ee46700028.html

点击查看答案

1012.当校园网络出口需要同时部署AntiDDoS设备和防火墙进行安全防护时,AntiDDoS设备应该部署在防火墙前面。

https://www.shititong.cn/cha-kan/shiti/0005fd20-d3d6-5488-c039-62ee4670000c.html

点击查看答案