A、 netshow

B、 netstat

C、 ipconfig

D、 Netview

答案:B

A、 netshow

B、 netstat

C、 ipconfig

D、 Netview

答案:B

A. 存储在注册表中的账号数据是管理员组用户都可以访问,具有较高的安全性

B. 存储在注册表中的账号数据只有 administrator 账户才有权访问,具有较高的安全性

C. 存储在注册表中的账号数据任何用户都可以直接访问,灵活方便

D. 存储在注册表中的账号数据有只有 System 账户才能访问,具有较高的安全性

解析:解析:Security Accounts Manager 只有 system 账号才能访问。

A. 用户依照系统提示输入用户名和口令

B. 用户在网络上共享了自己编写的一份 Office 文档进行加密,以阻止其他人得到这份拷贝后到文档中的内容

C. 中的内容用户使用加密软件对自己家编写的 Office 文档进行加密,以阻止其他人得到这份拷贝后到文档中的内容

D. 某个人尝试登陆到你的计算机中,但是口令输入的不对,系统提示口令错误, 并将这次失败的登陆过程记录在系统日志中

A. 此密码体制为对称密码体制

B. 此密码体制为私钥密码体制

C. 此密码体制为单钥密码体制

D. 此密码体制为公钥密码体制

解析:解析:题干中使用到了私钥解密,私钥是公钥密码体制中用户持有的密钥,相对于公钥而言,则为非对称密码体制,非对称密码体制又称为公钥密码体制。

A. 可读可写

B. 可读不可写

C. 可写不可读

D. 不可读不可写

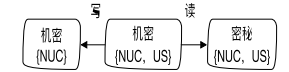

解析:解析:BLP 模型严禁横向流通

A. 安全缺陷;安全机制;外边和内部

B. 安全机制;安全缺陷;保护和检测

C. 安全缺陷;安全机制;保护和检测

D. 安全缺陷;保护和检测;安全机制

A. 披露和修改; 信息系统;测试和获取; 公共网路;复制或重播

B. 信息系统;测试和获取;披露和修改; 公共网路;复制或重播

C. 信息系统;测试和获取;公共网路;披露和修改;复制或重播

D. 信息系统;公共网路; 测试和获取;披露和修改;复制或重播

A. 社会工程学攻击;越容易;原理;个人数据;安全意识

B. 社会工程学攻击;原理;越容易;个人数据;安全意识

C. 原理;社会工程学攻击;个人数据;越容易;安全意识

D. 社会工程学攻击;原理;个人数据;越容易;安全意识

A. 在《中国信息化领导小组关于加强信息安全保障工作的中意见》(中办发[2003]27 号)中,针对信息安全人才建设与培养工作提出了”加快网络空间安全人才培养增强全民信息安全意识”的指导精神

B. 2015 年,为加快网络安全高层次人才培养,经报国务院学位委员会 批准,国务院学位委员会、教育部决定”工学”门类下增设”网络空间安全”一级学科,这对于我国网络信息安全人才成体系化、规模化、系统培养到积极的推到作用

C. 经过十余年的发展,我国信息安全人才培养已经成熟和体系化,每年培养的信息全从人员的数量较多,能同社会实际需求相匹配;同时,高效信息安全专业毕业人才的合能力要求高、知识更全面,因面社会化培养重点放在非安全专业人才培养上

D. 除正规大学教育外,我国信息安全非学历教育已基本形成了以各种认证为核心,辅以各种职业技能培训的信息安全人才培训休系,包括”注册信息安全专业人员(CISP)”资质认证和一些大型企业的信息安全资质认证

解析:解析:常识问题

A. 由于有限的测试时间窗,仅仅测试了最必须的系统,其他系统在今年的剩余时间里陆续单独测试

B. 在测试的过程中,有些备份系统有缺陷或者不能正常工作,从而导致这些系统的测试失败

C. 在开启备份站点之前关闭和保护原生产站点的过程比计划需要多得多的时间

D. 每年都是由相同的员工执行此测试,由于所有的参与者都很熟悉每一个恢复步骤,因而没有使用灾难恢复计划(DRP)文档

解析:解析:“备份系统有缺陷或者不能正常工作, 从而导致这些系统的测试失败”

A. 分布式拒绝服务攻击(DDoS)

B. 病毒传染

C. 口令暴力破解

D. 缓冲区溢出攻击

解析:解析:账号锁定是为了解决暴力破解攻击的。