A、 CNCI 是以风险为核心,三道防线首要的任务是降低其网络所面临的风险

B、 从 CNCI 可以看出,威胁主要是来自外部的,而漏洞和隐患主要是存在于内部的

C、 CNCI 的目的是尽快研发并部署新技术彻底改变其糟糕的网络安全现状,而不是在现在的网络基础上修修补补

D、 CNCI 彻底改变了以往的美国信息安全战略,不再把关键基础设施视为信息安全保障重点,而是追求所有网络和系统的全面安全保障

答案:A

解析:解析:CNCI 第一个防线针对漏洞进行风险控制,第二个防线针对威胁进行风险控制,总体的目标是降低网络风险。B、C、D 答案均无法从题干反应。

A、 CNCI 是以风险为核心,三道防线首要的任务是降低其网络所面临的风险

B、 从 CNCI 可以看出,威胁主要是来自外部的,而漏洞和隐患主要是存在于内部的

C、 CNCI 的目的是尽快研发并部署新技术彻底改变其糟糕的网络安全现状,而不是在现在的网络基础上修修补补

D、 CNCI 彻底改变了以往的美国信息安全战略,不再把关键基础设施视为信息安全保障重点,而是追求所有网络和系统的全面安全保障

答案:A

解析:解析:CNCI 第一个防线针对漏洞进行风险控制,第二个防线针对威胁进行风险控制,总体的目标是降低网络风险。B、C、D 答案均无法从题干反应。

A. 可读可写

B. 可读不可写

C. 可写不可读

D. 不可读不可写

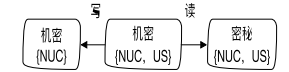

解析:解析:BLP 模型严禁横向流通

A. 攻击者; 所需要的信息;系统管理员; 基础;内部约定

B. 所需要的信息;基础; 攻击者;系统管理员;内部约定

C. 攻击者; 所需要的信息;基础;系统管理员;内部约定

D. 所需要的信息;攻击者;基础;系统管理员;内部约定

A. Regsvr32

B. Regedit

C. Regedit.msc

D. Regedit.mmc

A. 该网站软件存在保密性方面安全问题

B. 该网站软件存在完整性方面安全问题

C. 该网站软件存在可用性方面安全问题

D. 该网站软件存在不可否认性方面安全问题

解析:解析:题干描述的是完整性。

A. 不选择 Windows 平台下安装使用

B. 安装后,修改配置文件 http.cenf 中的有关参数

C. 安装后,删除 Apache HTTP Server 源码

D. 从正确的官方网站下载 Apache HTTP Server,并安装使用

解析:解析:修改配置参数是可行的。

A. 本局域网内地址

B. 百度服务器地址

C. HTTP 协议

D. 病毒类型

解析:解析:病毒类型不会出现在防火墙的访问控制策略中

A. 用户依照系统提示输入用户名和口令

B. 用户在网络上共享了自己编写的一份 Office 文档进行加密,以阻止其他人得到这份拷贝后到文档中的内容

C. 中的内容用户使用加密软件对自己家编写的 Office 文档进行加密,以阻止其他人得到这份拷贝后到文档中的内容

D. 某个人尝试登陆到你的计算机中,但是口令输入的不对,系统提示口令错误, 并将这次失败的登陆过程记录在系统日志中

A. 静态 NAT 分配地址

B. 端口NAT 分配地址

C. 静态分配地址

D. 动态分配地址

解析:解析:动态 IP 地址(Dynamic IP)指的是在需要的时候才进行 IP 地址分配的方式,“只要同时打开的个人计算机数量少于或等于可供分配的 IP 地址,那么,每台个人计算机可以获取一个 IP 地址”显然属于动态分配地址。

A. 检查评估可依据相关标准的要求,实施完整的风险评估过程;也可在自评估的基础上,对关键环节或重点内容实施抽样评估

B. 检查评估可以由上级管理部门组织,也可以由本级单位发起,其重点是针对存在的问题进行检查和评测

C. 检查评估可以由上级管理部门组织,并委托有资质的第三方技术机构实施

D. 检查评估是通过行政手段加强信息安全管理的重要措施,具有强制性的特点

解析:解析:自评估由本级单位发起,检查评估由被评估组织的上级管理机关或业务主管机关发起,P247 页。

A. 通过信息安全培训,使相关信息发布人员了解信息收集的风险

B. 发布信息应采取最小原则,所有不是必要的信息都不发布

C. 重点单位应建立信息发布审查机制,对发布的信息进行审核,避免敏感信息的泄露

D. 增加系统中对外服务的端口数量, 提高会话效率

解析:解析:增加对外服务端口数量会有助于攻击者进行信息收集