26.基于 TCP 的主机在进行一次 TCP 连接时简要进行三次握手,请求通信的主机 A 要与另一台主机 B 建立连接时,A 需要先发一个 SYN 数据包向 B 主机提出连接请示,B 收到后,回复一个 ACK/SYN 确认请示给 A 主机,然后 A 再次回应 ACK 数据包,确认连接请求。攻击通过伪造带有虚假源地址的 SYN 包给目标主机,使目标主机发送的 ACK/SYN 包得不到确认。一般情况下,目标主机会等一段时间后才会放弃这个连接等待。因此大量虚假 SYN 包同时发送到目标主机时,目标主机上就会有大量的连接请示等待确认,当这些未释放的连接请示数量超过目标主机的资源限制时。正常的连接请示就不能被目标主机接受,这种 SYN Flood 攻击属于()

A. 拒绝服务攻击

B. 分布式拒绝服务攻击

C. 缓冲区溢出攻击

D. SQL 注入攻击

解析:解析:SYN Flood 属于拒绝服务攻击的一种,并未体现出来分布式。

https://www.shititong.cn/cha-kan/shiti/0005fc54-675f-42f0-c0ba-f2840f59e017.html

点击查看答案

42.层次化的文档是信息安全管理体系《Information Security Management System.ISMS》建设的直接体系,也 ISMS 建设的成果之一,通常将 ISMS 的文档结构规划为 4 层金字塔结构,那么,以下选项()应放入到一级文件中.

A. 《风险评估报告》

B. 《人力资源安全管理规定》

C. 《ISMS 内部审核计划》

D. 《单位信息安全方针》

解析:解析:一级文件中一般为安全方针、策略文件;二级文件中一般为管理规范制度;三级文件一般为操作手册和流程;四级文件一般表单和管理记录。

https://www.shititong.cn/cha-kan/shiti/0005fc54-67f9-c988-c0ba-f2840f59e001.html

点击查看答案

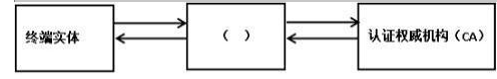

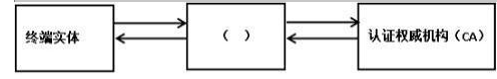

30.公钥基础设施 ( ) 引入数字证书的概念,用来表示用户的身份。下图简要地描述了终端实体 (用户) 从认证权威机构CA 申请、撤销和更新数字证书的流程。请为中间框空白处选择合适的选项 () 。

A. OCSP

B. 证书库

C. CRL 库

D. RA

解析:解析:PKI 由:CA、RA、证书库和终端实体等部分。P286 页

https://www.shititong.cn/cha-kan/shiti/0005fc54-653c-b8e0-c0ba-f2840f59e007.html

点击查看答案

85.某政府机构委托开发商开发了一个 OA 系统。其中公交分发功能使用了FTP 协议,该系统运行过程中被攻击者通过 FTP 对 OA 系统中的脚本文件进行了篡改,安全专家提出使用Http 下载代替 FTP 功能以解决以上问题,该安全问题的产生主要是在哪个阶段产生的()

A. 程序员在进行安全需求分析时,没有分析出OA 系统开发的安全需求

B. 程序员在软件设计时,没遵循降低攻击面的原则,设计了不安全的功能

C. 程序员在软件编码时,缺乏足够的经验,编写了不安全的代码

D. 程序员在进行软件测试时,没有针对软件安全需求进行安全测试

解析:解析:FTP 功能本身没有问题,但是不太安全容易被攻击,所以选 B 。

https://www.shititong.cn/cha-kan/shiti/0005fc54-653c-c0b0-c0ba-f2840f59e009.html

点击查看答案

60.有关系统工程的特点,以下错误的是 ()

A. 系统工程研究问题一般采用先决定整体框架,后进入详细设计的程序

B. 系统工程的基本特点,是需要把研究对象结构为多个组织部分分别独立研究

C. 系统工程研究强调多学科协作,根据研究问题涉及到的学科和专业范围,组成一个知识结构合理的专家体系

D. 系统工程研究是以系统思想为指导,采取的理论和方法是综合集成各学科、各领域的理论和方法

解析:解析:”分别独立研究”错误,系统工程的目的是实现总体效果最优,即从复杂问题的总体入手,认为总体大于各部分之和,各部分虽然存在不足,但总体可以优化。

https://www.shititong.cn/cha-kan/shiti/0005fc54-653c-bcc8-c0ba-f2840f59e00a.html

点击查看答案

80.信息安全风险评估是信息安全风险管理工作中的重要环节,在国家网络与信息安全协调小组发布的《关于开展信息安全风险评估工作的意见》(国信办(2006)5 号)中,风险评估分为自评估和检查评估两种形式,并对两种工作形式提出了有关工作原则和要求,下面选项中描述正确的是( )。

A. 信息安全风险评估应以自评估为主,自评估和检查评估相互结合、互为补充

B. 信息安全风险评估应以检查评估为主,自评估和检查评估相互结合、互为补充

C. 自评估和检查评估是相互排斥的,单位应慎重地从两种工作形式选择一个,并长期使用

D. 自评估和检查评估是相互排斥的,无特殊理由单位均应选择检查评估,以保证安全效果

解析:解析:信息安全风险评估应以自评估为主,自评估和检查评估相互结合、互为补充。

https://www.shititong.cn/cha-kan/shiti/0005fc54-675f-4ac0-c0ba-f2840f59e015.html

点击查看答案

39.以下哪种风险被认为是合理的风险()。

A. 残余风险

B. 未识别的风险

C. 可接受的风险

D. 最小的风险

解析:解析:残余风险未必是可接受的风险,如果残余风险不可接受还要进一步处理才行例如风险转移,风险规避。

https://www.shititong.cn/cha-kan/shiti/0005fc54-66a2-01b8-c0ba-f2840f59e00d.html

点击查看答案

3.以下哪个现象较好的印证了信息安全特征中的动态性( )

A. 经过数十年的发展,互联网上已经接入了数亿台各种电子设备

B. 刚刚经过风险评估并针对风险采取处理措施后仅一周,新的系统漏洞使得信息系统面临新的风险

C. 某公司的信息系统面临了来自美国的”匿名者”黑客组织的攻击

D. 某公司尽管部署了防火墙、防病毒等安全产品, 但服务器中数据仍然产生了泄露

解析:解析:B 体现出了动态性

https://www.shititong.cn/cha-kan/shiti/0005fc54-65f2-ed68-c0ba-f2840f59e002.html

点击查看答案

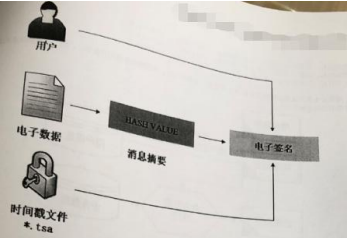

13.网络交易发达的今天,贸易双方可以通过签署电子合同来保障自己的合法权益。某中心推出电子签名服务,按照如图方式提供电子签名,不属于电子签名的基本特性的是()。

A. 不可伪造性

B. 不可否认性

C. 保证消息完整性

D. 机密性

https://www.shititong.cn/cha-kan/shiti/0005fc54-6893-d320-c0ba-f2840f59e00c.html

点击查看答案

47.某单位系统管理员对组织内核心资源的访问制定访问策略,针对每个用户指明能够访问的资源,对于不在指定资源列表中的对象不允许访问。该访问控制策略属于以下哪一种:

A. 强制访问控制

B. 基于角色的访问控制

C. 自主访问控制

D. 基于任务的访问控制

解析:解析:”针对每个用户指明”

https://www.shititong.cn/cha-kan/shiti/0005fc54-675f-46d8-c0ba-f2840f59e00f.html

点击查看答案