A、 评估与执行;访问控制;安全状态;安全性

B、 评估与执行;安全状态;访问控制;安全性

C、 访问控制;评估与执行;安全状态;安全性

D、 安全状态,评估与执行;访问控制;安全性

答案:A

A、 评估与执行;访问控制;安全状态;安全性

B、 评估与执行;安全状态;访问控制;安全性

C、 访问控制;评估与执行;安全状态;安全性

D、 安全状态,评估与执行;访问控制;安全性

答案:A

A. 第二层隧道协议(L2TP)

B. Internet 安全性(IPSEC)

C. 终端访问控制器访问控制系统(TACACS+)

D. 点对点隧道协议(PPTP)

解析:解析:TACACS+是 AAA 权限控制系统,不属于 VPN。

A. 漏洞监测:控制和对抗:动态性:网络安全

B. 动态性:控制和对抗:漏洞监测:网络安全

C. 控制和对抗:漏洞监测:动态性:网络安全

D. 控制和对抗:动态性:漏洞监测:网络安全

解析:解析:P27 页

A. 人民解放军战略支援部队

B. 中国移动吉林公司

C. 重庆市公安局消防总队

D. 上海市卫生与计划生育委员会

解析:解析:关键信息基础:面向公众提供网络信息服务或支撑能源、通信、金融、交通、公用事业等重要行业运行的信息系统或工业控制系统;且这些系统一旦发生网络安全事故,会影响重要行业正常运行,对国家政治、经济、科技、社会、文化、国防、环境以及人民生命财产造成严重损失 。

A. Windows 系统是采用 SID(安全标识符)来标识用户对文件或文件夹的权限

B. Windows 系统是采用用户名来标识用户对文件或文件夹的权限

C. Windows 系统默认会生成 administrator 和 guest 两个账号,两个账号都不允许改名和删除

D. Windows 系统默认生成 administrator 和 guest 两个账号,两个账号都可以改名和删除

解析:解析:guest 可以改名和删除,administrator 不可以。

A. 信息安全管理;独立审查;报告工具; 技能和经验;定期评审

B. 信息安全管理;技能和经验; 独立审查;定期评审;报告工具

C. 独立审查;信息安全管理;技能和经验;定期评审;报告工具

D. 信息安全管理;独立审查;技能和经验;定期评审;报告工具

A. 默认口令

B. 字典

C. 暴力

D. XSS

A. Https 协议对传输的数据进行加密,可以避免嗅探等攻击行为

B. Https 使用的端口和 http 不同,让攻击者不容易找到端口,具有较高的安全性

C. Https 协议是 http 协议的补充,不能独立运行,因此需要更高的系统性能

D. Https 协议使用了挑战机制,在会话过程中不传输用户名和密码,因此具有较高的

解析:解析:HTTPS 具有数据加密机制,HTTPS 使用 443 端口,HTTP 使用 80 端口,HTTPS 协议完全可以独立运行,传输加密后的用户名和密码。

A. SQL 注入攻击

B. 缓冲区溢出攻击

C. 分布式拒绝服务攻击

D. 跨站脚本攻击

解析:解析:跨站脚本是由于网页支持脚本的执行,而程序员又没有对用户输入的数据进行严格控制,使得攻击者可以向Web 页面插入恶意 HTML 代码,当用户浏览网页时,嵌入其中的 HTML 代码会被执行,从而实现攻击者的特殊目的。

A. 网站问题是由于开发人员不熟悉安全编码,编写了不安全的代码,导致攻击面增大,产生此安全问题

B. 网站问题是由于用户缺乏安全意识导致,使用了不安全的功能,导致网站攻击面增大,产生此问题

C. 网站问题是由于使用便利性提高,带来网站用户数增加,导致网站攻击面增大,产生此安全问题

D. 网站问题是设计人员不了解安全设计关键要素,设计了不安全的功能,导致网站攻击面增大,产生此问题

解析:解析:网站问题是设计人员不了解安全设计关键要素,设计了不安全的功能,导致网站攻击面增大,产生此问题。

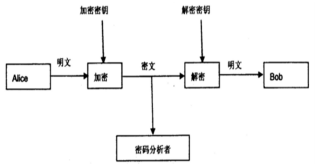

A. 此密码体制为对称密码体制

B. 此密码体制为私钥密码体制

C. 此密码体制为单钥密码体制

D. 此密码体制为公钥密码体制

解析:解析:公钥密码地址:公钥加密私钥解密,私钥加密,公钥解密,公私钥成对出现。