A、 漏洞是存在于信息系统的某种缺陷。

B、 漏洞存在于一定的环境中,寄生在一定的客体上(如 TOE 中、过程中等)。

C、 具有可利用性和违规性,它本身的存在虽不会造成破坏,但是可以被攻击者利用,从而给信息系统安全带来威胁和损失。

D、 漏洞都是人为故意引入的一种信息系统的弱点

答案:D

解析:解析:漏洞是”人为故意或非故意引入的弱点”,漏洞可能是无意的有些甚至就是设计缺陷引起的。

A、 漏洞是存在于信息系统的某种缺陷。

B、 漏洞存在于一定的环境中,寄生在一定的客体上(如 TOE 中、过程中等)。

C、 具有可利用性和违规性,它本身的存在虽不会造成破坏,但是可以被攻击者利用,从而给信息系统安全带来威胁和损失。

D、 漏洞都是人为故意引入的一种信息系统的弱点

答案:D

解析:解析:漏洞是”人为故意或非故意引入的弱点”,漏洞可能是无意的有些甚至就是设计缺陷引起的。

A. 对内而言,是一个光花钱不挣钱的事情, 需要组织通过其他方面收入来弥补投入

B. 对外而言,能起到规范外包工作流程和要求, 帮助界定双方各自信息安全责任

C. 对外而言,有助于使各利益相关方对组织充满信心

D. 对内而言,有助于建立起文档化的信息安全管理规范,实现有“法”可依,有章可循, 有据可查

解析:解析:“光花钱不挣钱的事情”错误

A. 软件系统代码的复杂性

B. 软件系统市场出现信息不对称现象

C. 复杂异构的网络环境

D. 攻击者的恶意利用

解析:解析:攻击者的恶意利用是安全漏洞产生导致的结果。

A. 将机房单独设置防火区,选址时远离易燃易爆物品存放区域,机房外墙使用非燃烧材料,进出机房区域的门采用防火门或防火卷帘,机房通风管设防火栓

B. 火灾探测器的具体实现方式包括;烟雾检测、温度检测、火焰检测、可燃气体检测及多种检测复合等

C. 自动响应的火灾抑制系统应考虑同时设立两组独立的火灾探测器,只要有一个探测器报警,就立即启动灭火工作

D. 前在机房中使用较多的气体灭火剂有二氧化碳、七氟丙烷、三氟甲烷等

解析:解析:自动相应一般多个探测器报警才会启动灭火工作,单个报警器报警容易误报。

A. 保障要素、生命周期和运行维护

B. 保障要素、生命周期和安全特征

C. 规划组织、生命周期和安全特征

D. 规划组织、生命周期和运行维护

解析:解析:在国家标准 GB/T 20274.1-2006《信息安全技术信息系统安全保障评估框架第一部分:简介和一般模型》中,信息系统安全保障模型包含保障要素、生命周期和安全特征 3 方面。P35 页。

A. IATF 深度防御战略要求在网络体系结构的各个可能位置实现所有信息安全保障机制

B. 分层策略允许在适当的时候采用低安全级保障解决方案以便降低信息安全保障的成本

C. IATF 从人、技术和操作三个层面提供一个框架实施多层保护,使攻击者即使攻破一层也无法破坏整个信息基础设施

D. 允许在关键区域(例如区域边界)使用高安全级保障解决方案,确保系统安全性

解析:解析:IATF 深度防御战略要求在人、技术和操作 3 个核心要素来共同实现。

A. 风险降低

B. 风险规避

C. 风险转移

D. 风险接受

解析:解析:关闭 FTP 服务属于风险规避

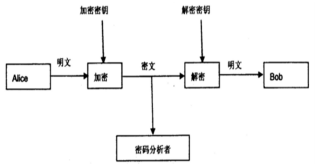

A. 此密码体制为对称密码体制

B. 此密码体制为私钥密码体制

C. 此密码体制为单钥密码体制

D. 此密码体制为公钥密码体制

解析:解析:公钥密码地址:公钥加密私钥解密,私钥加密,公钥解密,公私钥成对出现。

A. 由于有限的测试时间窗,仅仅测试了最必须的系统,其他系统在今年的剩余时间里陆续单独测试

B. 在测试的过程中,有些备份系统有缺陷或者不能正常工作,从而导致这些系统的测试失败

C. 在开启备份站点之前关闭和保护原生产站点的过程比计划需要多得多的时间

D. 每年都是由相同的员工执行此测试,由于所有的参与者都很熟悉每一个恢复步骤,因而没有使用灾难恢复计划(DRP)文档

解析:解析:“备份系统有缺陷或者不能正常工作, 从而导致这些系统的测试失败”

A. 测试系统应使用不低于生产系统的访问控制措施

B. 为测试系统中的数据部署完善的备份与恢复措施

C. 在测试完成后立即清除测试系统中的所有敏感数据

D. 部署审计措施,记录生产数据的拷贝和使用

解析:解析:A、C、D 为测试系统必须要执行的,B 用于测试的包含个人隐私和其它敏感信息的实际生产系统中的数据不具备备份和恢复的价值。

A. 信息系统的技术架构安全问题

B. 信息系统组成部门的组件安全问题

C. 信息系统生命周期的过程安全问题

D. 信息系统运行维护的安全管理问题

解析:解析:信息安全工程作为信息安全保障的重要组成部门,主要是为了解决信息系统生命周期的过程安全问题。