A、 第二层隧道协议(L2TP)

B、 Internet 安全性(IPSEC)

C、 终端访问控制器访问控制系统(TACACS+)

D、 点对点隧道协议(PPTP)

答案:C

解析:解析:TACACS+是 AAA 权限控制系统,不属于 VPN。

A、 第二层隧道协议(L2TP)

B、 Internet 安全性(IPSEC)

C、 终端访问控制器访问控制系统(TACACS+)

D、 点对点隧道协议(PPTP)

答案:C

解析:解析:TACACS+是 AAA 权限控制系统,不属于 VPN。

A. 在软件开发的各个周期都要考虑安全因素

B. 软件安全开发生命周期要综合采用技术、管理和工程等手段

C. 测试阶段是发现并改正软件安全漏洞的最佳环节,过早或过晚检测修改漏洞都将增大软件开发成本

D. 在设计阶段就尽可能发现并改正安全隐患,将极大减少整个软件开发成本

解析:解析:设计阶段是发现和改正问题的最佳阶段。

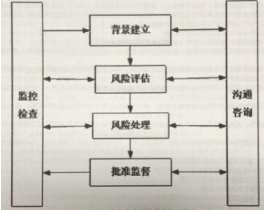

A. 背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询;背景建立、风险评估、风险处理和批准监督;监控审查和沟通咨询;

B. 背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询;背景建立、风险评估、风险处理和监控审查;批准监督和沟通咨询;

C. 背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询;背景建立、风险评估、风险处理和沟通咨询;监控审查和批准监督;

D. 背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询;背景建立、风险评估、监控审查和批准监督;风险处理和沟通咨询。

解析:解析:背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询。

A. 国际标准化组织(International Organization for Standardization,ISO)

B. 国际电工委员会(International Electrotechnical Commission,IEC)

C. 国际电信联盟远程通信标准化组织(ITU Telecommunication Standardization Secctor,ITU-T)

D. Internet 工程任务组(Internet Engineering Task Force,IETF)

A. 要充分企切合信息安全需求并且实际可行

B. 要充分考虑成本效益, 在满足合规性要求和风险处置要求的前提下, 尽量控制成本

C. 要充分采取新技术,在使用过程中不断完善成熟,精益求精,实现技术投入保障要求

D. 要充分考虑用户管理和文化的可接受性,减少系统方案实验障碍

解析:解析:安全保障方案,一般谨慎选择新技术, 大部分情况选择一些经过检验的成熟的安全技术。

A. 信息安全风险评估分自评估、检查评估两形式。应以检查评估为主,自评估和检查评估相互结合、互为补充

B. 自评估只能由组织自身发起并实施,对信息系统及其管理进行风险评估活动

C. 检查评估可以依据相关标准的要求,实施完整的风险评估,也可以在自评估实施的基础上,对关键环节或重点内容实施抽样评估

D. 信息安全风险评估应贯穿于网络和信息系统建设运行的全过程

解析:解析:信息安全风险评估分自评估、检查评估两形式。应以自评估为主,自评估和检查评估相互结合、互为补充。

A. ARP欺骗是指攻击者直接向受害者主机发送错误的 ARP 应答报文,使得受害者主机将错误的硬件地址映射关系存入到 ARP 缓存中, 从而起到冒充主机的目的

B. 解决 ARP欺骗的一个有效方法是采用“静态”的 ARP 缓存, 如果发生硬件地址的更改,则需要人工更新缓存

C. 单纯利用 ARP 欺骗攻击时,ARP 欺骗通常影响的是内部子网,不能跨越路由实施攻击

D. 彻底解决 ARP 欺骗的方法是避免使用ARP 协议和 ARP 缓存,直接采用IP 地址和其他主机进行连接

解析:解析:如果不使用 ARP 协议可能会造成网络无法正常运行,因此不能避免使用该协议。

A. 安全账号管理器(SAM)具体表现就是%SystemRoot%\system32\config\sam

B. 安全账号管理器(SAM)存储的账号信息是存储在注册表中

C. 安全账号管理器(SAM)存储的账号信息 administrator 和 system 是可读和可写的

D. 安全账号管理器(SAM)是 windows 的用户数据库系统进程通过 Security Accounts Manager服务进行访问和操作

解析:解析:SAM 文件只有 system 可读和可写的

A. 网络中单独部署 syslog 服务器,将 Web 服务器的日志自动发送并存储到该 syslog 日志服务器中

B. 严格设置 Web 日志权限,只有系统权限才能进行读和写等操作

C. 对日志属性进行调整,加大日志文件大小、延长覆盖时间、设置记录更多信息等

D. 使用独立的分区用于存储日志,并且保留足够大的日志空间

A. 关闭不必要的端口

B. 关闭不必要的服务

C. 查看日志记录

D. 制定安全策略

解析:解析:该操作是指:配置了四类安全策略:账号策略、本地策略、公钥策略和IP 安全策略

A. 最小权限

B. 权限分离

C. 不信任

D. 纵深防御

解析:解析:权限分离是将一个较大的权限分离为多个子权限组合操作来实现。