A、 此密码体制为对称密码体制

B、 此密码体制为私钥密码体制

C、 此密码体制为单钥密码体制

D、 此密码体制为公钥密码体制

答案:D

解析:解析:题干中使用到了私钥解密,私钥是公钥密码体制中用户持有的密钥,相对于公钥而言,则为非对称密码体制,非对称密码体制又称为公钥密码体制。

A、 此密码体制为对称密码体制

B、 此密码体制为私钥密码体制

C、 此密码体制为单钥密码体制

D、 此密码体制为公钥密码体制

答案:D

解析:解析:题干中使用到了私钥解密,私钥是公钥密码体制中用户持有的密钥,相对于公钥而言,则为非对称密码体制,非对称密码体制又称为公钥密码体制。

A. ①②③④⑤⑥

B. ①②③④⑤⑥⑦

C. ①②③④⑤⑥⑦⑧

D. ①②③④⑤⑥⑦⑧⑨

解析:解析:管理体系包括 PDCA(Plan-Do-Check-Act)四个阶段,题干中 1-7 的工作都属于管理体系的实施阶段(D-Do),而 8 和 9 属于检查阶段(C-Check)。

A. 加强信息安全标准化建设,成立了”全国信息安全标准化技术委员会”制订和发布了大批信息安全技术,管理等方面的标准。

B. 重视信息安全应急处理工作,确定由国家密码管理局牵头成立”国家网络应急中心”推动了应急处理和信息通报技术合作工作进展

C. 推进信息安全等级保护工作,研究制定了多个有关信息安全等级保护的规范和标准,重点保障了关系国定安全,经济命脉和社会稳定等方面重要信息系统的安全性

D. 实施了信息安全风险评估工作,探索了风险评估工作的基本规律和方法,检验并修改完善了有关标准,培养和锻炼了人才队伍

解析:解析:工业和信息化部牵头成立”国家网络应急中心”。

A. 对其他信息化相关人员(网络管理员、软件开发人员) 也进行安全基础培训,使相关人员对网络安全有所了解

B. 对下级单位的网络安全管理岗人员实施全面安全培训,建议通过 CISP 培训以确保人员能力得到保障

C. 对全体员工安排信息安全意识及基础安全知识培训, 实现全员信息安全意识教育

D. 由于网络安全上升到国家安全的高度,网络安全必须得到足够的重视,因此安排了对集团公司下属单位的总经理(一把手) 的网络安全法培训

解析:解析:不能只对公司总经理培训,A 是干扰项实际情况就是要求对信息化相关人员也进行安全基础培训,使其对网络安全有所了解。

A. 放弃风险

B. 规避风险

C. 降低风险

D. 转移风险

解析:解析:风险规避:在某些情形下,变更、延缓或停止某种服务或业务功能,可能是合适的方法。根据题干”建议放弃这个功能模块”判断为风险规避。P143 页。

A. 《关于加强信息安全保障工作的意见》; 《关于加强国家电子政务工程建设项目信息安全风险评估工作的通知》; 《网络安全法》

B. 《关于加强国家电子政务工程建设项目信息安全风险评估工作的通知》; 《关于加强信息安全保障工作的意见》; 《网络安全法》

C. 《网络安全法》; 《关于加强信息安全保障工作的意见>>;

D. 《网络安全法》;《关于加强国家电子政务工程建设项目信息安全风险评估工作的通知》;《关于加强信息安全保障工作的意见》

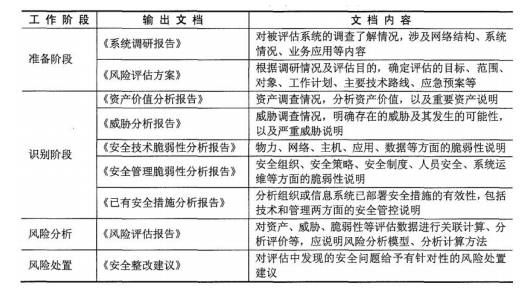

A. 《风险评估方法和工具列表》,主要包括拟用的风险评估方法和测试评估工具等内容

B. 《已有安全措施列表》,主要包括经检查确认后的已有技术和管理各方面安全措施等内容

C. 《风险评估方案》,主要包括本次风险评估的目的、范围、目标、评估步骤、经费预算和进度安排等内容

D. 《风险评估准则要求》,主要包括现有风险评估参考标准、采用的风险分析方法、资产分类标准等内容

解析:解析:P256 页或者见下表:

A. 源代码审核过程遵循信息安全保障技术框架模型(IATF),在执行时应一步一步严格执行

B. 源代码审核有利于发现软件编码中存在的安全问题,相关的审核工具既有商业开源工具

C. 源代码审核如果想要有效率高,则主要依赖人工审核而不是工具审核,因为人工智能的,需要人的脑袋来判断

D. 源代码审核能起到很好的安全保证作用,如果执行了源代码审核,则不需要安全测试

解析:解析:A 错误,因为 IATF 不用于代码审核;C 错误,因为人工和攻击相结合;D 错误,安全测试由需求确定。

A. 有助于建立和实施信息安全产品的市场准入制度

B. 对用户采购信息安全产品,设计、建设、使用和管理安全的信息系统提供科学公正的专业指导

C. 对信息安全产品的研究、开发、生产以及信息安全服务的组织提供严格的规范引导和质量监督

D. 打破市场垄断,为信息安全产业发展创造一个良好的竞争环境

解析:解析:题干中信息安全产品测评的主要目的是安全作用, 不是经济作用。

A. 五个;七个;专业知识和技能;时间维;逻辑维

B. 七个;七个;专业知识和技能;时间维;逻辑维

C. 七个;六个;专业知识和技能;时间维;逻辑维

D. 七个;六个;专业知识和技能;时间维;空间维

A. 审核实施投资计划

B. 审核实施进度计划

C. 审核工程实施人员

D. 企业资质

解析:解析:监理从项目招标开始到项目的验收结束,在投资计划阶段没有监理。