A、 信息安全外部环境:信息安全保障是组织机构安全、国家安全的一个重要组成部分,因此对信息安全的讨论必须放在国家政策、法律法规和标准的外部环境制约下。

B、 信息安全管理和工程:信息安全保障需要在整个组织机构内建立和完善信息安全管理体系,将信息安全管理综合至信息系统的整个生命周期,在这个过程中,我们需要采用信息系统工程的方法来建设信息系统。

C、 信息安全人才体系:在组织机构中应建立完善的安全意识,培训体系也是信息安全保障的重要组成部分。

D、 信息安全技术方案:”从外而内、自下而上、形成边界到端的防护能力”。

答案:D

解析:解析:正确描述是从内而外,自上而下,从端到边界的防护能力。

A、 信息安全外部环境:信息安全保障是组织机构安全、国家安全的一个重要组成部分,因此对信息安全的讨论必须放在国家政策、法律法规和标准的外部环境制约下。

B、 信息安全管理和工程:信息安全保障需要在整个组织机构内建立和完善信息安全管理体系,将信息安全管理综合至信息系统的整个生命周期,在这个过程中,我们需要采用信息系统工程的方法来建设信息系统。

C、 信息安全人才体系:在组织机构中应建立完善的安全意识,培训体系也是信息安全保障的重要组成部分。

D、 信息安全技术方案:”从外而内、自下而上、形成边界到端的防护能力”。

答案:D

解析:解析:正确描述是从内而外,自上而下,从端到边界的防护能力。

A. 简单运行

B. 行为检测

C. 特征数据匹配

D. 特征码扫描

解析:解析:恶意代码检测包括特征码扫描和行为检测,行为检测是防病毒软件通过对软件的行为检测,将软件行为与恶意代码行为模型进行匹配,以判断是否为恶意代码。P370 页

A. 信息安全外部环境:信息安全保障是组织机构安全、国家安全的一个重要组成部分,因此对信息安全的讨论必须放在国家政策、法律法规和标准的外部环境制约下。

B. 信息安全管理和工程:信息安全保障需要在整个组织机构内建立和完善信息安全管理体系,将信息安全管理综合至信息系统的整个生命周期,在这个过程中,我们需要采用信息系统工程的方法来建设信息系统。

C. 信息安全人才体系:在组织机构中应建立完善的安全意识,培训体系也是信息安全保障的重要组成部分。

D. 信息安全技术方案:”从外而内、自下而上、形成边界到端的防护能力”。

解析:解析:正确描述是从内而外,自上而下,从端到边界的防护能力。

A. GB/T 20271-2006《信息系统通用安全技术要求》

B. GB/T 22240-2008《信息系统安全保护等级定级指南》

C. GB/T 25070-2010《信息系统等级保护安全设计技术要求》

D. GB/T 20269-2006《信息系统安全管理要求》

A. 国家标准《信息系统安全保障评估框架第一部分:简介和一般模型》 (GB/T20274.1-2006)中的信息系统安全保障模型将风险和策略作为基础和核心

B. 模型中的信息系统生命周期模型是抽象的概念性说明模型,在信息系统安全保障具体操作时,可根据具体环境和要求进行改动和细化

C. 信息系统安全保障强调的是动态持续性的长效安全,而不仅是某时间点下的安全

D. 信息系统安全保障主要是确保信息系统的保密性、完整性和可用性,单位对信息系统运行维护和使用的人员在能力和培训方面不需要投入

解析:解析:“单位对信息系统运行维护和使用的人员在能力和培训方面不需要投入”错误。

A. 某用户在登录系统并下载数据后,却声称”我没有下载过数据”软件 R 威胁

B. 某用户在网络通信中传输完数据后,却声称”这些数据不是我传输的”威胁也属于 R 威胁。

C. 对于 R 威胁,可以选择使用如强认证、数字签名、安全审计等技术

D. 对于 R 威胁,可以选择使用如隐私保护、过滤、流量控制等技术

解析:解析:R-抵赖是无法通过过滤、流控和隐私保护实现的,R-抵赖的实现方式包括数字签名、安全审计、第三方公证。

A. FAT16

B. NTFS

C. FAT32

D. EXT3

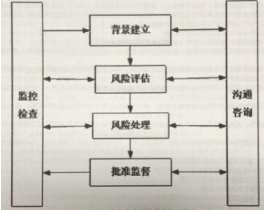

A. 背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询;背景建立、风险评估、风险处理和批准监督;监控审查和沟通咨询;

B. 背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询;背景建立、风险评估、风险处理和监控审查;批准监督和沟通咨询;

C. 背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询;背景建立、风险评估、风险处理和沟通咨询;监控审查和批准监督;

D. 背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询;背景建立、风险评估、监控审查和批准监督;风险处理和沟通咨询。

解析:解析:背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询。

A. 漏洞监测:控制和对抗:动态性:网络安全

B. 动态性:控制和对抗:漏洞监测:网络安全

C. 控制和对抗:漏洞监测:动态性:网络安全

D. 控制和对抗:动态性:漏洞监测:网络安全

解析:解析:P27 页

A. 此密码体制为对称密码体制

B. 此密码体制为私钥密码体制

C. 此密码体制为单钥密码体制

D. 此密码体制为公钥密码体制

解析:解析:题干中使用到了私钥解密,私钥是公钥密码体制中用户持有的密钥,相对于公钥而言,则为非对称密码体制,非对称密码体制又称为公钥密码体制。

A. IP 地址欺骗防护

B. NAT

C. 访问控制

D. SQL 注入攻击防护

解析:解析:题干中针对的是传统防火墙或者说网络防火墙,ABC 都是传统防火墙能提供的服务,而 SQL 注入防护是 WAF 的主要功能。