A、 某网站在访问量突然增加时对用户连接数量进行了限制,保证已登录的用户可以完成操作

B、 在提款过程中 ATM 终端发生故障,银行业务系统及时对该用户的账户余额进行了冲正操作

C、 某网管系统具有严格的审计功能,可以确定哪个管理员在何时对核心交换机进行了什么操作

D、 李先生在每天下班前将重要文件锁在档案室的保密柜中,使伪装成清洁工的商业间谍无法查看。

答案:B

解析:解析:冲正是为系统认为可能交易失败时采取的补救手法。即一笔交易在终端已经置为成功标志,但是发送到主机的账务交易包没有得到响应,即终端交易超时,所以不确定该笔交易是否在主机端也成功完成,为了确保用户的利益,终端重新向主机发送请求,请求取消该笔交易的流水,如果主机端已经交易成功,则回滚交易,否则不处理,然后将处理结果返回给终端。本题中 A 为可用性,B 为完整性,C 是抗抵赖,D 是保密性。冲正是完整性纠正措施,是 Clark-Wilson 模型的应用,解决数据变化过程的完整性。

A、 某网站在访问量突然增加时对用户连接数量进行了限制,保证已登录的用户可以完成操作

B、 在提款过程中 ATM 终端发生故障,银行业务系统及时对该用户的账户余额进行了冲正操作

C、 某网管系统具有严格的审计功能,可以确定哪个管理员在何时对核心交换机进行了什么操作

D、 李先生在每天下班前将重要文件锁在档案室的保密柜中,使伪装成清洁工的商业间谍无法查看。

答案:B

解析:解析:冲正是为系统认为可能交易失败时采取的补救手法。即一笔交易在终端已经置为成功标志,但是发送到主机的账务交易包没有得到响应,即终端交易超时,所以不确定该笔交易是否在主机端也成功完成,为了确保用户的利益,终端重新向主机发送请求,请求取消该笔交易的流水,如果主机端已经交易成功,则回滚交易,否则不处理,然后将处理结果返回给终端。本题中 A 为可用性,B 为完整性,C 是抗抵赖,D 是保密性。冲正是完整性纠正措施,是 Clark-Wilson 模型的应用,解决数据变化过程的完整性。

A. httpd.conf

B. srl conf

C. access.conf

D. Inet.conf

解析:解析:根据题干本题选择 A。

A. 不随意打开来历不明的邮件,不浏览不健康不正规的网站

B. 不下载、不执行、不接收来历不明的软件或文件

C. 修改用户名和口令

D. 安装反病毒软件和防火墙, 安装专门的木马防治软件

解析:解析:修改用户名和口令不能防范此类攻击。

A. 任何一个新建用户都需要经过授权才能访问系统中的文件

B. windows 不认为新建立的用户 zhang 与原来的用户 zhang 是同一个用户, 因此无权访问

C. 用户被删除后,该用户创建的文件夹也会自动删除,新建用户找不到原来用户的文件夹,因此无法访问

D. 新建的用户 zhang 会继承原来用户的权限, 之所以无权访问时因为文件夹经过了加密

解析:解析:用户的真正标识是 SID,系统根据 SID 来判断是否是同一个用户, 新建用户名虽然相同,但是 SID 不同, 所以系统认为不是同一个用户。

A. 敏感性; 物理标签; 资产的价值; 信息资产; 交换规程

B. 敏感性; 信息资产; 资产的价值; 物理标签; 交换规程

C. 资产的价值; 敏感性 ; 信息资产; 物理标签; 交换规程

D. 敏感性; 资产的价值 ;信息资产物理标签; 交换规程

解析:解析:来源于 27002 标准的原文

A. 某网站在访问量突然增加时对用户连接数量进行了限制,保证已登录的用户可以完成操作

B. 在提款过程中 ATM 终端发生故障,银行业务系统及时对该用户的账户余额进行了冲正操作

C. 某网管系统具有严格的审计功能,可以确定哪个管理员在何时对核心交换机进行了什么操作

D. 李先生在每天下班前将重要文件锁在档案室的保密柜中,使伪装成清洁工的商业间谍无法查看。

解析:解析:冲正是为系统认为可能交易失败时采取的补救手法。即一笔交易在终端已经置为成功标志,但是发送到主机的账务交易包没有得到响应,即终端交易超时,所以不确定该笔交易是否在主机端也成功完成,为了确保用户的利益,终端重新向主机发送请求,请求取消该笔交易的流水,如果主机端已经交易成功,则回滚交易,否则不处理,然后将处理结果返回给终端。本题中 A 为可用性,B 为完整性,C 是抗抵赖,D 是保密性。冲正是完整性纠正措施,是 Clark-Wilson 模型的应用,解决数据变化过程的完整性。

A. 供应商;服务管理;信息安全;合适的措施;信息安全

B. 服务管理;供应商;信息安全;合适的措施;信息安全

C. 供应商;信息安全;服务管理;合适的措施;信息安全

D. 供应商;合适的措施;服务管理;信息安全;信息安全

解析:解析:P124

A. 该问题的产生是由于使用了不安全的协议导致的,为了避免再发生类似的闯题,应对全网站进行安全改造,所有的访问都强制要求使用 https

B. 该问题的产生是由于网站开发前没有进行如威胁建模等相关工作或工作不到位,没有找到该威胁并采取相应的消减措施

C. 该问题产生是由于编码缺陷,通过对网站进行修改,在进行订单付款时进行商品价格验证就可以解决

D. 该问题的产生不是网站的问题,应报警要求寻求警察介入,严惩攻击者即可

解析:解析:根据题干是采用 HTTP 的协议(明文传输)导致的,则答案为 A。

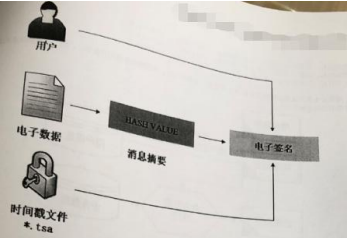

A. 不可伪造性

B. 不可否认性

C. 保证消息完整性

D. 机密性

A. IATF 深度防御战略要求在网络体系结构的各个可能位置实现所有信息安全保障机制

B. 分层策略允许在适当的时候采用低安全级保障解决方案以便降低信息安全保障的成本

C. IATF 从人、技术和操作三个层面提供一个框架实施多层保护,使攻击者即使攻破一层也无法破坏整个信息基础设施

D. 允许在关键区域(例如区域边界)使用高安全级保障解决方案,确保系统安全性

解析:解析:IATF 深度防御战略要求在人、技术和操作 3 个核心要素来共同实现。

A. 不下载,不执行、不接收不来历明的软件

B. 不随意打开来历不明的邮件,不浏览不健康不正规的网站

C. 使用共享文件夹

D. 安装反病毒软件和防火墙,安装专门的木马防治软件

解析:解析:使用共享文件夹不是一种防范措施