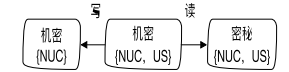

A、 可读可写

B、 可读不可写

C、 可写不可读

D、 不可读不可写

答案:B

解析:解析:BLP 模型严禁横向流通

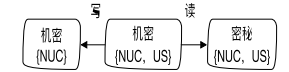

A、 可读可写

B、 可读不可写

C、 可写不可读

D、 不可读不可写

答案:B

解析:解析:BLP 模型严禁横向流通

A. 误报检测

B. 接收陷阱消息

C. 误拒绝率

D. 拒绝服务攻击

解析:解析:P354

A. 双方的说法都错误,软件安全问题在任何时候投入解决都可以,只要是一样的问题,解决的代价相同

B. 信息中心的考虑是正确的, 在软件开发需求分析阶段开始考虑安全问题,总体经费投入比软件运行后的费用要低

C. 双方的说法都正确,需要根据具体情况分析是开发阶段投入解决问题还是在上线后再解决问题费用更低

D. 软件开发部门的说法是正确的,因为软件出现安全问题后更清楚问题所在, 安排人员进行代码修订更简单, 因此费用更低

解析:解析:软件安全开发阶段投入, 后期解决代价比前期解决代价大的多。

A. 系统工程是基本理论的技术实现

B. 系统工程是一种对所有系统都具有普遍意义的科学方法

C. 系统工程是组织管理系统规划、研究、制造、试验、使用的科学方法

D. 系统工程是一种方法论

解析:解析:系统工程是方法论,不是技术实现。

A. 加强信息安全标准化工作,积极采用”等同采用、修改采用、制定”等多种方式,尽快建立和完善我国信息安全标准体系

B. 建立国家信息安全研究中心,加快建立国家急需的信息安全技术体系,实现国家信息安全自主可控目标

C. 建设和完善信息安全基础设施,提供国家信息安全保障能力支撑

D. 加快信息安全学科建设和信息安全人才培养

解析:解析:建立国家信息安全研究中心不是我国信息安全保障工作的主要内容。

A. 拒绝服务攻击

B. 网址重定向

C. 传输保护不足

D. 错误的访问控制

解析:解析:A 项攻击的是 web 应用资源,B 项攻击的是把 web 服务器的地址重定向到其他地址,C项攻击的是运行 http 协议的客户端或者服务器铭文传输的问题。

A. 评估结果文档包括描述资产识别和赋值的结果,形成重要资产列表

B. 描述评估结果中不可接受的风险制定风险处理计划,选择适当的控制目标及安全措施,明确责任、进度、资源,并通过对残余风险的评价以确定所选择安全措施的有效性的《风险评估程序》

C. 在文档分发过程中作废文档可以不用添加标识进行保留

D. 对于风险评估过程中形成的相关文档行,还应规定其标识、储存、保护、检索、保存期限以及处置所需的控制

解析:解析:P260 页

A. 《关于加强政府信息系统安全和保密管理工作的通知》

B. 《政府信息系统安全和保密管理工作的通知》

C. 《国家信息化领导小组关于加强信息安全保障工作的意见》

D. 《关于开展信息安全风险评估工作的意见》

解析:解析:《国家信息化领导小组关于加强信息安全保障工作的意见》是我国政策性文件明确了我国信息安全保障工作的方针和总体要求以及加强信息安全工作的主要原则。

A. 所有的变更都必须文字化,并被批准

B. 变更应通过自动化工具来实施

C. 应维护系统的备份

D. 通过测试和批准来确保质量

A. 对用户知识要求高,配置、操作和管理使用过于简单,容易遭到攻击

B. 高虚频率,入侵检测系统会产生大量的警告信息和可疑的入侵行为记录,用户处理负担很重

C. 入侵检测系统在应对自身攻击时,对其他数据的检测可能会被控制或者受到影响

D. 警告消息记录如果不完整,可能无法与入侵行为关联

解析:解析:“配置、操作和管理使用过于简单,容易遭到攻击”错误。

A. 降低风险

B. 规避风险

C. 放弃风险

D. 转移风险

解析:解析:放弃高风险模块的功能,属于风险规避。