A、 资产识别的粒度随着评估范围、评估目的的不同而不同,既可以是硬件设备,也可以是业务系统,也可以是组织机构

B、 应针对构成信息系统的每个资产做风险评价

C、 脆弱性识别是将信息系统安全现状与国家或行业的安全要求做符合性比对而找出的差距项

D、 信息系统面临的安全威胁仅包括人为故意威胁、人为非故意威胁

答案:A

解析:解析:B 错误,应该是抽样评估;C 错误,应该其描述的是差距分析;D 错误,应该是威胁包括人为威胁和环境威胁。

A、 资产识别的粒度随着评估范围、评估目的的不同而不同,既可以是硬件设备,也可以是业务系统,也可以是组织机构

B、 应针对构成信息系统的每个资产做风险评价

C、 脆弱性识别是将信息系统安全现状与国家或行业的安全要求做符合性比对而找出的差距项

D、 信息系统面临的安全威胁仅包括人为故意威胁、人为非故意威胁

答案:A

解析:解析:B 错误,应该是抽样评估;C 错误,应该其描述的是差距分析;D 错误,应该是威胁包括人为威胁和环境威胁。

A. 用户依照系统提示输入用户名和口令

B. 用户在网络上共享了自己编写的一份 Office 文档进行加密,以阻止其他人得到这份拷贝后到文档中的内容

C. 中的内容用户使用加密软件对自己家编写的 Office 文档进行加密,以阻止其他人得到这份拷贝后到文档中的内容

D. 某个人尝试登陆到你的计算机中,但是口令输入的不对,系统提示口令错误, 并将这次失败的登陆过程记录在系统日志中

A. 保障要素、生命周期和运行维护

B. 保障要素、生命周期和安全特征

C. 规划组织、生命周期和安全特征

D. 规划组织、生命周期和运行维护

解析:解析:在国家标准 GB/T 20274.1-2006《信息安全技术信息系统安全保障评估框架第一部分:简介和一般模型》中,信息系统安全保障模型包含保障要素、生命周期和安全特征 3 方面。P35 页。

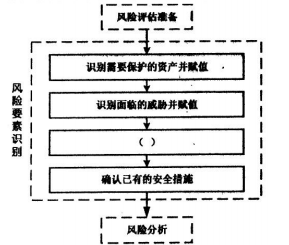

A. 识别面临的风险并赋值

B. 识别存在的脆弱性并赋值

C. 制定安全措施实施计划

D. 检查安全措施有效性

A. 信息和方向; 系统安全工程; 规划;准备; 现场;报告

B. 信息和方向; 系统工程;规划;准备; 现场;报告

C. 系统安全工程;信息; 规划; 准备;现场; 报告

D. 系统安全工程;信息和方向; 规划;准备; 现场;报告

A. 从某种角度上讲,白盒测试与墨盒测试都属于动态测试

B. 功能测试属于黑盒测试

C. 结构测试属于白盒测试

D. 对功能的测试通常是要考虑程序的内部结构的

解析:解析:白盒测试是在程序员十分了解程序的前提下,对程序的逻辑结构进行的测试。而黑盒测试则将程序视为一个黑盒子,仅仅是测试人员提供输入数据,观察输出数据,并不了解程序是如何运行的,结构测试属于白盒测试,关注的是如何选择合适的程序或子程序路径来执行有效的检查。功能测试则属于黑盒测试,对功能的测试通常通过提供输入数据,检查实际输出的结果,很少考虑程序的内部结构。

A. 在遭遇灾难事件时,能够最大限度地保护组织数据的实时性,完整性和一致性;

B. 提供各种恢复策略选择,尽量减小数据损失和恢复时间,快速恢复操作系统、应用和数据;

C. 保证发生各种不可预料的故障、破坏性事故或灾难情况时,能够持续服务,确保业务系统的不间断运行,降低损失;

D. 以上都是。

A. 遏制阶段

B. 检测阶段

C. 准备阶段

D. 根除阶段

解析:解析:常见的根除措施有消除或阻断攻击源、找到并消除系统的脆弱性/漏洞、修改安全策略、加强防范措施、格式化被感染恶意程序的介质等。P154 页。

A. 拒绝服务攻击

B. 网址重定向

C. 传输保护不足

D. 错误的访问控制

解析:解析:A 项攻击的是 web 应用资源,B 项攻击的是把 web 服务器的地址重定向到其他地址,C项攻击的是运行 http 协议的客户端或者服务器铭文传输的问题。

A. 攻击者利用软件存在的逻辑错误,通过发送某种类型数据导致运算进入死循环,CPU 资源占用始终 100%

B. 攻击者利用软件脚本使用多重嵌套咨询,在数据量大时会导致查询效率低,通过发送大量的查询导致数据库响应缓慢

C. 攻击者利用软件不自动释放连接的问题,通过发送大量连接消耗软件并发连接数,导致并发连接数耗尽而无法访问

D. 攻击者买通 IDC 人员,将某软件运行服务器的网线拔掉导致无法访问

解析:解析:ABC 都是从软件领域考虑解决,D 项一般不是拒绝服务攻击采用的方式。

A. 用于采集、处理、存储、传输、分发和部署信息的整个基础设施、组织结构、人员和组件的总和;信息系统自身存在的漏洞

B. 用于采集、处理整个基础设施、组织结构、人员和组件的总和;信息系统自身存在的漏洞、来自系统外部的威胁和人为操作引入的安全风险

C. 用于采集、处理、存储、传输、分发和部署信息的整个基础设施、组织结构、人员和组件的总和;信息系统来自系统外部的威胁和人为操作引入的安全风险

D. 用于采集、处理、存储、传输、分发和部署信息的整个基础设施、组织结构、人员和组件的总和;信息系统自身存在的漏洞和来自系统外部的威胁

解析:解析:信息系统是用于采集、处理、存储、传输、分发和部署信息的整个基础设施、组织结构、人员和组件的综合。信息系统安全风险是具体的风险,产生风险的因素主要有信息系统自身存在的漏洞和来自系统外部的威胁。P31 页。