A、 在软件开发的各个周期都要考虑安全因素

B、 软件安全开发生命周期要综合采用技术、管理和工程等手段

C、 测试阶段是发现并改正软件安全漏洞的最佳环节,过早或过晚检测修改漏洞都将增大软件开发成本

D、 在设计阶段就尽可能发现并改正安全隐患,将极大减少整个软件开发成本

答案:C

解析:解析:设计阶段是发现和改正问题的最佳阶段。

A、 在软件开发的各个周期都要考虑安全因素

B、 软件安全开发生命周期要综合采用技术、管理和工程等手段

C、 测试阶段是发现并改正软件安全漏洞的最佳环节,过早或过晚检测修改漏洞都将增大软件开发成本

D、 在设计阶段就尽可能发现并改正安全隐患,将极大减少整个软件开发成本

答案:C

解析:解析:设计阶段是发现和改正问题的最佳阶段。

A. 网站竞争对手可能雇佣攻击者实施 DDoS 攻击,降低网站访问速度

B. 网站使用用户名、密码进行登录验证,攻击者可能会利用弱口令或其他方式获得用户密码,以该用户身份登录修改用户订单等信息

C. 网站使用使用 http 协议进行浏览等操作,无法确认数据与用户发出的是否一致,可能数据被中途篡改

D. 网站使用使用 http 协议进行浏览等操作,未对数据进行加密,可能导致用户传输信息泄露,例如购买的商品金额等

解析:解析:A属于拒绝服务威胁; C属于篡改威胁; D属于信息泄露威胁。 P405页。

A. 程序员在进行安全需求分析时,没有分析出OA 系统开发的安全需求

B. 程序员在软件设计时,没遵循降低攻击面的原则,设计了不安全的功能

C. 程序员在软件编码时,缺乏足够的经验,编写了不安全的代码

D. 程序员在进行软件测试时,没有针对软件安全需求进行安全测试

解析:解析:FTP 功能本身没有问题,但是不太安全容易被攻击,所以选 B 。

A. 五个;七个;专业知识和技能;时间维;逻辑维

B. 七个;七个;专业知识和技能;时间维;逻辑维

C. 七个;六个;专业知识和技能;时间维;逻辑维

D. 七个;六个;专业知识和技能;时间维;空间维

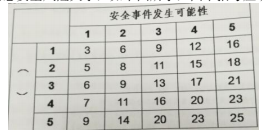

A. 安全资产价值大小等级

B. 脆弱性严重程度等级

C. 安全风险隐患严重等级

D. 安全事件造成损失大小

A. 统一而精确地的时间

B. 全面覆盖系统资产

C. 包括访问源、访问目标和访问活动等重要信息

D. 可以让系统的所有用户方便的读取

解析:解析:日志只有授权用户可以读取。

A. 依据具备的灾难恢复资源程度的不同,灾难恢复能力分为 7 个等级

B. 使用差分备份,数据恢复时只需最后一次的标准备份与差分备份,如果每天都有大量数据变化,差分备份工作非常费时

C. 数据备份按数据类型划分可以划分为操作系统备份和数据库备份

D. 增量备份是备份从上次完全备份后更新的全部数据文件

解析:解析:A 依据具备的灾难恢复资源程度的不同,灾难恢复能力分为 6 个等级;C:数据备份按数据类型划分可以划分为系统数据备份和业务数据备份;D 差分备份是备份从上次完全备份后更新的全部数据文件。

A. 保持算法的秘密性比保持密钥的秘密性要困难的多

B. 密钥一旦泄漏,也可以方便的更换

C. 在一个密码系统中,密码算法是可以公开的,密钥应保证安全

D. 公开的算法能够经过更严格的安全性分析

解析:解析:柯克霍夫原则:密码系统的安全性依赖于密钥而不依赖于算法。

A. 要充分切合信息安全需求并且实际可行

B. 要充分考虑成本效益,在满足合规性要求和风险处置要求的前提下,尽量控制成本

C. 要充分采取新技术,在使用过程中不断完善成熟,精益求精,实现技术投入保值要求

D. 要充分考虑用户管理和文化的可接受性,减少系统方案实施障碍

解析:解析:安全领域一般选择经过检验的、成熟、安全的技术方案,一般不选最新的。

A. 编辑文件/etc/pam.d/system-auth,设置 auth required pam_tally.soonerr=fail deny=6 unlock_time=300

B. 编辑文件/etc/profile,设置 TMOUT=600

C. 编辑文件/etc/passwd,检查文件中用户 ID,禁用所有 ID=0 的用户

D. 编辑文件/etc/ssh/sshd_config,将 PermitRootLogin 设置为 no

解析:解析:ID 为 0 的用户为root用户,通常不使用root用户远程运维,但也不应本地禁用。

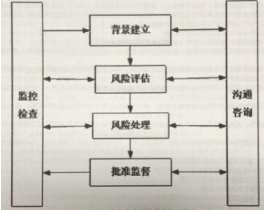

A. 背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询;背景建立、风险评估、风险处理和批准监督;监控审查和沟通咨询;

B. 背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询;背景建立、风险评估、风险处理和监控审查;批准监督和沟通咨询;

C. 背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询;背景建立、风险评估、风险处理和沟通咨询;监控审查和批准监督;

D. 背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询;背景建立、风险评估、监控审查和批准监督;风险处理和沟通咨询。

解析:解析:背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询。