A、 软件部署时所需选用服务性能不高,导致软件执行效率低。

B、 应用软件来考虑多线程技术,在对用户服务时按序排队提供服务

C、 应用软件存在 SQL 注入漏洞,若被黑客利用能窃取数据库所用数据

D、 软件受许可证(license)限制,不能在多台电脑上安装。

答案:C

解析:解析:ABD 与安全无关。

A、 软件部署时所需选用服务性能不高,导致软件执行效率低。

B、 应用软件来考虑多线程技术,在对用户服务时按序排队提供服务

C、 应用软件存在 SQL 注入漏洞,若被黑客利用能窃取数据库所用数据

D、 软件受许可证(license)限制,不能在多台电脑上安装。

答案:C

解析:解析:ABD 与安全无关。

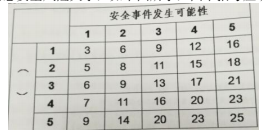

A. 安全资产价值大小等级

B. 脆弱性严重程度等级

C. 安全风险隐患严重等级

D. 安全事件造成损失大小

A. 策略

B. 管理者

C. 组织

D. 活动

解析:解析:该题为 PDCA 的变形。

A. 既能物理隔离,又能逻辑隔离

B. 能物理隔离,但不能逻辑隔离

C. 不能物理隔离,但是能逻辑隔离

D. 不能物理隔离,也不能逻辑隔离

A. IATF 深度防御战略要求在网络体系结构的各个可能位置实现所有信息安全保障机制

B. 分层策略允许在适当的时候采用低安全级保障解决方案以便降低信息安全保障的成本

C. IATF 从人、技术和操作三个层面提供一个框架实施多层保护,使攻击者即使攻破一层也无法破坏整个信息基础设施

D. 允许在关键区域(例如区域边界)使用高安全级保障解决方案,确保系统安全性

解析:解析:IATF 深度防御战略要求在人、技术和操作 3 个核心要素来共同实现。

A. 风险要素识别

B. 风险结果判定

C. 风险分析

D. 风险评估准备

解析:解析:在信息安全风险评估前,首先要进行的工作是资产分类与分级,资产清单作为资产登记的重要输出物。P253

A. 主体是动作的实施者,比如人、进程或设备等均是主体,这些对象不能被当作客体使用

B. 一个主体为了完成任务,可以创建另外的主体,这些主体可以独立运行

C. 主体是访问的发起者,是一个主动的实体,可以操作被动实体的相关信息或数据

D. 客体也是一种实体,是操作的对象,是被规定需要保护的资源

解析:解析:主体和客体是相对的概念,主体在一定情况下可以成为客体,客体也可以成为主体。

A. 系统工程研究问题一般采用先决定整体框架,后进入详细设计的程序

B. 系统工程的基本特点,是需要把研究对象结构为多个组织部分分别独立研究

C. 系统工程研究强调多学科协作,根据研究问题涉及到的学科和专业范围,组成一个知识结构合理的专家体系

D. 系统工程研究是以系统思想为指导,采取的理论和方法是综合集成各学科、各领域的理论和方法

解析:解析:”分别独立研究”错误,系统工程的目的是实现总体效果最优,即从复杂问题的总体入手,认为总体大于各部分之和,各部分虽然存在不足,但总体可以优化。

A. 日志的存在就是安全风险,最好的办法就是取消日志,通过设置让前置机不记录日志

B. 只允许特定的 IP 地址从前置机提取日志,对日志共享设置访问密码且限定访问的时间

C. 由于共享导致了安全问题,应直接关闭日志共享,禁止总部提取日志进行分析

D. 为配合总部的安全策略,会带来一定的安全问题,但不影响系统使用,因此接受此风险

解析:解析:通过 IP 指定和访问策略的设定,有效的降低被攻击几率。

A. MD5 算法,SHA-1 算法

B. DSA 算法,RSA 算法

C. SHA-1 算法, SM2 算法

D. RSA 算法,SM2 算法

解析:解析:加密分享是通过加密手段进行文件数据的分享,可以加密并解密,MD5、SHA-1 是单项函数用于数据完整性保护, DSA 是一种数字签名的算法,RSA 和SM2 是公钥加密算法。

A. 古典密码阶段。这一阶段的密码专家常常靠直觉和技巧来设计密码,而不是凭借推理和证明,常用的密码运算方法包括替代方法和置换方法

B. 近代密码发展阶段。这一阶段开始使用机械代替手工计算,形成了机械式密码设备和更进一步的机电密码设备

C. 近代密码学的早期发展阶段。这一阶段以香农的论文”保密系统的通信理论”(TheCommunication Theory of Secret Systems)

D. 现代密码学的近期发展阶段。这一阶段以公钥密码思想为标志,引发了密码学历史上的革命性的变革,同时,众多的密码算法开始应用于非机密单位和商业场合

解析:解析:Enigma 密码机,按照密码学发展历史阶段划分,这个阶段属于古典密码阶段。