73.下列关于信息系统生命周期中实施阶段所涉及主要安全需求描述错误的是:

A. 确保采购定制的设备、软件和其他系统组件满足已定义的安全要求

B. 确保整个系统已按照领导要求进行了部署和配置

C. 确保系统使用人员已具备使用系统安全功能和安全特性的能力

D. 确保信息系统的使用已得到授权

解析:解析:B 是错误的,不是按照领导要求进行了部署和配置。

https://www.shititong.cn/cha-kan/shiti/0005fc54-675f-4ac0-c0ba-f2840f59e00e.html

点击查看答案

40.2016 年 9 月,一位安全研究人员在 Google Cloud IP 上通过扫描,发现了完整的美国路易斯安邦州 290 万选民数据库。这套数据库中囊括了诸如完整姓名、电子邮箱地址、性别与种族、选民状态、注册日期与编号、正党代名和密码,以防止攻击者利用以上信息进行()攻击。

A. 默认口令

B. 字典

C. 暴力

D. XSS

https://www.shititong.cn/cha-kan/shiti/0005fc54-675f-46d8-c0ba-f2840f59e008.html

点击查看答案

96.下面哪一项不是虚拟专用网络( )协议标准:

A. 第二层隧道协议(L2TP)

B. Internet 安全性(IPSEC)

C. 终端访问控制器访问控制系统(TACACS+)

D. 点对点隧道协议(PPTP)

解析:解析:TACACS+是 AAA 权限控制系统,不属于 VPN。

https://www.shititong.cn/cha-kan/shiti/0005fc54-67f9-d158-c0ba-f2840f59e001.html

点击查看答案

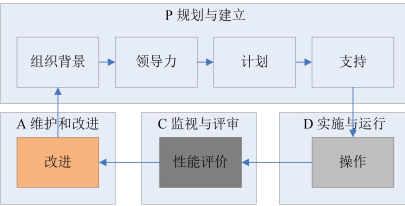

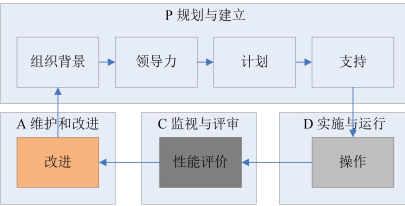

10.下图描绘了信息安全管理体系的 PDCA 模型其中,建立 ISMS 中,组织应根据业务、组织、位置、资产和技术等方面的特性,确定 ISMS 的范围和边界,包括对范围任何删减的详细说明和正当性理由。组织应根据业务、组织、位置、资产和技术等方面的特性,监视和评审 ISMS()。实施和运行 ISMS 中,组织应为管理信息安全风险识别适当的()、资源、职责和优选顺序,监视和评审 ISMS 中,组织应执行监视与评审规程和其他()。以迅速检测过程运行结果中的错误,迅速识别图的和得逞的安全违规和事件,使管理者能够确定分配给人员的安全活动或通过信息技术实施的安全活动是否按期望执行,通过使用指示器帮助检测安全事态并预防安全事件,确定解决安全违规的措施是否有效,保持和改进 ISMS 中,组织应经常进行 ISMS 改进,采取合适的纠正和(),从其他组织和组织自身的安全经验中()。

A. 方针;管理措施;控制措施;预防措施;吸取措施

B. 方针;控制措施;管理措施;预防措施;吸取措施

C. 方针;预防措施;管理措施;控制措施;吸取措施

D. 方针;吸取措施;管理措施;控制措施;预防措施

https://www.shititong.cn/cha-kan/shiti/0005fc54-6893-d320-c0ba-f2840f59e009.html

点击查看答案

17.在 window 系统中用于显示本机各网络端口详细情况的命令是:

A. netshow

B. netstat

C. ipconfig

D. Netview

https://www.shititong.cn/cha-kan/shiti/0005fc54-6893-d320-c0ba-f2840f59e010.html

点击查看答案

75.社会工程学本质上是一种() , () 通过种种方式来引导受攻击者的() 向攻击者期望的方向发展。罗伯特•B•西奥迪尼( )在科学美国人(2001年 2 月)杂志中总结对() 的研究,介绍了 6 种”人类天性基本倾向”,这些基本倾向都是() 工程师在攻击中所依赖的(有意思或者无意识的) 。

A. 攻击者; 心理操纵;思维;心理操纵; 思维;社会工程学

B. 攻击者; 心理操纵;心理操纵;社会工程学

C. 心理操纵;攻击者;思维;心理操纵; 社会工程学

D. 心理操纵;思维; 心理操纵; 攻击者; 社会工程学

https://www.shititong.cn/cha-kan/shiti/0005fc54-65f2-f920-c0ba-f2840f59e013.html

点击查看答案

69.下列选项中,哪个不是我国信息安全保障工作的主要内容:

A. 加强信息安全标准化工作,积极采用”等同采用、修改采用、制定”等多种方式,尽快建立和完善我国信息安全标准体系

B. 建立国家信息安全研究中心,加快建立国家急需的信息安全技术体系,实现国家信息安全自主可控目标

C. 建设和完善信息安全基础设施,提供国家信息安全保障能力支撑

D. 加快信息安全学科建设和信息安全人才培养

解析:解析:建立国家信息安全研究中心不是我国信息安全保障工作的主要内容。

https://www.shititong.cn/cha-kan/shiti/0005fc54-675f-4ac0-c0ba-f2840f59e00a.html

点击查看答案

52.对系统工程( )的理解,以下错误的是:

A. 系统工程偏重于对工程的组织与经营管理进行研究

B. 系统工程不属于技术实现,而是一种方法论

C. 系统工程不是一种对所有系统都具有普遍意义的科学方法

D. 系统工程是组织管理系统规划、研究、制造、试验、使用的科学方法

解析:解析:系统工程是一种对所有系统都具有普遍意义的科学方法。

https://www.shititong.cn/cha-kan/shiti/0005fc54-675f-46d8-c0ba-f2840f59e014.html

点击查看答案

1.不同的信息安全风险评估方法可能得到不同的风险评估结果,所以组织机构应当根据各自的实际情况选择适当的风险评估方法。下面的描述中错误的是()

A. 定量风险分析试图从财务数字上对安全风险进行评估,得出可以量化的风险分析结果,以度量风险的可能性和缺失量

B. 定量风险分析相比定性风险分析能得到准确的数值,所以在实际工作中应使用定量风险分析,而不应选择定性风险分析

C. 定性风险分析过程中,往往需要凭借分析者的经验和直接进行,所以分析结果和风险评估团队的素质、经验和知识技能密切相关

D. 定性风险分析更具主观性,而定量风险分析更具客观性

解析:解析:定性分析也是风险评估方法的一种,大部分情况下选择定性分析和定量分析相结合的方式,而不是不选择定性风险分析。

https://www.shititong.cn/cha-kan/shiti/0005fc54-653c-b4f8-c0ba-f2840f59e000.html

点击查看答案

9.在 PDR 模型的基础上,发展成为了( )模型,即策略-保护-检测-响应。模型的核心是:所有的防护、检测、响应都是依据安全策略实施的。在 PPDR 模型中,策略指的是信息系统的安全策略,包括访问控制策略、加密通信策略、身份认证测录、备份恢复策略等。策略体系的建立包括安全策略的制定、()等;防护指的是通过部署和采用安全技术来提高网络的防护能力,如()、防火墙、入侵检测、加密技术、身份认证等技术;检测指的是利用信息安全检测工具,监视、分析、审计网络活动,了解判断网络系统的()。检测这一环节,使安全防护从被动防护演进到主动防御,是整个模型动态性的体现,主要方法包括;实时监控、检测、报警等;响应指的是在检测到安全漏洞和安全事件,通过及时的响应措施将网络系统的()调整到风险最低的状态,包括恢复系统功能和数据,启动备份系统等。启动备份系统等。其主要方法包括:关闭服务、跟踪、反击、消除影响等。

A. 评估与执行;访问控制;安全状态;安全性

B. 评估与执行;安全状态;访问控制;安全性

C. 访问控制;评估与执行;安全状态;安全性

D. 安全状态,评估与执行;访问控制;安全性

https://www.shititong.cn/cha-kan/shiti/0005fc54-6893-d320-c0ba-f2840f59e008.html

点击查看答案