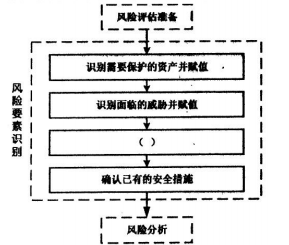

A、 识别面临的风险并赋值

B、 识别存在的脆弱性并赋值

C、 制定安全措施实施计划

D、 检查安全措施有效性

答案:B

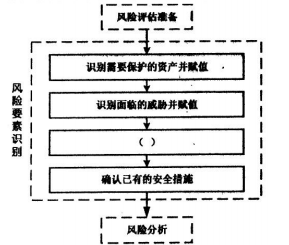

A、 识别面临的风险并赋值

B、 识别存在的脆弱性并赋值

C、 制定安全措施实施计划

D、 检查安全措施有效性

答案:B

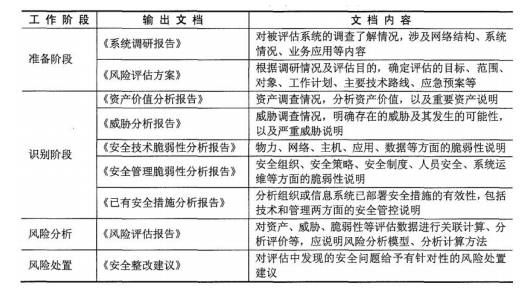

A. 《风险评估方法和工具列表》,主要包括拟用的风险评估方法和测试评估工具等内容

B. 《已有安全措施列表》,主要包括经检查确认后的已有技术和管理各方面安全措施等内容

C. 《风险评估方案》,主要包括本次风险评估的目的、范围、目标、评估步骤、经费预算和进度安排等内容

D. 《风险评估准则要求》,主要包括现有风险评估参考标准、采用的风险分析方法、资产分类标准等内容

解析:解析:P256 页或者见下表:

A. 对目录的访问权限可分为读、写和拒绝访问

B. 对文件进行操作的用户是一种主体

C. 主体可以接收客体的信息和数据,也可以改变客体相关的信息

D. 访问权限是指主体对客体所允许的操作

解析:解析:对目录的访问模式只有读和写。P305.

A. 网络安全;心理学;攻击方式;永恒存在的;攻击方式

B. 网络安全;攻击方式; 心理学;永恒存在的;攻击方式

C. 网络安全;心理学;永恒存在的; 攻击方式

D. 网络安全;攻击方式; 心理学;攻击方式; 永恒存在的

A. 第一个观点

B. 第二个观点

C. 第三个观点

D. 第四个观点

解析:解析:正确的做法为”自评估”和”检查评估”相互结合和互为补充。

A. 降低

B. 不变(保持相同)

C. 提高

D. 提高或降低(取决于业务的性质)

A. 在软件开发的各个周期都要考虑安全因素

B. 软件安全开发生命周期要综合采用技术、管理和工程等手段

C. 测试阶段是发现并改正软件安全漏洞的最佳环节,过早或过晚检测修改漏洞都将增大软件开发成本

D. 在设计阶段就尽可能发现并改正安全隐患,将极大减少整个软件开发成本

解析:解析:设计阶段是发现和改正问题的最佳阶段。

A. 软件安全开发生命周期较长,而其中最重要的是要在软件的编码安全措施,就可以解决 90%以上的安全问题。设计

B. 应当尽早在软件开发的需求和设计阶段增加一定的安全措施,这样可以比在软件发布以后进行漏洞修复所花的代价少得多。

C. 和传统的软件开发阶段相比,微软提出的安全开发生命周期 (SDL)最大特点是增加了一个专门的安全编码阶段

D. 软件的安全测试也很重要,考试到程序员的专业性,如果该开发人员已经对软件进行了安全性测试,就没有必要再组织第三方进行安全性测试。

解析:解析:A-现代软件工程体系中软件最重要的阶段为设计阶段。C-SDL 最大的特点是增加了安全培训和应急响应。D-第三方测试是必要的软件安全测试类型。

A. 从安全性等级来看,这三个模型安全性从低到高的排序是自主访问控制模型,强制访问控制模型和基于角色的访问控制模型

B. 自主访问控制是一种广泛应用的方法,资源的所有者(往往也是创建者)可以规定谁有权利访问他们的资源,具有较好的易用性和可扩展性

C. 强制访问控制模型要求主体和客体都有一个固定的安全属性,系统用该安全属性来决定一个主体是否可以访问某个客体,该模型具有一定的抗恶意程序攻击能力,适用于专用或安全性要求较高的系统

D. 基于角色的访问控制模型的基本思想是根据用户所担任的角色来决定用户在系统中的访问权限,该模型便于实施授权管理和安全约束,容易实现最小特权,职责分离等各种安全策略

解析:解析:三个模型安全性没有横向对比,进行安全性比较是错误的,只是三种模型应用场景不同。

A. 对经过身份鉴别后的合法用户提供所有服务

B. 在用户对系统资源提供最大限度共享的基础上,对用户的访问权进行管理

C. 拒绝非法用户的非授权访问请求

D. 防止对信息的非授权篡改和滥用

解析:解析:访问控制的核心:允许合法用户的授权访问,防止非法用户的访问和合法用户的越权访问。。P304 页。

A. 管理,主要是管理软件开发的过程和活动

B. 构造,主要是在开发项目中确定目标并开发软件的过程与活动

C. 验证,主要是测试和验证软件的过程和活动

D. 购置,主要是购买第三方商业软件或者采用开源组件的相关管理过程与活动

解析:解析:注意题干核心:软件开发过程中的核心业务功能