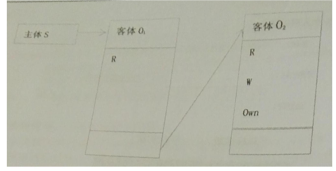

A、 访问控制表(ACL)

B、 访问控制矩阵

C、 能力表(CL)

D、 前缀表(Profiles)

答案:C

解析:解析:P307

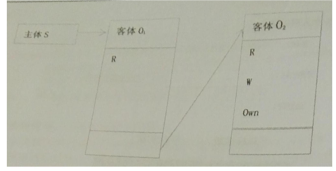

A、 访问控制表(ACL)

B、 访问控制矩阵

C、 能力表(CL)

D、 前缀表(Profiles)

答案:C

解析:解析:P307

A. 风险分析

B. 风险要素识别

C. 风险结果判定

D. 风险处理

解析:解析:漏洞扫描属于风险要素的脆弱性要素识别,风险要素包括资产、威胁、脆弱性、安全措施。

A. 所选择的特征 (指纹) 便于收集、测量和比较

B. 每个人所拥有的指纹都是独一无二的

C. 指纹信息是每个人独有的,指纹识别系统不存在安全威胁问题

D. 此类系统一般由用户指纹信息采集和指纹信息识别两部分组成

解析:解析:指纹识别系统存在安全威胁问题,同时存在着错误拒绝率和错误接受率的问题。

A. 项目有明确的开始日期,结束日期由项目的领导者根据项目进度来随机确定

B. 项目目标要遵守 SMART 原则,即项目的目标要求具体(Specific)、可测量(Measurable)、需相关方的一致同意(Agree to)、现实 (Realistic)、有一定的时限 (Time-oriented)

C. 项目资源指完成项目所需要的人、财、物等

D. 项目是为达到特定的目的、使用一定资源、在确定的期间内、为特定发起人而提供独特的产品、服务或成果而进行的一次性努力

解析:解析:结束日期并非由领导者随机确定,项目上习惯把验收报告日期视为结束日期,另有约定的以约定为准。

A. 系统工程偏重于对工程的组织与经营管理进行研究

B. 系统工程不属于技术实现,而是一种方法论

C. 系统工程不是一种对所有系统都具有普遍意义的科学方法

D. 系统工程是组织管理系统规划、研究、制造、试验、使用的科学方法

解析:解析:系统工程是一种对所有系统都具有普遍意义的科学方法。

A. 安全缺陷;安全机制;外边和内部

B. 安全机制;安全缺陷;保护和检测

C. 安全缺陷;安全机制;保护和检测

D. 安全缺陷;保护和检测;安全机制

A. 项目计划书

B. 质量控制计划

C. 评审报告

D. 需求说明书

解析:解析:ABC 其均属于项目管理文档。需求说明书、设计说明书、测试方案、测试用例等属于开发类文档。

A. 中国

B. 美国

C. 欧盟

D. 俄罗斯

解析:解析:信息安全保障技术框架由美国国家安全局发布,一般由英文翻译过来的大多数都是美国人弄出来的。P28 页。

A. 定性风险分析需要凭借分析者的经验和直觉或者业界的标准和惯例,因此具有随意性

B. 定量风险分析试图在计算风险评估与成本效益分析期间收集的各个组成部分的具体数字值,因此更具客观性

C. 风险评估方法包括:定性风险分析、定量风险分析以及半定量风险分析

D. 半定量风险分析技术主要指在风险分析过程中综合使用定性和定量风险分析技术对风险要素的赋值方式,实现对风险各要素的度量数值化

解析:解析:定性风险分析是利用已识别风险的发生概率、风险发生对项目目标的相应影响,以及其他因素。

A. 测评体系;等级测评;等级保护评估中心;能力验证;取消授权

B. 等级测评;测评体系;等级保护评估中心;能力验证;取消授权

C. 测评体系;等级保护评估中心;能力验证;等级测评;取消授权

D. 测评体系;等级保护评估中心;等级测评;能力验证;取消授权

A. 国家秘密及其密级的具体范围,由国家保密工作部分分别会问外交、公安、国家安全和其他中央有关机关规定

B. 各级国家机关、单位对所产生的国家秘密事项,应当按照国家秘密及其密级具体范围的规定确定密级

C. 对是否属于国家秘密和属于何种密级不明确的事项,可由各单位自行参考国家要求确定和定级,然后报国家保密工作部分确定

D. 对是否属于国家秘密和属于何种密级不明确的事项,由国家保密工作部分,省,自治区、直辖市的保密工作部门,省、自治区政府所在地的市和经国务院批准的较大的时的保密工作部分或者国家保密工作部门审定的机关确定

解析:解析:“可由各单位自行参考国家要求确定和定级” ,应由由相应部门认定。