A、 文件隐藏

B、 进程隐藏

C、 网络连接隐藏

D、 以上都是

答案:D

解析:解析:恶意代码采用的隐藏技术包括:文件隐藏、进程隐藏、网络连接隐藏等。

A、 文件隐藏

B、 进程隐藏

C、 网络连接隐藏

D、 以上都是

答案:D

解析:解析:恶意代码采用的隐藏技术包括:文件隐藏、进程隐藏、网络连接隐藏等。

A. 当用户请求访问某资源时,如果其操作权限不在用户当前被激活角色的授权范围内,访问请求将被拒绝

B. 业务系统中的岗位、职位或者分工,可对应 RBAC 模型中的角色

C. 通过角色,可实现对信息资源访问的控制

D. RBAC 模型不能实现多级安全中的访问控制

解析:解析:RBAC 模型能实现多级安全中的访问控制。

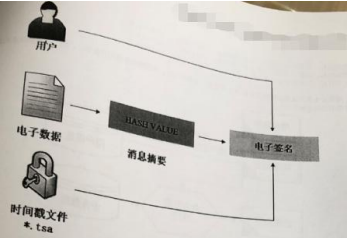

A. 不可伪造性

B. 不可否认性

C. 保证消息完整性

D. 机密性

A. 强制访问控制

B. 基于角色的访问控制

C. 自主访问控制

D. 基于任务的访问控制

解析:解析:”针对每个用户指明”

A. 控制规程; 编译程序; 管理授权; 最小特权方针; 知识产权

B. 编译程序; 控制规程; 管理授权; 最小特权方针; 知识产权

C. 控制规程; 管理授权; 编译程序; 最小特权方针; 知识产权

D. 控制规程; 最小特权方针;编译程序; 管理授权; 知识产权

A. HTTP 协议主要存在明文传输数据、弱验证和缺乏状态跟踪等方面的安全问题

B. Cookie 是为了辨别用户身份,进行会话跟踪而存储在用户本地终端上的数据,用户可以随意查看存储在Cookie 中的数据,但其中的内容不能被修改

C. HTTP 协议缺乏有效的安全机制,易导致拒绝服务、电子欺骗、嗅探等攻击

D. 针对 HTTP 协议存在的安全问题,使用 HTTPS 具有较高的安全性,可以通过证书来验证服务器的身份,并为浏览器和服务器之间的通信加密

解析:解析:Cookie 是为了辨别用户身份,进行会话跟踪而存储在用户本地终端上的数据,用户不可以随意查看存储在Cookie 中的数据,查看 cookie 必须安装专用的插件也行。P376 页。

A. 可以通过对当前的信息安全策略和相关文档进行复查采集评估信息

B. 可以通过进行实施考察的方式采集评估信息

C. 可以通过建立模型的方法采集评估信息

D. 可以制作问卷,进行调查

解析:解析:基于知识的风险评估方法和基于模型的风险评估方法是并列关系

A. 某用户在登录系统并下载数据后,却声称”我没有下载过数据”软件 R 威胁

B. 某用户在网络通信中传输完数据后,却声称”这些数据不是我传输的”威胁也属于 R 威胁。

C. 对于 R 威胁,可以选择使用如强认证、数字签名、安全审计等技术

D. 对于 R 威胁,可以选择使用如隐私保护、过滤、流量控制等技术

解析:解析:R-抵赖是无法通过过滤、流控和隐私保护实现的,R-抵赖的实现方式包括数字签名、安全审计、第三方公证。

A. 对其他信息化相关人员(网络管理员、软件开发人员) 也进行安全基础培训,使相关人员对网络安全有所了解

B. 对下级单位的网络安全管理岗人员实施全面安全培训,建议通过 CISP 培训以确保人员能力得到保障

C. 对全体员工安排信息安全意识及基础安全知识培训, 实现全员信息安全意识教育

D. 由于网络安全上升到国家安全的高度,网络安全必须得到足够的重视,因此安排了对集团公司下属单位的总经理(一把手) 的网络安全法培训

解析:解析:不能只对公司总经理培训,A 是干扰项实际情况就是要求对信息化相关人员也进行安全基础培训,使其对网络安全有所了解。

A. 用户通过自己设置的口令登录系统,完成身份鉴别

B. 用户使用个人指纹,通过指纹识别系统的身份鉴别

C. 用户利用和系统协商的秘密函数,对系统发送挑战进行正确应答,通过身份鉴别

D. 用户使用集成电路卡(如智能卡)完成身份鉴别

解析:解析:实体所有鉴别包括身份证、IC 卡、钥匙、USB-Key 等。

A. 《风险评估方案》

B. 《风险评估程序》

C. 《资产识别清单》

D. 《风险评估报告》

解析:解析:P260 页