A、 通过把 SQL 命令插入到 web 表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的 SQL 命令

B、 攻击者在远程 WEB 页面的 HTML 代码中插入具有恶意目的的数据,用户认为该页面是可信赖的,但是当浏览器下载该页面,嵌入其中的脚本将被解释执行。

C、 当计算机向缓冲区内填充数据位数时超过了缓冲区本身的容量溢出的数据覆盖在合法数据上

D、 信息技术、信息产品、信息系统在设计、实现、配置、运行等过程中,有意或无意产生的缺陷

答案:C

解析:解析:C 为缓冲区溢出的正确解释。

A、 通过把 SQL 命令插入到 web 表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的 SQL 命令

B、 攻击者在远程 WEB 页面的 HTML 代码中插入具有恶意目的的数据,用户认为该页面是可信赖的,但是当浏览器下载该页面,嵌入其中的脚本将被解释执行。

C、 当计算机向缓冲区内填充数据位数时超过了缓冲区本身的容量溢出的数据覆盖在合法数据上

D、 信息技术、信息产品、信息系统在设计、实现、配置、运行等过程中,有意或无意产生的缺陷

答案:C

解析:解析:C 为缓冲区溢出的正确解释。

A. 设计了用户权限分级机制和最小特权原则,导致软件在发布运行后,系统管理员不能查看系统审计信息

B. 设计了缓存用户隐私数据机制以加快系统处理性能,导致软件在发布运行后,被黑客攻击获取到用户隐私数据

C. 设计了采用不加盐(SALT)的 SHA-1 算法对用户口令进行加密存储,导致软件在发布运行后,不同的用户如使用了相同的口令会得到相同的加密结果,从而可以假冒其他用户登录

D. 设计了采用自行设计的加密算法对网络传输数据进行保护,导致软件在发布运行后,被攻击对手截获网络数据并破解后得到明文

解析:解析:首先是软件设计缺陷,其次对应的设计有缺陷导致某一后果。用户权限分级机制和最小特权原则导致系统管理员不能查看系统审计信息,这个在安全、保密等领域是专门这样设计的;BCD 都是由软件缺陷引起的。

A. 组织机构内的敏感岗位不能由一个人长期负责

B. 对重要的工作进行分解,分配给不同人员完成

C. 一个人有且仅有其执行岗位所足够的许可和权限

D. 防止员工由一个岗位变动到另一个岗位,累积越来越多的权限

解析:解析:C 是”最小特权”的解释;A 描述的是轮岗;B 描述的是权限分离;D 描述的是防止权限蔓延。

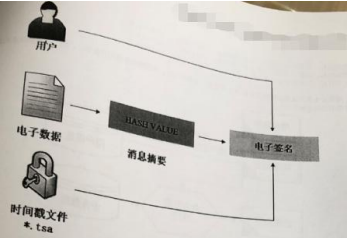

A. 数字签名是在所传输的数据后附加上一段和传输数据毫无关系的数字信息

B. 数字签名能够解决数据的加密传输,即安全传输问题

C. 数字签名一般采用对称加密机制

D. 数字签名能够解决篡改、伪造等安全性问题

解析:解析:数字签名的作用就是”解决篡改、伪造等安全性问题”,A 项毫无关系是错误的,B 项数字签名的作用不是用来加密传输的,C 项数字签名一般采用非对称加密机制。

A. 资产

B. 安全事件

C. 脆弱性

D. 安全措施

解析:解析:风险的原理是威胁利用脆弱性,造成对资产的风险。

A. 风险;风险评估的结果;降低;规避;转移;接受

B. 风险评估的结果;风险;降低;规避;转移;接受

C. 风险评估;风险;降低;规避;转移;接受

D. 风险;风险评估;降低;规避;转移;接受

A. 通过把 SQL 命令插入到 web 表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的 SQL 命令

B. 攻击者在远程 WEB 页面的 HTML 代码中插入具有恶意目的的数据,用户认为该页面是可信赖的,但是当浏览器下载该页面,嵌入其中的脚本将被解释执行。

C. 当计算机向缓冲区内填充数据位数时超过了缓冲区本身的容量溢出的数据覆盖在合法数据上

D. 信息技术、信息产品、信息系统在设计、实现、配置、运行等过程中,有意或无意产生的缺陷

解析:解析:C 为缓冲区溢出的正确解释。

A. 安全保障(方针和组织)

B. 安全防护(技术和管理)

C. 深度防御(策略、防护、检测、响应)

D. 保障要素(管理、工程、技术、人员)

A. 降低风险

B. 规避风险

C. 放弃风险

D. 转移风险

解析:解析:放弃高风险模块的功能,属于风险规避。

A. 不可伪造性

B. 不可否认性

C. 保证消息完整性

D. 机密性

A. DSS

B. Diffie-Hellman

C. RSA

D. AES

解析:解析:DSS 是一种数字签名标准,严格来说不算加密算法;Diffie-Hellman 并不是加密算法,而是一种密钥建立的算法;AES 算法是一种对称密码算法,可以用于数据加密。