A、 IP 地址欺骗防护

B、 NAT

C、 访问控制

D、 SQL 注入攻击防护

答案:D

解析:解析:题干中针对的是传统防火墙或者说网络防火墙,ABC 都是传统防火墙能提供的服务,而 SQL 注入防护是 WAF 的主要功能。

A、 IP 地址欺骗防护

B、 NAT

C、 访问控制

D、 SQL 注入攻击防护

答案:D

解析:解析:题干中针对的是传统防火墙或者说网络防火墙,ABC 都是传统防火墙能提供的服务,而 SQL 注入防护是 WAF 的主要功能。

A. 我国是在国家质量监督检验疫总局管理下,由国家标准化管理委员会统一管理全国标准化工作,下设有专业技术委员会

B. 事关国家安全利益,信息安全因此不能和国际标准相同,而是要通过本国组织和专家制定标准,切实有效地保护国家利益和安全

C. 我国归口信息安全方面标准是”全国信息安全标准化技术委员会”,为加强有关工作,2016在其下设立”大数据安全特别工作组”

D. 信息安全标准化工作是解决信息安全问题的重要技术支撑,其主要作业突出体现在能够确保有关产品、设施的技术先进性、可靠性和一致性

解析:解析:信息安全的标准可以和国际标准相同,也可以不相同。包括同等采用方式和等效采用方式等。

A. 审核实施投资计划

B. 审核实施进度计划

C. 审核工程实施人员

D. 企业资质

解析:解析:监理从项目招标开始到项目的验收结束,在投资计划阶段没有监理。

A. ACL 只能由管理员进行管理

B. ACL 是对象安全描述的基本组成部分,它包括有权访问对象的用户和级的 SID

C. 访问令牌存储着用户的 SID,组信息和分配给用户的权限

D. 通过授权管理器,可以实现基于角色的访问控制

A. 大整数分解

B. 离散对数问题

C. 背包问题

D. 伪随机数发生器

解析:解析:伪随机数发生器是序列密码算法加密过程中遇到的问题,而序列密码算法属于对称密码算法的一种。

A. 简单运行

B. 行为检测

C. 特征数据匹配

D. 特征码扫描

解析:解析:恶意代码检测包括特征码扫描和行为检测,行为检测是防病毒软件通过对软件的行为检测,将软件行为与恶意代码行为模型进行匹配,以判断是否为恶意代码。P370 页

A. 安全安装

B. 安全配置

C. 安全管理

D. 以上都对

A. 中国

B. 美国

C. 欧盟

D. 俄罗斯

解析:解析:信息安全保障技术框架由美国国家安全局发布,一般由英文翻译过来的大多数都是美国人弄出来的。P28 页。

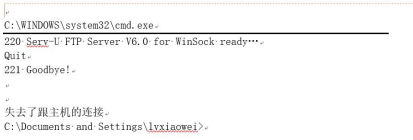

A. 安全测试人员链接了远程服务器的 220 端口

B. 安全测试人员的本地操作系统是 Linux

C. 远程服务器开启了 FTP 服务,使用的服务器软件名 FTP Server

D. 远程服务器的操作系统是 windows 系统

A. 统筹规划

B. 分组建设

C. 资源共享

D. 平战结合

解析:解析:灾备工作原则包括统筹规划、资源共享、平战结合。

A. 信息安全外部环境:信息安全保障是组织机构安全、国家安全的一个重要组成部分,因此对信息安全的讨论必须放在国家政策、法律法规和标准的外部环境制约下。

B. 信息安全管理和工程:信息安全保障需要在整个组织机构内建立和完善信息安全管理体系,将信息安全管理综合至信息系统的整个生命周期,在这个过程中,我们需要采用信息系统工程的方法来建设信息系统。

C. 信息安全人才体系:在组织机构中应建立完善的安全意识,培训体系也是信息安全保障的重要组成部分。

D. 信息安全技术方案:”从外而内、自下而上、形成边界到端的防护能力”。

解析:解析:正确描述是从内而外,自上而下,从端到边界的防护能力。