A、 该网站软件存在保密性方面安全问题

B、 该网站软件存在完整性方面安全问题

C、 该网站软件存在可用性方面安全问题

D、 该网站软件存在不可否认性方面安全问题

答案:B

解析:解析:题干描述的是完整性。

A、 该网站软件存在保密性方面安全问题

B、 该网站软件存在完整性方面安全问题

C、 该网站软件存在可用性方面安全问题

D、 该网站软件存在不可否认性方面安全问题

答案:B

解析:解析:题干描述的是完整性。

A. 信息系统的技术架构安全问题

B. 信息系统组成部门的组件安全问题

C. 信息系统生命周期的过程安全问题

D. 信息系统运行维护的安全管理问题

解析:解析:信息安全工程作为信息安全保障的重要组成部门,主要是为了解决信息系统生命周期的过程安全问题。

A. 与生产中心不在同一城市

B. 与生产中心距离 100 公里以上

C. 与生产中心距离 200 公里以上

D. 与生产中心面临相同区域性风险的机率很小

解析:解析:答案为 D,建立异地备份中心的核心思想是减少相同区域性风险。

A. 可以通过对当前的信息安全策略和相关文档进行复查采集评估信息

B. 可以通过进行实施考察的方式采集评估信息

C. 可以通过建立模型的方法采集评估信息

D. 可以制作问卷,进行调查

解析:解析:基于知识的风险评估方法和基于模型的风险评估方法是并列关系

A. 机构的使命

B. 机构的战略背景和战略目标

C. 机构的业务内容和业务流程

D. 机构的组织结构和管理制度

解析:解析:业务特性从机构的业务内容和业务流程获取。

A. 风险要素识别

B. 风险结果判定

C. 风险分析

D. 风险评估准备

解析:解析:在信息安全风险评估前,首先要进行的工作是资产分类与分级,资产清单作为资产登记的重要输出物。P253

A. 威胁建模、源代码审核和模糊测试

B. 应用风险管理、软件安全接触点和安全知识

C. 威胁建模、渗透测试和软件安全接触点

D. 源代码审核、风险分析和渗透测试

解析:解析:BSI 认为软件安全有 3 根支柱:风险管理、软件安全接触点和安全知识, 其强调了在软件的整个生命周期中风险管理的重要性,并要求风险管理框架贯穿整个开发过程。P403页。

A. 更换企业内部杀毒软件,选择一个可以查杀到该病毒的软件进行重新部署

B. 向企业内部的计算机下发策略,关闭系统默认开启的自动播放功能

C. 禁止在企业内部使用如 U 盘、移动硬盘这类的移动存储介质

D. 在互联网出口部署防病毒网关,防止来自互联网的病毒进入企业内部

解析:解析:”关闭系统默认开启的自动播放功能”可以防止移动存储介质插入电脑后自动打开,导致病毒被执行。

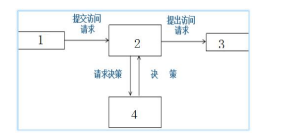

A. 1 是主体,2 是客体,3 是实施,4 是决策

B. 1 是客体,2 是主体 3 是决策,4 是实施

C. 1 实施,2 是客体 3 是主题,4 是决策

D. 1 是主体,2 是实施 3 是客体,4 是决策

解析:解析:P306

A. 仅管理员可访问

B. 所有合法用户可访问

C. 允许匿名

D. 三种方式一样

解析:解析:D 项是干扰项,D 项的意思是三种方式攻击面一样。

A. 特别重要信息系统

B. 重要信息系统

C. 关键信息系统

D. 一般信息系统

解析:解析:信息系统重要程度划分为特别重要信息系统、重要信息系统和一般信息系统三级。P146 页。