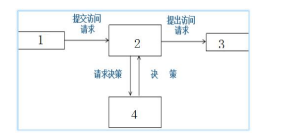

A、 1 是主体,2 是客体,3 是实施,4 是决策

B、 1 是客体,2 是主体 3 是决策,4 是实施

C、 1 实施,2 是客体 3 是主题,4 是决策

D、 1 是主体,2 是实施 3 是客体,4 是决策

答案:D

解析:解析:P306

A、 1 是主体,2 是客体,3 是实施,4 是决策

B、 1 是客体,2 是主体 3 是决策,4 是实施

C、 1 实施,2 是客体 3 是主题,4 是决策

D、 1 是主体,2 是实施 3 是客体,4 是决策

答案:D

解析:解析:P306

A. 主机 A 和安全网关 1;

B. 主机 B 和安全网关 2;

C. 主机 A 和主机 B 中;

D. 安全网关 1 和安全网关 2 中;

A. 安全安装

B. 安全配置

C. 安全管理

D. 以上都对

A. 评估与执行;访问控制;安全状态;安全性

B. 评估与执行;安全状态;访问控制;安全性

C. 访问控制;评估与执行;安全状态;安全性

D. 安全状态,评估与执行;访问控制;安全性

A. 本局域网内地址

B. 百度服务器地址

C. HTTP 协议

D. 病毒类型

解析:解析:病毒类型不会出现在防火墙的访问控制策略中

A. 设计了三层 WEB 架构,但是软件存在 SQL 注入漏洞,导致被黑客攻击后直接访问数据库

B. 使用 C 语言开发时,采用了一些存在安全问题的字符串处理函数,导致存在缓冲区溢出漏洞

C. 设计了缓存用户隐私数据机制以加快系统处理性能,导致软件在发布运行后,被黑客攻击获取到用户隐私数据

D. 使用了符合要求的密码算法,但在使用算法接口时,没有按照要求生成密钥,导致黑客攻击后能破解并得到明文数据

A. 要充分考虑成本效益,在满足合规性要求和风险处置要求的前提下,尽量控制成本

B. 要充分符合信息安全需求并且实际可行

C. 要使用当前最新的技术和成本最高的设备,从而保障信息系统的绝对安全

D. 要充分考虑用户管理和文化的可接受性,减少系统方案实施障碍

解析:解析:”要使用当前最新的技术和成本最高的设备”错误,使用经过检验成熟及安全的技术或设备。

A. 对其他信息化相关人员(网络管理员、软件开发人员) 也进行安全基础培训,使相关人员对网络安全有所了解

B. 对下级单位的网络安全管理岗人员实施全面安全培训,建议通过 CISP 培训以确保人员能力得到保障

C. 对全体员工安排信息安全意识及基础安全知识培训, 实现全员信息安全意识教育

D. 由于网络安全上升到国家安全的高度,网络安全必须得到足够的重视,因此安排了对集团公司下属单位的总经理(一把手) 的网络安全法培训

解析:解析:不能只对公司总经理培训,A 是干扰项实际情况就是要求对信息化相关人员也进行安全基础培训,使其对网络安全有所了解。

A. 编辑文件/etc/pam.d/system-auth,设置 auth required pam_tally.soonerr=fail deny=6 unlock_time=300

B. 编辑文件/etc/profile,设置 TMOUT=600

C. 编辑文件/etc/passwd,检查文件中用户 ID,禁用所有 ID=0 的用户

D. 编辑文件/etc/ssh/sshd_config,将 PermitRootLogin 设置为 no

解析:解析:ID 为 0 的用户为root用户,通常不使用root用户远程运维,但也不应本地禁用。

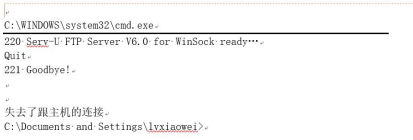

A. 安全测试人员链接了远程服务器的 220 端口

B. 安全测试人员的本地操作系统是 Linux

C. 远程服务器开启了 FTP 服务,使用的服务器软件名 FTP Server

D. 远程服务器的操作系统是 windows 系统

A. HTTP 协议主要存在明文传输数据、弱验证和缺乏状态跟踪等方面的安全问题

B. Cookie 是为了辨别用户身份,进行会话跟踪而存储在用户本地终端上的数据,用户可以随意查看存储在Cookie 中的数据,但其中的内容不能被修改

C. HTTP 协议缺乏有效的安全机制,易导致拒绝服务、电子欺骗、嗅探等攻击

D. 针对 HTTP 协议存在的安全问题,使用 HTTPS 具有较高的安全性,可以通过证书来验证服务器的身份,并为浏览器和服务器之间的通信加密

解析:解析:Cookie 是为了辨别用户身份,进行会话跟踪而存储在用户本地终端上的数据,用户不可以随意查看存储在Cookie 中的数据,查看 cookie 必须安装专用的插件也行。P376 页。