73.下列关于信息系统生命周期中实施阶段所涉及主要安全需求描述错误的是:

A. 确保采购定制的设备、软件和其他系统组件满足已定义的安全要求

B. 确保整个系统已按照领导要求进行了部署和配置

C. 确保系统使用人员已具备使用系统安全功能和安全特性的能力

D. 确保信息系统的使用已得到授权

解析:解析:B 是错误的,不是按照领导要求进行了部署和配置。

https://www.shititong.cn/cha-kan/shiti/0005fc54-675f-4ac0-c0ba-f2840f59e00e.html

点击查看答案

30.《国家信息化领导小组关于加强信息安全保障工作的意见》中办发[2003]27 号明确了我国信息安全保障工作的()、加强信息安全保障工作的()、需要重点加强的信息安全保障工作。27 号文的重大意义是,它标志着我国信息安全保障工作有了()、我国最近十余年的信息安全保障工作都是围绕此政策性文件来()的、促进了我国()的各项工作。

A. 方针和总体要求;主要原则;总体纲领;展开和推进;信息安全保障建设

B. 总体要求;总体纲领;主要原则;展开;信息安全保障建设

C. 方针;主要原则;总体纲领;展开和推进;信息安全保障建设

D. 总体要求;主要原则;总体纲领;展开;信息安全保障建设

解析:解析:27 号文标志着我国信息安全保障工作有了总体纲领。

https://www.shititong.cn/cha-kan/shiti/0005fc54-66a2-01b8-c0ba-f2840f59e004.html

点击查看答案

47.王工是某单位的系统管理员,他在某次参加了单位组织的风险管理工作时,根据任务安排,他依据已有的资产列表,逐个分析可能危害这些资产的主体、动机、途径等多种因素,分析这些因素出现及造成损失的可能性大小,并为其赋值。请问,他这个工作属于下面哪一个阶段的工作 ( )

A. 确认已有的安全措施并赋值

B. 脆弱性识别并赋值

C. 威胁识别并赋值

D. 资产识别并赋值

解析:解析:依据资产列表逐个分析可能危害这些资产的主体、动机、途径等多种因素,分析这些因素出现及造成损失的可能性大小,并为其赋值,属于 C 威胁识别并赋值。

https://www.shititong.cn/cha-kan/shiti/0005fc54-653c-b8e0-c0ba-f2840f59e018.html

点击查看答案

33.什么是系统变更控制中最重要的内容?

A. 所有的变更都必须文字化,并被批准

B. 变更应通过自动化工具来实施

C. 应维护系统的备份

D. 通过测试和批准来确保质量

https://www.shititong.cn/cha-kan/shiti/0005fc54-675f-46d8-c0ba-f2840f59e001.html

点击查看答案

42.若一个组织声称自己的 ISMS 符合 ISO/IEC 27001 或 GB/T22080 标准要求,其信息安全控制措施通常需要在人力资源安全方面实施常规控制,人力资源安全划分为 3 个控制阶段,不包括哪一项()

A. 任用之前

B. 任用中

C. 任用终止或变化

D. 任用后

解析:解析:P106

https://www.shititong.cn/cha-kan/shiti/0005fc54-675f-46d8-c0ba-f2840f59e00a.html

点击查看答案

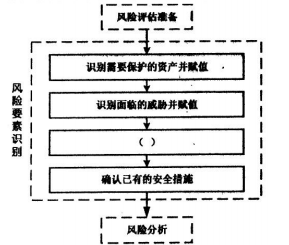

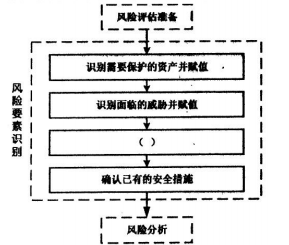

27.风险要素识别是风险评估实施过程中的一个重要步骤,小李将风险要素识别的主要过程使用图形来表示,如下图所示,请为图中空白框处选择一个最合适的选项()。

A. 识别面临的风险并赋值

B. 识别存在的脆弱性并赋值

C. 制定安全措施实施计划

D. 检查安全措施有效性

https://www.shititong.cn/cha-kan/shiti/0005fc54-67f9-c5a0-c0ba-f2840f59e00b.html

点击查看答案

13.下列关于计算机病毒感染能力的说法不正确的是:

A. 能将自身代码注入到引导区

B. 能将自身代码注入到扇区中的文件镜像

C. 能将自身代码注入文本文件中并执行

D. 能将自身代码注入到文档或模板的宏中代码

解析:解析:代码注入文本文件中不能执行。

https://www.shititong.cn/cha-kan/shiti/0005fc54-67f9-c1b8-c0ba-f2840f59e00c.html

点击查看答案

2.某公司系统管理员最近正在部署一台 Web 服务器,使用的操作系统是 windows,在进行日志安全管理设置时,系统管理员拟定四条日志安全策略给领导进行参考,其中能有效应对攻击者获得系统权限后对日志进行修改的策略是:

A. 网络中单独部署 syslog 服务器,将 Web 服务器的日志自动发送并存储到该 syslog 日志服务器中

B. 严格设置 Web 日志权限,只有系统权限才能进行读和写等操作

C. 对日志属性进行调整,加大日志文件大小、延长覆盖时间、设置记录更多信息等

D. 使用独立的分区用于存储日志,并且保留足够大的日志空间

https://www.shititong.cn/cha-kan/shiti/0005fc54-6893-d320-c0ba-f2840f59e001.html

点击查看答案

4.有关质量管理, 错误的理解是( )。

A. 质量管理是与指挥和控制组织质量相关的一系列相互协调的活动,是为了实现质量目标,而进行的所有管理性质的活动

B. 规范质量管理体系相关活动的标准是 ISO 9000 系列标准

C. 质量管理体系将资源与结果结合, 以结果管理方法进行系统的管理

D. 质量管理体系从机构, 程序、过程和总结四个方面进行规范来提升质量

解析:解析:质量管理体系是组织内部建立的、为实现质量目标所必需的系统性质量管理模式,是组织的一项战略决策。它将资源与过程结合, P177 页

https://www.shititong.cn/cha-kan/shiti/0005fc54-65f2-ed68-c0ba-f2840f59e003.html

点击查看答案

17.Windows 系统下,哪项不是有效进行共享安全的防护措施?

A. 使用 netshare\\127.0.0.1\c$/delete 命令,删除系统中的 c$等管理共享,并重启系统

B. 确保所有的共享都有高强度的密码防护

C. 禁止通过”空会话”连接以匿名的方式列举用户、群组、系统配置和注册表键值

D. 安装软件防火墙阻止外面对共享目录的连接

https://www.shititong.cn/cha-kan/shiti/0005fc54-675f-42f0-c0ba-f2840f59e00e.html

点击查看答案