71.密码是一种用来混淆的技术,使用者希望正常的(可识别的)信息转变为无法识别的信息。但这种无法识别信息部分是可以再加工并恢复和破解的,小刚是某公司新进的员工,公司要求他注册一个公司网站的账号,小刚使用一个安全一点的密码,请问以下选项中哪个密码是最安全( )

A. 使用和与用户名相同的口令

B. 选择可以在任何字典或语言中找到的口令

C. 选择任何和个人信息有关的口令

D. 采取数字,字母和特殊符号混合并且易于记忆

解析:解析:常识问题

https://www.shititong.cn/cha-kan/shiti/0005fc54-66a2-05a0-c0ba-f2840f59e013.html

点击查看答案

71.当使用移动设备时,应特别注意确保()不外泄。移动设备方针应考虑与非保护环境移动设备同时工作时的风险。当在公共场所、会议室和其他不受保护的区域使用移动计算设施时, 要加以小心。应采取保护措施以避免通过这些设备存储和处理的信息未授权的访问或泄露, 如使用()、强制使用秘钥身份验证信息。要对移动计算设施进行物理保护, 以防被偷窃, 例如, 特别是遗留在汽车和其他形式的交通工具上、旅馆房间、会议中心和会议室。要为移动计算机设施的被窃或丢失等情况建立一个符号法律、保险和组织的其他安全要求的() 。携带重要、敏感和或关键业务信息的设备不宜无人值守,若有可能, 要以物理的方式锁起来,或使用() 来保护设备。对于使用移动计算设施的人员要安排培训,以提高他们对这种工作方式导致的附加风险的意识,并且要实施控制措施。

A. 加密技术;业务信息; 特定规程; 专用锁

B. 业务信息;特定规程; 加密技术; 专用锁

C. 业务信息;加密技术; 特定规程; 专用锁

D. 业务信息;专用锁;加密技术;特定规程

https://www.shititong.cn/cha-kan/shiti/0005fc54-65f2-f920-c0ba-f2840f59e00f.html

点击查看答案

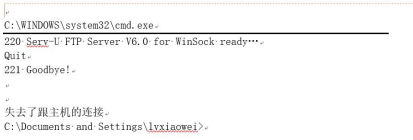

19.下图是安全测试人员连接某远程主机时的操作界面,请您仔细分析该图,下面分析推理正确的是()

A. 安全测试人员链接了远程服务器的 220 端口

B. 安全测试人员的本地操作系统是 Linux

C. 远程服务器开启了 FTP 服务,使用的服务器软件名 FTP Server

D. 远程服务器的操作系统是 windows 系统

https://www.shititong.cn/cha-kan/shiti/0005fc54-6893-d320-c0ba-f2840f59e012.html

点击查看答案

52.下列选项中对信息系统审计概念的描述中不正确的是()

A. 信息系统审计,也可称作 IT 审计或信息系统控制审计

B. 信息系统审计是一个获取并评价证据的过程,审计对象是信息系统相关控制, 审计目标则是判断信息系统是否能够保证其安全性、可靠性、经济性以及数据的真实性、完整性等相关属性

C. 信息系统审计是单一的概念, 是对会计信息系统的安全性、有效性进行检查

D. 从信息系统审计内容上看, 可以将信息系统审计分为不同专项审计, 例如安全审计、项目合规审计、绩效审计等

解析:解析:国家审计署定义:”信息系统审计是指国家审计机关依法对被审计单位信息系统的真实性、合法性、效益性和安全性进行检查监督的活动。”P260 页。

https://www.shititong.cn/cha-kan/shiti/0005fc54-65f2-f538-c0ba-f2840f59e014.html

点击查看答案

16.小张新购入了一台安装了Windows 操作系统的笔记本电脑。为了提升操作系统的安全性,小张在Windows 系统中的”本地安全策略”中,配置了四类安全策略:账号策略、本地策略、公钥策略和 IP 安全策略。那么该操作属于操作系统安全配置内容中的 () 。

A. 关闭不必要的端口

B. 关闭不必要的服务

C. 查看日志记录

D. 制定安全策略

解析:解析:该操作是指:配置了四类安全策略:账号策略、本地策略、公钥策略和IP 安全策略

https://www.shititong.cn/cha-kan/shiti/0005fc54-653c-b4f8-c0ba-f2840f59e00f.html

点击查看答案

4.某电子商务网站最近发生了一起安全事件,出现了一个价值 1000 元的商品用 1 元被买走的情况,经分析是由于设计时出于性能考虑,在浏览时使用 Http 协议,攻击者通过伪造数据包使得向购物车添加商品的价格被修改.利用此漏洞,攻击者将价值 1000 元的商品以 1 元添加到购物车中,而付款时又没有验证的环节,导致以上问题,对于网站的这个问题原因分析及解决措施。最正确的说法应该是?

A. 该问题的产生是由于使用了不安全的协议导致的,为了避免再发生类似的闯题,应对全网站进行安全改造,所有的访问都强制要求使用 https

B. 该问题的产生是由于网站开发前没有进行如威胁建模等相关工作或工作不到位,没有找到该威胁并采取相应的消减措施

C. 该问题产生是由于编码缺陷,通过对网站进行修改,在进行订单付款时进行商品价格验证就可以解决

D. 该问题的产生不是网站的问题,应报警要求寻求警察介入,严惩攻击者即可

解析:解析:根据题干是采用 HTTP 的协议(明文传输)导致的,则答案为 A。

https://www.shititong.cn/cha-kan/shiti/0005fc54-67f9-c1b8-c0ba-f2840f59e003.html

点击查看答案

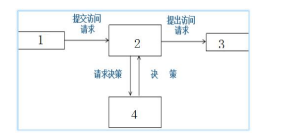

85.访问控制的实施一般包括两个步骤,首先要鉴别主体的合法身份,接着根据当前系统的访问控制规则授予相应用户的访问权限。在此过程中,涉及主体、客体、访问控制实施部件和访问控制决策部件之间的交互。下图所示的访问控制实施步骤中,你认为那个是正确的:()

A. 1 是主体,2 是客体,3 是实施,4 是决策

B. 1 是客体,2 是主体 3 是决策,4 是实施

C. 1 实施,2 是客体 3 是主题,4 是决策

D. 1 是主体,2 是实施 3 是客体,4 是决策

解析:解析:P306

https://www.shititong.cn/cha-kan/shiti/0005fc54-675f-4ac0-c0ba-f2840f59e01a.html

点击查看答案

96.提高 Apache 系统( )系统安全性时,下面哪项措施不属于安全配置()?

A. 不在 Windows 下安装 Apache,只在 Linux 和 Unix 下安装

B. 安装 Apache 时,只安装需要的组件模块

C. 不使用操作系统管理员用户身份运行 Apache,而是采用权限受限的专用用户账号来运行

D. 积极了解 Apache 的安全通告,并及时下载和更新

解析:解析:A 不属于安全配置,而属于部署环境选择。

https://www.shititong.cn/cha-kan/shiti/0005fc54-675f-4ea8-c0ba-f2840f59e008.html

点击查看答案

14.某 IT 公司针对信息安全事件已经建立了完善的预案,在年度企业信息安全总结会上, 信息安全管理员对今年应急预案工作做出了四个总结,其中有一项总结工作是错误,作为企业的 CSO,请你指出存在问题的是哪个总结? ()

A. A、公司成立了信息安全应急响应组织,该组织由业务和技术人员组成,划分成应急响应领导小组、技术保障小组、专家小组、实施小组和日常运行小组

B. B、公司应急预案包括了基础环境类、业务系统类、安全事件类和其他类, 基本覆盖了各类应急事件类型

C. C、公司制定的应急演练流程包括应急事件通报、确定应急事件优先级、应急响应启动实施、应急响应时间后期运维、更新现有应急预案五个阶段,流程完善可用

D. D、公司应急预案对事件分类依据 GB/Z 20986-2007《信息安全技术信息安全事件分类分级指南》,分为 7 个基本类别,预案符合国家相关标准

解析:解析:“后期运维、更新现有应急预案”不属于应急演练流程里面的内容。

https://www.shititong.cn/cha-kan/shiti/0005fc54-65f2-f150-c0ba-f2840f59e006.html

点击查看答案

59.以下哪个不是导致地址解析协议( )欺骗的根源之一?

A. ARP 协议是一个无状态的协议

B. 为提高效率,ARP 信息在系统中会缓存

C. ARP 缓存是动态的,可被改写

D. ARP 协议是用于寻址的一个重要协议

解析:解析:D 不是导致欺骗的根源。

https://www.shititong.cn/cha-kan/shiti/0005fc54-653c-bcc8-c0ba-f2840f59e009.html

点击查看答案