A、 强制访问控制

B、 基于角色的访问控制

C、 自主访问控制

D、 基于任务的访问控制

答案:C

解析:解析:”针对每个用户指明”

A、 强制访问控制

B、 基于角色的访问控制

C、 自主访问控制

D、 基于任务的访问控制

答案:C

解析:解析:”针对每个用户指明”

A. 在选择使用蓝牙设备时,应考虑设备的技术实现及设置是否具备防止上述安全威胁的能力

B. 选择使用工能合适的设备而不是功能尽可能多的设备、尽量关闭不使用的服务及功能

C. 如果蓝牙设备丢失,最好不要做任何操作

D. 在配对时使用随机生成的密钥、不使用时设置不可被其他蓝牙设备发现

解析:解析:如果蓝牙设备丢失,应把设备从已配对列表众删除。

A. 数学

B. 软件学

C. 运筹学

D. 工程学

解析:解析:软件学科全称:计算机软件工程学,P392 页。

A. 高级管理人员是否正式承诺支持该项目

B. 开发人员和用户是否充分理解系统的需求

C. 最终用户是否同意部署已开发的系统

D. 开发需求的资金是否能按时到位

解析:解析:ABD 都对项目风险有一定影响,C 项是否同意部署在开发完成以后。

A. 高级管理层——最终责任

B. 信息安全部门主管——提供各种信息安全工作必须的资源

C. 系统的普通使用者——遵守日常操作规范

D. 审计人员——检查安全策略是否被遵从

解析:解析:通常由管理层提供各种信息安全工作必须的资源。

A. 为了提高 Apache 软件运行效率

B. 为了提高 Apache 软件的可靠性

C. 为了避免攻击者通过 Apache 获得 root 权限

D. 为了减少 Apache 上存在的漏洞

解析:解析:避免攻击者通过 Apache 获得 root 权限。

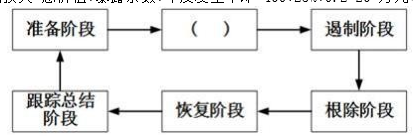

A. 检测阶段

B. 培训阶段

C. 文档阶段

D. 报告阶段

解析:解析:一种被广为接受的应急响应方法是将应急响应管理过程分为 6 个阶段,为准备->检测->遏制->根除->恢复->跟踪总结。P152 页。

A. 背景建立阶段应分析信息系统的体系结构和关键要素,分析信息系统的安全环境和要求,形成信息系统的安全要求报告

B. 背景建立阶段应调查信息系统的业务目标、业务特性、管理特性和技术特性, 形成信息系统的描述报告

C. 背景建立阶段应识别需要保护的资产、面临的威胁以及存在的脆弱性, 并分别赋值,同时确认已有的安全措施, 形成需要保护的资产清单

D. 背景建立的依据是国家、地区或行业的相关政策、法律、法规和标准,以及机构的使命、信息系统的业务目标和特性

解析:解析:背景建立是信息安全风险管理的第一步骤, 确定风险管理的对象和范围, 确立实施风险管理的准备, 进行相关信息的调查和分析。 P89 页

A. 国际标准化组织(International Organization for Standardization,ISO)

B. 国际电工委员会(International Electrotechnical Commission,IEC)

C. 国际电信联盟远程通信标准化组织(ITU Telecommunication Standardization Secctor,ITU-T)

D. Internet 工程任务组(Internet Engineering Task Force,IETF)

A. 组织机构内的敏感岗位不能由一个人长期负责

B. 对重要的工作进行分解,分配给不同人员完成

C. 一个人有且仅有其执行岗位所足够的许可和权限

D. 防止员工由一个岗位变动到另一个岗位,累积越来越多的权限

解析:解析:C 是”最小特权”的解释;A 描述的是轮岗;B 描述的是权限分离;D 描述的是防止权限蔓延。

A. 信息安全管理体系 (ISMS)

B. 信息安全等级保护

C. ISO 270000 系列

D. NIST SP800

解析:解析:信息安全等级保护制度 (等保) 是一项强制性基础制度。P75 页。