12.以下关于检查评估和自评估说法错误的是()。

A. 信息安全风险评估分自评估、检查评估两形式。应以检查评估为主,自评估和检查评估相互结合、互为补充

B. 自评估只能由组织自身发起并实施,对信息系统及其管理进行风险评估活动

C. 检查评估可以依据相关标准的要求,实施完整的风险评估,也可以在自评估实施的基础上,对关键环节或重点内容实施抽样评估

D. 信息安全风险评估应贯穿于网络和信息系统建设运行的全过程

解析:解析:信息安全风险评估分自评估、检查评估两形式。应以自评估为主,自评估和检查评估相互结合、互为补充。

https://www.shititong.cn/cha-kan/shiti/0005fc54-66a1-fdd0-c0ba-f2840f59e00b.html

点击查看答案

96.信息安全风险值应该是以下哪些因素的函数? ()

A. 信息资产的价值、面临的威胁以及自身存在的脆弱性

B. 病毒、黑客、漏洞等

C. 保密信息如国家秘密、商业秘密等

D. 网络、系统、应用的复杂程度

解析:解析:信息安全风险三要素:资产、威胁、脆弱性

https://www.shititong.cn/cha-kan/shiti/0005fc54-65f2-fd08-c0ba-f2840f59e00d.html

点击查看答案

89.以下属于哪一种认证实现方式:用户登录时,认证服务器( )产生一个随机数发送给用户,用户用某种单向算法将自己的口令、种子密钥和随机数混合计算后作为一次性口令,并发送给 AS,AS 用同样的方法计算后,验证比较两个口令即可验证用户身份

A. 口令序列

B. 时间同步

C. 挑战/应答

D. 静态口令

解析:解析:题干描述的是 C 的解释。

https://www.shititong.cn/cha-kan/shiti/0005fc54-675f-4ea8-c0ba-f2840f59e001.html

点击查看答案

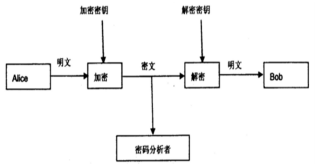

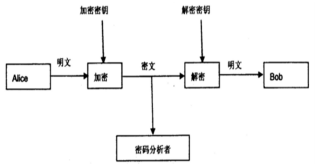

60.如下图所示,Alice 用 Bob 的密钥加密明文,将密文发送给 Bob,Bob 再用自己的私钥解密,恢复出明文以下说法正确的是:()

A. 此密码体制为对称密码体制

B. 此密码体制为私钥密码体制

C. 此密码体制为单钥密码体制

D. 此密码体制为公钥密码体制

解析:解析:公钥密码地址:公钥加密私钥解密,私钥加密,公钥解密,公私钥成对出现。

https://www.shititong.cn/cha-kan/shiti/0005fc54-67f9-c988-c0ba-f2840f59e013.html

点击查看答案

20.ISO27002(Information technology-Security techniques0Codeofpratice forinforeation security managcacnt)是重要的信息安全管理标准之一,下图是关于其演进变化示意图,图中括号空白处应填写()

A. BS 7799.1.3

B. ISO 17799

C. AS/NZS 4630

D. NIST SP 800-37

https://www.shititong.cn/cha-kan/shiti/0005fc54-6893-d320-c0ba-f2840f59e013.html

点击查看答案

34.在某次信息安全应急响应过程中,小王正在实施如下措施:消除或阻断攻击源、找到并消除系统的脆弱性/漏洞、修改安全策略、加强防范措施、格式化被感染恶意程序的介质等。请问,按照 PDCERF 应急响应方法,这些工作应处于以下哪个阶段()

A. 遏制阶段

B. 检测阶段

C. 准备阶段

D. 根除阶段

解析:解析:常见的根除措施有消除或阻断攻击源、找到并消除系统的脆弱性/漏洞、修改安全策略、加强防范措施、格式化被感染恶意程序的介质等。P154 页。

https://www.shititong.cn/cha-kan/shiti/0005fc54-66a2-01b8-c0ba-f2840f59e008.html

点击查看答案

4.操作系统安全的基础是建立在:

A. 安全安装

B. 安全配置

C. 安全管理

D. 以上都对

https://www.shititong.cn/cha-kan/shiti/0005fc54-675f-42f0-c0ba-f2840f59e001.html

点击查看答案

11.某学员在学习国家标准《信息系统安全保障评估框架第一部分:简介和一般模型》(GB/T 20274.1-2006)后,绘制了一张简化的信息系统安全保障模型图,如下所示。请为图中括号空白处选择合适的选项()

A. 安全保障(方针和组织)

B. 安全防护(技术和管理)

C. 深度防御(策略、防护、检测、响应)

D. 保障要素(管理、工程、技术、人员)

https://www.shititong.cn/cha-kan/shiti/0005fc54-67f9-c1b8-c0ba-f2840f59e00a.html

点击查看答案

31.根据《关于加强国家电子政务工程建设项目信息安全风险评估工作的通知》的规定,以下正确的是:

A. 涉密信息系统的风险评估应按照《信息安全等级保护管理办法》等国家有关保密规定和标准进行

B. 非涉密信息系统的风险评估应按照《非涉及国家秘密的信息系统分级保护管理办法》等要求进行

C. 可委托同一专业测评机构完成等级测评和风险评估工作,并形成等级测评报告和风险评估报告

D. 此通知不要求将”信息安全风险评估”作为电子政务项目验收的重要内容

解析:解析:根据《关于加强国家电子政务工程建设项目信息安全风险评估工作的通知》的规定,可委托同一专业测评机构完成等级测评和风险评估工作,并形成等级测评报告和风险评估报告。

https://www.shititong.cn/cha-kan/shiti/0005fc54-67f9-c5a0-c0ba-f2840f59e00f.html

点击查看答案

59.有关危害国家秘密安全的行为的法律责任,正确的是:

A. 严重违反保密规定行为只要发生,无论产生泄密实际后果,都要依法追究责任

B. 非法获取国家秘密,不会构成刑事犯罪,不需承担刑事责任

C. 过失泄露国家秘密,不会构成刑事犯罪,不需承担刑事责任

D. 承担了刑事责任,无需再承担行政责任和/或其他处分

https://www.shititong.cn/cha-kan/shiti/0005fc54-67f9-c988-c0ba-f2840f59e012.html

点击查看答案