A、 在补丁安装部署之前不需要进行测试,因为补丁发布之前厂商已经经过了测试

B、 补丁的获取有严格的标准,必须在厂商的官网上获取

C、 信息系统打补丁时需要做好备份和相应的应急措施

D、 补丁安装部署时关闭和重启系统不会产生影响

答案:C

A、 在补丁安装部署之前不需要进行测试,因为补丁发布之前厂商已经经过了测试

B、 补丁的获取有严格的标准,必须在厂商的官网上获取

C、 信息系统打补丁时需要做好备份和相应的应急措施

D、 补丁安装部署时关闭和重启系统不会产生影响

答案:C

A. 随机进程名技术每次启动时随机生成恶意代码进程名称,通过不固定的进程名称使自己不容易被发现真实的恶意代码程序名称

B. 恶意代码生成随机进程名称的目的是使进程名称不固定,因为杀毒软件是按照进程名称进行病毒进程查杀

C. 恶意代码使用随机进程名是通过生成特定格式的进程名称,使进程管理器中看不到恶意代码的进程

D. 随机进程名技术虽然每次进程名都是随机的,但是只要找到了进程名称,就找到了恶意代码程序本身

解析:解析:B 恶意代码生成随机进程名称的目的是使进程名称不固定,杀毒软件是按照特征码扫描和行为检测进行病毒进程查杀;C 恶意代码使用随机进程名是通过生成特定格式的进程名称,进程管理器中可以所有的进程;D 找到恶意代码进程名称不意味能找到程序本身以及存储路径。P370。

A. 加强网站源代码的安全性

B. 对网络客户端进行安全评估

C. 协调运营商对域名解析服务器进行加固

D. 在网站的网络出口部署应用级防火墙

解析:解析:协调运营商对域名解析服务器进行加固是 DNS 防护的主要手段。

A. GB/T 20271-2006《信息系统通用安全技术要求》

B. GB/T 22240-2008《信息系统安全保护等级定级指南》

C. GB/T 25070-2010《信息系统等级保护安全设计技术要求》

D. GB/T 20269-2006《信息系统安全管理要求》

A. 1-3-4-2

B. 1-3-2-4

C. 1-2-3-4

D. 1-4-3-2

解析:解析:根据 BCM 的分析过程顺序为 A。

A. BP 不限定于特定的方法工具,不同业务背景中可以使用不同的方法

B. BP 不是根据广泛的现有资料,实施和专家意见综合得出的

C. BP 不代表信息安全工程领域的最佳实践

D. BP 不是过程区域(Process Areas,PA )的强制项

解析:解析:BP 属于安全工程的最小单元,其不限定于特定的方法工具,不同业务背景中可以使用不同的方法;是根据广泛的现有资料,实施和专家意见综合得出的;代表着信息安全工程领域的最佳实践;并且是过程区域(Process Areas,PA )的强制项。

A. 信息安全;信息安全控制; 根据; 基础;信息安全

B. 信息安全控制;信息安全;根据; 基础;信息安全

C. 信息安全控制;信息安全;基础; 根据;信息安全

D. 信息安全;信息安全控制;基础; 根据;信息安全

A. 分组密码算法要求输入明文按组分成固定长度的块

B. 分组密码算法也称为序列密码算法

C. 分组密码算法每次计算得到固定长度的密文输出块

D. 常见的 DES、IDEA 算法都属于分组密码算法

解析:解析:分组密码是在加密过程中将明文进行分组后在进行加密,序列密码又叫流密码对每一个字节进行加密。

A. 文件隐藏

B. 进程隐藏

C. 网络连接隐藏

D. 以上都是

解析:解析:恶意代码采用的隐藏技术包括:文件隐藏、进程隐藏、网络连接隐藏等。

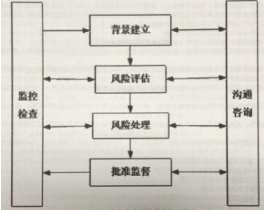

A. 背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询;背景建立、风险评估、风险处理和批准监督;监控审查和沟通咨询;

B. 背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询;背景建立、风险评估、风险处理和监控审查;批准监督和沟通咨询;

C. 背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询;背景建立、风险评估、风险处理和沟通咨询;监控审查和批准监督;

D. 背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询;背景建立、风险评估、监控审查和批准监督;风险处理和沟通咨询。

解析:解析:背景建立、风险评估、风险外理、批准监督、监控审查和沟通咨询。

A. 日志的存在就是安全风险,最好的办法就是取消日志,通过设置让前置机不记录日志

B. 只允许特定的 IP 地址从前置机提取日志,对日志共享设置访问密码且限定访问的时间

C. 由于共享导致了安全问题,应直接关闭日志共享,禁止总部提取日志进行分析

D. 为配合总部的安全策略,会带来一定的安全问题,但不影响系统使用,因此接受此风险

解析:解析:通过 IP 指定和访问策略的设定,有效的降低被攻击几率。