A、 模糊测试本质上属于黑盒测试

B、 模糊测试本质上属于白盒测试

C、 模糊测试有时属于黑盒测试,有时属于白盒测试,取决于其使用的测试方法

D、 模糊测试既不属于黑盒测试,也不属于白盒测试

答案:A

A、 模糊测试本质上属于黑盒测试

B、 模糊测试本质上属于白盒测试

C、 模糊测试有时属于黑盒测试,有时属于白盒测试,取决于其使用的测试方法

D、 模糊测试既不属于黑盒测试,也不属于白盒测试

答案:A

A. 接入互联网时,同时采用不同电信运营商线路,相互备份且互不影响。

B. 核心层、汇聚层的设备和重要的接入层设备均应双机设备。

C. 规划网络 IP 地址,制定网络 IP 地址分配策略

D. 保证网络带宽和网络设备的业务处理能力具备冗余空间,满足业务高峰期和业务发展需求

解析:解析:”防止网络主线路出现故障”,所以应做线路备份。

A. 攻击者; 心理操纵;思维;心理操纵; 思维;社会工程学

B. 攻击者; 心理操纵;心理操纵;社会工程学

C. 心理操纵;攻击者;思维;心理操纵; 社会工程学

D. 心理操纵;思维; 心理操纵; 攻击者; 社会工程学

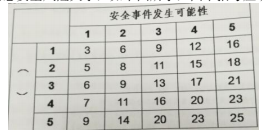

A. 安全资产价值大小等级

B. 脆弱性严重程度等级

C. 安全风险隐患严重等级

D. 安全事件造成损失大小

A. 背景建立

B. 风险评估

C. 风险处理

D. 批准监督

解析:解析:”安全产品选择”是为了进行风险处理。

A. 信息系统审计,也可称作 IT 审计或信息系统控制审计

B. 信息系统审计是一个获取并评价证据的过程,审计对象是信息系统相关控制, 审计目标则是判断信息系统是否能够保证其安全性、可靠性、经济性以及数据的真实性、完整性等相关属性

C. 信息系统审计是单一的概念, 是对会计信息系统的安全性、有效性进行检查

D. 从信息系统审计内容上看, 可以将信息系统审计分为不同专项审计, 例如安全审计、项目合规审计、绩效审计等

解析:解析:国家审计署定义:”信息系统审计是指国家审计机关依法对被审计单位信息系统的真实性、合法性、效益性和安全性进行检查监督的活动。”P260 页。

A. 基于SSE-CMM的工程是独立工程,与软件工程、硬件工程、通信工程等分别规划实施

B. SSE-CMM可以使安全工程成为一个确定的、成熟的和可度量的科目

C. SSE-CMM要求实施组织与其他组织相互作用,如开发方、产品供应商、集成商和咨询服务商等

D. SSE-CMM覆盖整个组织的活动,包括管理、组织和工程活动等,而不仅仅是系统安全的工程活动

解析:解析:SSE-CMM 的工程不是独立工程, 而是与其他工程并行且相互作用, 包括企业工程、软件工程、硬件工程、通信工程等。 P179。

A. 既能物理隔离,又能逻辑隔离

B. 能物理隔离,但不能逻辑隔离

C. 不能物理隔离,但是能逻辑隔离

D. 不能物理隔离,也不能逻辑隔离

A. 是多余的,因为它们完成了同样的功能,但要求更多的开销

B. 是必须的,可以为预防控制的功效提供检测

C. 是可选的,可以实现深度防御

D. 在一个人工系统中是需要的,但在一个计算机系统中则是不需要的,因为预防控制功能已经足够

A. 机构的使命

B. 机构的战略背景和战略目标

C. 机构的业务内容和业务流程

D. 机构的组织结构和管理制度

解析:解析:业务特性从机构的业务内容和业务流程获取。

A. 自动文件条目

B. 磁带库管理程序

C. 访问控制软件

D. 锁定库