82.信息应按照其法律要求、价值、对泄露或篡改的()和关键性予以分类。信息资产的所有者应对其分类负责。分类的结果表明了( ),该价值取决于其对组织的敏感性和关键性如保密性、完整性和有效性。信息要进行标记并体现其分类,标记的规程需要涵盖物理和电子格式的 ( )。分类信息的标记和安全处理是信息共享的一个关键要求。 ( )和元数据标签是常见的形式。标记应易于辨认,规程应对标记附着的位置和方式给出指导,并考虑到信息被访问的方式和介质类型的处理方式。组织要建立与信息分类一致的资产处理、加工、存储和( )

A. 敏感性; 物理标签; 资产的价值; 信息资产; 交换规程

B. 敏感性; 信息资产; 资产的价值; 物理标签; 交换规程

C. 资产的价值; 敏感性 ; 信息资产; 物理标签; 交换规程

D. 敏感性; 资产的价值 ;信息资产物理标签; 交换规程

解析:解析:来源于 27002 标准的原文

https://www.shititong.cn/cha-kan/shiti/0005fc54-65f2-f920-c0ba-f2840f59e01a.html

点击查看答案

38.访问控制是对用户或用户访问本地或网络上的域资源进行法令一种机制。在Windows2000 以后的操作系统版本中,访问控制是一种双重机制,它对用户的授权基于用户权限和对象许可,通常使用 ACL、访问令牌和授权管理器来实现访问控制功能。以下选项中,对 windows操作系统访问控制实现方法的理解错误的是()

A. ACL 只能由管理员进行管理

B. ACL 是对象安全描述的基本组成部分,它包括有权访问对象的用户和级的 SID

C. 访问令牌存储着用户的 SID,组信息和分配给用户的权限

D. 通过授权管理器,可以实现基于角色的访问控制

https://www.shititong.cn/cha-kan/shiti/0005fc54-675f-46d8-c0ba-f2840f59e006.html

点击查看答案

87.业务系统运行中异常错误处理合理的方法是:

A. 让系统自己处理异常

B. 调试方便,应该让更多的错误更详细的显示出来

C. 捕获错误,并抛出前台显示

D. 捕获错误,只显示简单的提示信息,或不显示任何信息

解析:解析:D 为正确的处理方法,符合最小化反馈原则。

https://www.shititong.cn/cha-kan/shiti/0005fc54-675f-4ac0-c0ba-f2840f59e01c.html

点击查看答案

69.社会工程学是() 与() 结合的学科,准确来说,它不是一门科学,因为它不能总是重复合成功, 并且在信息充分多的情况下它会失效。基于系统、体系、协议等技术体系缺陷的() ,随着时间流逝最终都会失效, 因为系统的漏洞可以弥补,体系的缺陷可能随着技术的发展完善或替代,社会工程学利用的是人性的”弱点”,而人性是() ,这使得它几乎是永远有效的()。

A. 网络安全;心理学;攻击方式;永恒存在的;攻击方式

B. 网络安全;攻击方式; 心理学;永恒存在的;攻击方式

C. 网络安全;心理学;永恒存在的; 攻击方式

D. 网络安全;攻击方式; 心理学;攻击方式; 永恒存在的

https://www.shititong.cn/cha-kan/shiti/0005fc54-65f2-f920-c0ba-f2840f59e00d.html

点击查看答案

9.应用软件的数据存储在数据库中,为了保证数据安全,应设置良好的数据库防护策略,以下不属于数据库防护策略的是?

A. 安装最新的数据库软件安全补丁

B. 对存储的敏感数据进行安全加密

C. 不使用管理员权限直接连接数据库系统

D. 定期对数据库服务器进行重启以确保数据库运行良好

解析:解析:D 项属于运维但不属于防护策略。

https://www.shititong.cn/cha-kan/shiti/0005fc54-67f9-c1b8-c0ba-f2840f59e008.html

点击查看答案

17.在 window 系统中用于显示本机各网络端口详细情况的命令是:

A. netshow

B. netstat

C. ipconfig

D. Netview

https://www.shititong.cn/cha-kan/shiti/0005fc54-6893-d320-c0ba-f2840f59e010.html

点击查看答案

11.下图显示了 SSAM 的四个阶段和每个阶段工作内容。与之对应,()的目的是建立评估框架,并为现场阶段准备后勤方面的工作。()的目的是准备评估团队进行现场活动,并通过问卷进行数据的初步收集和分析。()主要是探索初步数据分析结果,以及为被评组织的专业人员提供与数据采集和证实过程的机会,小组对在此就三个阶段中采集到的所有数据进行()。并将调查结果呈送个发起者。

A. 现场阶段;规划阶段;准备阶段;最终分析

B. 准备阶段;规划阶段;现场阶段;最终分析

C. 规划阶段;现场阶段;准备阶段;最终分析

D. 规划阶段;准备阶段;现场阶段;最终分析

https://www.shititong.cn/cha-kan/shiti/0005fc54-6893-d320-c0ba-f2840f59e00a.html

点击查看答案

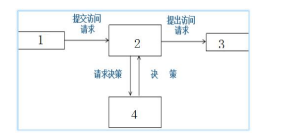

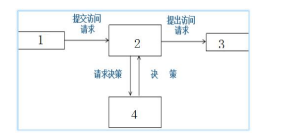

85.访问控制的实施一般包括两个步骤,首先要鉴别主体的合法身份,接着根据当前系统的访问控制规则授予相应用户的访问权限。在此过程中,涉及主体、客体、访问控制实施部件和访问控制决策部件之间的交互。下图所示的访问控制实施步骤中,你认为那个是正确的:()

A. 1 是主体,2 是客体,3 是实施,4 是决策

B. 1 是客体,2 是主体 3 是决策,4 是实施

C. 1 实施,2 是客体 3 是主题,4 是决策

D. 1 是主体,2 是实施 3 是客体,4 是决策

解析:解析:P306

https://www.shititong.cn/cha-kan/shiti/0005fc54-675f-4ac0-c0ba-f2840f59e01a.html

点击查看答案

7.以下有关系统工程说法错误的是()。

A. 系统工程只需使用定量分析的方法,通过建立实际对象的数学模型,应用合适的优化算法对模型求解,解决实际问题

B. 系统工程的目的是实现总体效果最优化,即从复杂问题的总体入手,认为总体大于各部分之和,各部分虽然存在不足,但总体可以优化

C. 霍尔三维结构将系统工程整个活动过程分为前后紧密衔接的 7 个阶段和 7 个步骤

D. 系统工程不属于基本理论,也不属于技术基础,它研究的重点是方法论

解析:解析:系统工程是 20 世纪中期兴起的一门新兴的交叉学科,它主要是应用定性分析和定量分析相结合的方法,通过实际对象的数学模型,应用合适的优化算法对模型进行求解,从而解决实际问题。P175 页。

https://www.shititong.cn/cha-kan/shiti/0005fc54-66a1-fdd0-c0ba-f2840f59e006.html

点击查看答案

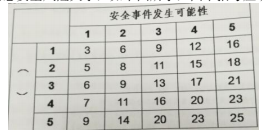

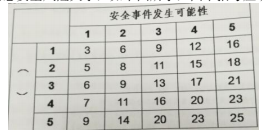

95.风险分析师风险评估工作的一个重要内容,GB/T 20984-2007 在资料性附录中给出了一种矩阵法来计算信息安全风险大小,如下图所示,图中括号应填那个?()

A. 安全资产价值大小等级

B. 脆弱性严重程度等级

C. 安全风险隐患严重等级

D. 安全事件造成损失大小

https://www.shititong.cn/cha-kan/shiti/0005fc54-675f-4ea8-c0ba-f2840f59e007.html

点击查看答案