A、 两个不同的消息,得到相同的消息摘要

B、 两个相同的消息,得到不同的消息摘要

C、 消息摘要和消息的长度相同

D、 消息摘要比消息长度更长

答案:A

解析:解析:P282 页

A、 两个不同的消息,得到相同的消息摘要

B、 两个相同的消息,得到不同的消息摘要

C、 消息摘要和消息的长度相同

D、 消息摘要比消息长度更长

答案:A

解析:解析:P282 页

A. Https 协议对传输的数据进行加密,可以避免嗅探等攻击行为

B. Https 使用的端口和 http 不同,让攻击者不容易找到端口,具有较高的安全性

C. Https 协议是 http 协议的补充,不能独立运行,因此需要更高的系统性能

D. Https 协议使用了挑战机制,在会话过程中不传输用户名和密码,因此具有较高的

解析:解析:HTTPS 具有数据加密机制,HTTPS 使用 443 端口,HTTP 使用 80 端口,HTTPS 协议完全可以独立运行,传输加密后的用户名和密码。

A. 老王要求下属小张把中心所有计算机贴上密级标志

B. 老王提出对加密机和红黑电源插座应该与涉密信息系统同步投入使用

C. 老王安排下属小李将损害的涉密计算机的某国外品牌硬盘送到该品牌中国区维修中心修理

D. 老王每天晚上 12 点将涉密计算机连接上互联网更新杀毒软件病毒库

解析:解析:保密设施、设备应当与涉密信息系统同步规划,同步建设,同步运行 (三同步) 。P57 页,A 项非涉密计算机不应贴涉密标识,C 涉密计算机应送往有涉密资质的维修中心,D 项目涉密计算机不上网。

A. 软件安全测试就是黑盒测试

B. FUZZ 测试是经常采用的安全测试方法之一

C. 软件安全测试关注的是软件的功能

D. 软件安全测试可以发现软件中产生的所有安全问题

解析:解析:FUZZ 测试是经常采用的安全测试方法之一,软件安全测试包括模糊测试、渗透测试、静态代码安全测试,只关注安全问题。

A. 4

B. 5

C. 6

D. 7

A. 加强信息安全标准化建设,成立了”全国信息安全标准化技术委员会”制订和发布了大批信息安全技术,管理等方面的标准。

B. 重视信息安全应急处理工作,确定由国家密码管理局牵头成立”国家网络应急中心”推动了应急处理和信息通报技术合作工作进展

C. 推进信息安全等级保护工作,研究制定了多个有关信息安全等级保护的规范和标准,重点保障了关系国定安全,经济命脉和社会稳定等方面重要信息系统的安全性

D. 实施了信息安全风险评估工作,探索了风险评估工作的基本规律和方法,检验并修改完善了有关标准,培养和锻炼了人才队伍

解析:解析:工业和信息化部牵头成立”国家网络应急中心”。

A. 应急响应方法和过程并不是唯一的

B. 一种被广为接受的应急响应方法是将应急响应管理过程分为准备、检测、遏制、根除、恢复和跟踪总结 6 个阶段,这 6 个阶段的响应方法一定能确保事件处理的成功

C. 一种被广为接受的应急响应方法是将应急响应管理过程分为准备、检测、遏制、根除、恢复和跟踪总结 6 个阶段

D. 基于应急响应工作的特点和事件的不规则性,事先制定出事件应急响应方法和过程,有助于一个组织在事件发生时阻止混乱的发生或是在混乱状态中迅速恢复控制,将损失和负面影响降至最低

解析:解析:一定能确保事件处理成功,过于绝对。P152 页。

A. 特别重要信息系统

B. 重要信息系统

C. 关键信息系统

D. 一般信息系统

解析:解析:信息系统重要程度划分为特别重要信息系统、重要信息系统和一般信息系统三级。P146 页。

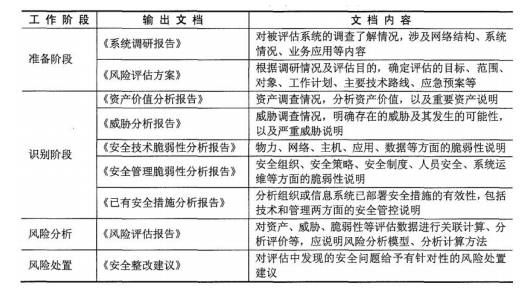

A. 《风险评估方法和工具列表》,主要包括拟用的风险评估方法和测试评估工具等内容

B. 《已有安全措施列表》,主要包括经检查确认后的已有技术和管理各方面安全措施等内容

C. 《风险评估方案》,主要包括本次风险评估的目的、范围、目标、评估步骤、经费预算和进度安排等内容

D. 《风险评估准则要求》,主要包括现有风险评估参考标准、采用的风险分析方法、资产分类标准等内容

解析:解析:P256 页或者见下表:

A. 信息安全管理;控制措施;组织结构;业务目标;管理过程

B. 组织结构;控制措施;信息安全管理;业务目标;管理过程

C. 控制措施;组织结构;信息安全管理;业务目标;管理过程

D. 控制措施;组织结构;业务目标;信息安全管理;管理过程

解析:解析:P103 页

A. ISMS;德国; 德国贸易工业部;实施规则; 参考基准

B. ISMS;法国; 法国贸易工业部;实施规则; 参考基准

C. ISMS;英国; 英国贸易工业部;实施规则; 参考基准

D. ISMS;德国; 德国贸易工业部;参考基准; 实施规则