A、 64bit

B、 128bit

C、 192bit

D、 256bit

答案:A

解析:解析:AES 密钥长度由 128 位、192 位、256 位三种。

A、 64bit

B、 128bit

C、 192bit

D、 256bit

答案:A

解析:解析:AES 密钥长度由 128 位、192 位、256 位三种。

A. D 是 Do,指实施、具体运作,实现计划中的内容

B. P 是 Prepare,指准备,包括明确对象、方法,制定活动规划

C. A 是 Act 或 Adjust,指改进、完善和处理,对总结检查的结果进行处理,对成功的经验加以肯定,并予以标准化,总结失败的教训并加以重视,对没有解决的问题,应该交给下一个 PDCA 循环解决

D. C 是 Check,指检查、总结执行计划的结果,明确效果,找出问题

解析:解析:PDCA(plan-do-check-act 或者 plan-do-check-adjust)循环的 4 个阶段,”策划- 实施-检查-改进”。P94 页。

A. 文件映像处理

B. 电子链接

C. 硬盘镜像

D. 热备中心配置

A. 某杂志在线网站建立内容正版化审核团队,对向网站投稿的内容进行版权审核,确保无侵犯版权行为后才能在网站好进行发布

B. 某网站采取了技术措施,限制对同一 P 地址对网站的并发连接,避免爬虫通过大量的访问采集网站发布数据

C. 某论坛根据相关法律要求, 进行了大量的关键词过滤, 使用户无法发布包含被过滤关键词的相关内容

D. 某论坛根据国家相关法律要求,为了保证用户信息泄露,对所有用户信息,包括用户名、密码、身份证号等都进行了加密的存储

解析:解析:D 项是用户数据安全的范畴。

A. 两个不同的消息,得到相同的消息摘要

B. 两个相同的消息,得到不同的消息摘要

C. 消息摘要和消息的长度相同

D. 消息摘要比消息长度更长

解析:解析:P282 页

A. 可信的主要目的是要建立起主动防御的信息安全保障体系

B. 可信计算机安全评价标准(TCSEC)中第一次提出了可信计算机和可信计算基的概念

C. 可信的整体框架包含终端可信、终端应用可信、操作系统可信、网络互联可信、互联网交易等应用系统可信

D. 可信计算平台出现后会取代传统的安全防护体系和方法

解析:解析:可信计算平台出现后不会取代传统的安全防护体系和方法。

A. 在遭遇灾难事件时,能够最大限度地保护组织数据的实时性,完整性和一致性;

B. 提供各种恢复策略选择,尽量减小数据损失和恢复时间,快速恢复操作系统、应用和数据;

C. 保证发生各种不可预料的故障、破坏性事故或灾难情况时,能够持续服务,确保业务系统的不间断运行,降低损失;

D. 以上都是。

A. 与特定利益集团的联系、信息安全的独立评审

B. 信息处理设施的授权过程、保密性协议、与政府部门的联系

C. 与外部各方相关风险的识别、处理外部各方协议中的安全问题

D. 信息安全的管理承诺、信息安全协调、信息安全职责的分配

解析:解析:C 选项针对组织外部,与题干不符。

A. 资产清单

B. 资产责任人

C. 资产的可接受使用

D. 分类指南,信息的标记和处理

解析:解析:P109 页。

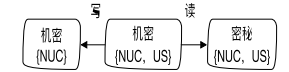

A. 可读可写

B. 可读不可写

C. 可写不可读

D. 不可读不可写

解析:解析:BLP 模型严禁横向流通

A. Windows 系统是采用 SID(安全标识符)来标识用户对文件或文件夹的权限

B. Windows 系统是采用用户名来标识用户对文件或文件夹的权限

C. Windows 系统默认会生成 administrator 和 guest 两个账号,两个账号都不允许改名和删除

D. Windows 系统默认生成 administrator 和 guest 两个账号,两个账号都可以改名和删除

解析:解析:guest 可以改名和删除,administrator 不可以。