68.关于微软的 SDL 原则,弃用不安全的函数属于哪个阶段?( )

解析:解析:弃用不安全函数属于编码实现阶段的工作,P398 页。

https://www.shititong.cn/cha-kan/shiti/0005fc54-66a2-05a0-c0ba-f2840f59e010.html

点击查看答案

96.提高 Apache 系统( )系统安全性时,下面哪项措施不属于安全配置()?

A. 不在 Windows 下安装 Apache,只在 Linux 和 Unix 下安装

B. 安装 Apache 时,只安装需要的组件模块

C. 不使用操作系统管理员用户身份运行 Apache,而是采用权限受限的专用用户账号来运行

D. 积极了解 Apache 的安全通告,并及时下载和更新

解析:解析:A 不属于安全配置,而属于部署环境选择。

https://www.shititong.cn/cha-kan/shiti/0005fc54-675f-4ea8-c0ba-f2840f59e008.html

点击查看答案

30.《国家信息化领导小组关于加强信息安全保障工作的意见》中办发[2003]27 号明确了我国信息安全保障工作的()、加强信息安全保障工作的()、需要重点加强的信息安全保障工作。27 号文的重大意义是,它标志着我国信息安全保障工作有了()、我国最近十余年的信息安全保障工作都是围绕此政策性文件来()的、促进了我国()的各项工作。

A. 方针和总体要求;主要原则;总体纲领;展开和推进;信息安全保障建设

B. 总体要求;总体纲领;主要原则;展开;信息安全保障建设

C. 方针;主要原则;总体纲领;展开和推进;信息安全保障建设

D. 总体要求;主要原则;总体纲领;展开;信息安全保障建设

解析:解析:27 号文标志着我国信息安全保障工作有了总体纲领。

https://www.shititong.cn/cha-kan/shiti/0005fc54-66a2-01b8-c0ba-f2840f59e004.html

点击查看答案

44.软件存在漏洞和缺陷是不可避免的, 实践中常使用软件缺陷密度( )来衡量软件的安全性。假设某个软件共有 296 万行源代码,总共被检测出 145 个缺陷, 则可以计算出其软件缺陷密度值是()。

A. 49

B. 0.49

C. 0.00049

D. 0.049

解析:解析:千行代码缺陷率=缺陷数/ (代码行数/1000)

https://www.shititong.cn/cha-kan/shiti/0005fc54-65f2-f538-c0ba-f2840f59e00c.html

点击查看答案

47.信息是流动的,在信息的流动过程中必须能够识别所有可能途径的()与();面对于信息本身,信息的敏感性的定义是对信息保护的()和(),信息在不同的环境存储和表现的形式也决定了()的效果,不同的截体下,可能体现出信息的()、临时性和信息的交互场景,这使得风险管理变得复杂和不可预测。

A. 基础;依据;载体;环境;永久性;风险管理

B. 基础;依据;载体;环境;风险管理;永久性

C. 载体;环境;风险管理;永久性;基础;依据

D. 载体;环境;基础;依据;风险管理;永久性

https://www.shititong.cn/cha-kan/shiti/0005fc54-66a2-01b8-c0ba-f2840f59e015.html

点击查看答案

71.当使用移动设备时,应特别注意确保()不外泄。移动设备方针应考虑与非保护环境移动设备同时工作时的风险。当在公共场所、会议室和其他不受保护的区域使用移动计算设施时, 要加以小心。应采取保护措施以避免通过这些设备存储和处理的信息未授权的访问或泄露, 如使用()、强制使用秘钥身份验证信息。要对移动计算设施进行物理保护, 以防被偷窃, 例如, 特别是遗留在汽车和其他形式的交通工具上、旅馆房间、会议中心和会议室。要为移动计算机设施的被窃或丢失等情况建立一个符号法律、保险和组织的其他安全要求的() 。携带重要、敏感和或关键业务信息的设备不宜无人值守,若有可能, 要以物理的方式锁起来,或使用() 来保护设备。对于使用移动计算设施的人员要安排培训,以提高他们对这种工作方式导致的附加风险的意识,并且要实施控制措施。

A. 加密技术;业务信息; 特定规程; 专用锁

B. 业务信息;特定规程; 加密技术; 专用锁

C. 业务信息;加密技术; 特定规程; 专用锁

D. 业务信息;专用锁;加密技术;特定规程

https://www.shititong.cn/cha-kan/shiti/0005fc54-65f2-f920-c0ba-f2840f59e00f.html

点击查看答案

90.供电安全是所有电子设备都需要考虑的问题,只有持续平稳的电力供应才能保障电子设备作稳定可靠因此电力供应需要解决问题包括两个,一是确保电力供应不中断、二是确保电力供应平稳。下列选项中,对电力供应的保障措施的描述正确的是()

A. 可以采用双路供电来确保电力供应稳定性

B. UPS 可提供持续、平稳的电力供应,不会受到电涌的影响

C. 可以部署电涌保护器来确保电力供应稳定性

D. 发动机供电是目前电力防护最主要的技术措施

解析:解析:A 项是防止电力中断,B 项 UPS 里面有电子元器件, 一样有可能会受到电涌的影响, D项,在教材里面并没有这个表述,C 项没有原则性错误

https://www.shititong.cn/cha-kan/shiti/0005fc54-65f2-fd08-c0ba-f2840f59e007.html

点击查看答案

19.关于信息安全管理体系的作用, 下面理解错误的是()。

A. 对内而言,是一个光花钱不挣钱的事情, 需要组织通过其他方面收入来弥补投入

B. 对外而言,能起到规范外包工作流程和要求, 帮助界定双方各自信息安全责任

C. 对外而言,有助于使各利益相关方对组织充满信心

D. 对内而言,有助于建立起文档化的信息安全管理规范,实现有“法”可依,有章可循, 有据可查

解析:解析:“光花钱不挣钱的事情”错误

https://www.shititong.cn/cha-kan/shiti/0005fc54-65f2-f150-c0ba-f2840f59e00b.html

点击查看答案

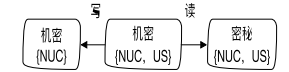

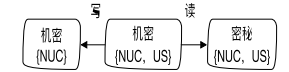

73.根据 Bell-LaPedula 模型安全策略,下图中写和读操作正确的是( )

A. 可读可写

B. 可读不可写

C. 可写不可读

D. 不可读不可写

解析:解析:BLP 模型严禁横向流通

https://www.shititong.cn/cha-kan/shiti/0005fc54-67f9-cd70-c0ba-f2840f59e005.html

点击查看答案

87.在 Linux 系统中,下列哪项内容不包含在/etc/passwd 文件中 ()

A. 用户名

B. 用户口令明文

C. 用户主目录

D. 用户登录后使用的 SHELL

解析:解析:在 Linux,操作系统中,用户口令是通过哈希后保存在/etc/shadow 文件中的

https://www.shititong.cn/cha-kan/shiti/0005fc54-653c-c0b0-c0ba-f2840f59e00b.html

点击查看答案