A、 该文件是一个由部委发布的政策性文件,不属于法律文件

B、 该文件适用于 2004 年的等级保护工作,其内容不能约束到 2005 年及之后的工作

C、 该文件是一个总体性指导文件,规定所有信息系统都要纳入等级保护定级范围

D、 该文件适用范围为发文的这四个部门,不适用于其他部门和企业等单位

答案:A

A、 该文件是一个由部委发布的政策性文件,不属于法律文件

B、 该文件适用于 2004 年的等级保护工作,其内容不能约束到 2005 年及之后的工作

C、 该文件是一个总体性指导文件,规定所有信息系统都要纳入等级保护定级范围

D、 该文件适用范围为发文的这四个部门,不适用于其他部门和企业等单位

答案:A

A. 对其他信息化相关人员(网络管理员、软件开发人员) 也进行安全基础培训,使相关人员对网络安全有所了解

B. 对下级单位的网络安全管理岗人员实施全面安全培训,建议通过 CISP 培训以确保人员能力得到保障

C. 对全体员工安排信息安全意识及基础安全知识培训, 实现全员信息安全意识教育

D. 由于网络安全上升到国家安全的高度,网络安全必须得到足够的重视,因此安排了对集团公司下属单位的总经理(一把手) 的网络安全法培训

解析:解析:不能只对公司总经理培训,A 是干扰项实际情况就是要求对信息化相关人员也进行安全基础培训,使其对网络安全有所了解。

A. 残余风险是采取了安全措施后,仍然可能存在的风险,一般来说,是在综合考虑了安全成本与效益后不去控制的风险

B. 残余风险应受到密切监理,它会随着时间的推移而发生变化,可能会在将来诱发新的安全事件

C. 实施风险处理时,应将残余风险清单告知信息系统所在组织的高管,使其了解残余风险的存在和可能造成的后果

D. 信息安全风险处理的主要准则是尽可能降低和控制信息安全风险,以最小的残余风险值作为风险管理效果评估指标

解析:解析:”不去控制”错误,残余风险无法消除,但需要监视、控制。

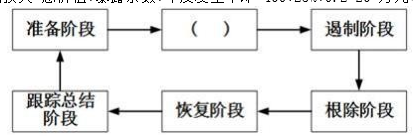

A. 检测阶段

B. 培训阶段

C. 文档阶段

D. 报告阶段

解析:解析:一种被广为接受的应急响应方法是将应急响应管理过程分为 6 个阶段,为准备->检测->遏制->根除->恢复->跟踪总结。P152 页。

A. 在安全的传输信道上进行通信

B. 通讯双方通过某种方式,安全且秘密地共享密钥

C. 通讯双方使用不公开的加密算法

D. 通讯双方将传输的信息夹杂在无用信息中传输并提取

A. 渗透测试以攻击者的思维模拟真实攻击,能发现如配置错误等运行维护期产生的漏洞

B. 渗透测试是用软件代替人工的一种测试方法,因此测试效率更高

C. 渗透测试使用人工进行测试,不依赖软件,因此测试更准确

D. 渗透测试中必须要查看软件源代码,因此测试中发现的漏洞更多

解析:解析:a 是渗透测试的优点,渗透测试是模拟攻击的黑盒测试,有利于发现系统明显的问题。

A. 不在 Windows 下安装 Apache,只在 Linux 和 Unix 下安装

B. 安装 Apache 时,只安装需要的组件模块

C. 不使用操作系统管理员用户身份运行 Apache,而是采用权限受限的专用用户账号来运行

D. 积极了解 Apache 的安全通告,并及时下载和更新

解析:解析:A 不属于安全配置,而属于部署环境选择。

A. 立足国情,以我为主,坚持以技术为主

B. 正确处理安全与发展的关系,以安全保发展,在发展中求安全

C. 统筹规划,突出重点,强化基础性工作

D. 明确国家、企业、个人的责任和义务,充分发挥各方面的积极性,共同构筑国家信息安全保障体系

解析:解析:A 的正确描述为立足国情,以我为主,坚持以技术和管理并重。

A. 规划阶段风险评估的目的是识别系统的业务战略,以支撑系统安全需求及安全战略等

B. 设计阶段的风险评估需要根据规划阶段所明确的系统运行环境、资产重要性,提出安全功能需求

C. 实施阶段风险评估的目的是根据系统安全需求和运行环境对系统开发、实施过程进行风险识别,并对系统建成后的安全功能进行验证

D. 运行维护阶段风险评估的目的是了解和控制运行过程中的安全风险,是一种全面的风险评估。评估内容包括对真实运行的信息系统、资产、脆弱性等各方面

解析:解析:该题目来源于《信息安全技术 信息安全风险评估规范》(GB/T 20984-2007),评估内容包括威胁、脆弱性和影响。

A. 加密和解密算法

B. 解密算法

C. 密钥

D. 加密算法

解析:解析:系统的保密性不依赖于加密体制和算法的保密,而依赖于密。P271 页。

A. 步骤 1 和步骤 2 发生错误,应该向本地 AS 请求并获得远程 TGT

B. 步骤 3 和步骤 4 发生错误,应该向本地 TGS 请求并获得远程 TGT

C. 步骤 5 和步骤 6 发生错误,应该向远程 AS 请求并获得远程 TGT

D. 步骤 5 和步骤 6 发生错误,应该向远程 TGS 请求并获得远程 SGT