A、 要充分切合信息安全需求并且实际可行

B、 要充分考虑成本效益,在满足合规性要求和风险处置要求的前提下,尽量控制成本

C、 要充分采取新技术,在使用过程中不断完善成熟,精益求精,实现技术投入保值要求

D、 要充分考虑用户管理和文化的可接受性,减少系统方案实施障碍

答案:C

解析:解析:安全领域一般选择经过检验的、成熟、安全的技术方案,一般不选最新的。

A、 要充分切合信息安全需求并且实际可行

B、 要充分考虑成本效益,在满足合规性要求和风险处置要求的前提下,尽量控制成本

C、 要充分采取新技术,在使用过程中不断完善成熟,精益求精,实现技术投入保值要求

D、 要充分考虑用户管理和文化的可接受性,减少系统方案实施障碍

答案:C

解析:解析:安全领域一般选择经过检验的、成熟、安全的技术方案,一般不选最新的。

A. 获得票据许可票据

B. 获得服务许可票据

C. 获得密钥分配中心的管理权限

D. 获得服务

解析:解析:ABD 是 Kerberos 认证的三步曲

A. Windows 服务必须是一个独立的可执行程序

B. Windows 服务的运行不需要用户的交互登陆

C. Windows 服务都是随系统启动而启动,无需用户进行干预

D. Windows 服务都需要用户进行登陆后,以登录用户的权限进行启动

A. 组织内的信息安全方针文件、信息安全规章制度文件、信息安全相关操作规范文件等文档是组织的工作标准,也是 ISMS 审核的依据

B. 组织内的业务系统日志文件、风险评估报告等文档是对上一级文件的执行和记录,对这些记录不需要保护和控制

C. 组织在每份文件的首页,加上文件修订跟踪表,以显示每一版本的版本号、发布日期、编写人、审批人、主要修订等内容

D. 层次化的文档是 ISMS 建设的直接体现,文档体系应当依据风险评估的结果建立

解析:解析:信息安全管理体系运行记录需要保护和控制。

A. 该文件是一个正常文件,test 用户使用的 shell,test 不能读该文件,只能执行

B. 该文件是一个正常文件,是 test 用户使用的 shell,但 test 用户无权执行该文件

C. 该文件是一个后门程序,该文件被执行时,运行身份是 root ,test 用户间接获得了 root权限

D. 该文件是一个后门程序,由于所有者是 test,因此运行这个文件时文件执行权限为 test

A. 策略

B. 方针

C. 人员

D. 项目

A. ”制定 ISMS 方针”是建立 ISMS 阶段工作内容

B. ”实施内部审核”是保持和改进 ISMS 阶段工作内容

C. ”实施培训和意识教育计划”是实施和运行 ISMS 阶段工作内容

D. ”进行有效性测量”是监视和评审 ISMS 阶段工作内容

解析:解析:”实施内部审核”是监视和评审 ISMS 阶段工作内容。P98 页。

A. 《关于加强政府信息系统安全和保密管理工作的通知》

B. 《政府信息系统安全和保密管理工作的通知》

C. 《国家信息化领导小组关于加强信息安全保障工作的意见》

D. 《关于开展信息安全风险评估工作的意见》

解析:解析:《国家信息化领导小组关于加强信息安全保障工作的意见》是我国政策性文件明确了我国信息安全保障工作的方针和总体要求以及加强信息安全工作的主要原则。

A. 定量风险分析试图从财务数字上对安全风险进行评估,得出可以量化的风险分析结果,以度量风险的可能性和缺失量

B. 定量风险分析相比定性风险分析能得到准确的数值,所以在实际工作中应使用定量风险分析,而不应选择定性风险分析

C. 定性风险分析过程中,往往需要凭借分析者的经验和直接进行,所以分析结果和风险评估团队的素质、经验和知识技能密切相关

D. 定性风险分析更具主观性,而定量风险分析更具客观性

解析:解析:定性分析也是风险评估方法的一种,大部分情况下选择定性分析和定量分析相结合的方式,而不是不选择定性风险分析。

A. 取证的目的包括:通过证据查找肇事者、通过证据推断犯罪过程、通过证据判断受害者损失程度及收集证据提供法律支持

B. 计算机取证的过程可以分为准备、保护、提取、分析和提交 5 个步骤

C. 电子证据是计算机系统运行过程中产生的各种信息记录及存储的电子化资料及物品。对于电子证据,取证工作主要围绕两方面进行:证据的获取和证据的保护

D. 计算机取证是使用先进的技术和工具,按照标准规程全面地检查计算机系统,以提取和保护有关计算机犯罪的相关证据的活动

解析:解析:对于电子证据,取证工作主要围绕两方面进行:证据的获取和证据的分析。P151 页。

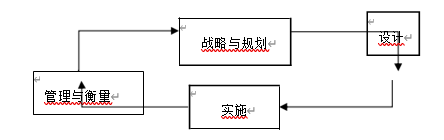

A. 设计;战略与规划;逻辑设计;实施;管理与衡量

B. 战略与规划;逻辑设计;设计;实施;管理与衡量

C. 战略与规划;实施;设计;逻辑设计;管理与衡量

D. 战略与规划;设计;逻辑设计;实施;管理与衡量

解析:解析:P42