A、 从安全性等级来看,这三个模型安全性从低到高的排序是自主访问控制模型,强制访问控制模型和基于角色的访问控制模型

B、 自主访问控制是一种广泛应用的方法,资源的所有者(往往也是创建者)可以规定谁有权利访问他们的资源,具有较好的易用性和可扩展性

C、 强制访问控制模型要求主体和客体都有一个固定的安全属性,系统用该安全属性来决定一个主体是否可以访问某个客体,该模型具有一定的抗恶意程序攻击能力,适用于专用或安全性要求较高的系统

D、 基于角色的访问控制模型的基本思想是根据用户所担任的角色来决定用户在系统中的访问权限,该模型便于实施授权管理和安全约束,容易实现最小特权,职责分离等各种安全策略

答案:A

解析:解析:三个模型安全性没有横向对比,进行安全性比较是错误的,只是三种模型应用场景不同。

A、 从安全性等级来看,这三个模型安全性从低到高的排序是自主访问控制模型,强制访问控制模型和基于角色的访问控制模型

B、 自主访问控制是一种广泛应用的方法,资源的所有者(往往也是创建者)可以规定谁有权利访问他们的资源,具有较好的易用性和可扩展性

C、 强制访问控制模型要求主体和客体都有一个固定的安全属性,系统用该安全属性来决定一个主体是否可以访问某个客体,该模型具有一定的抗恶意程序攻击能力,适用于专用或安全性要求较高的系统

D、 基于角色的访问控制模型的基本思想是根据用户所担任的角色来决定用户在系统中的访问权限,该模型便于实施授权管理和安全约束,容易实现最小特权,职责分离等各种安全策略

答案:A

解析:解析:三个模型安全性没有横向对比,进行安全性比较是错误的,只是三种模型应用场景不同。

A. 要充分企切合信息安全需求并且实际可行

B. 要充分考虑成本效益, 在满足合规性要求和风险处置要求的前提下, 尽量控制成本

C. 要充分采取新技术,在使用过程中不断完善成熟,精益求精,实现技术投入保障要求

D. 要充分考虑用户管理和文化的可接受性,减少系统方案实验障碍

解析:解析:安全保障方案,一般谨慎选择新技术, 大部分情况选择一些经过检验的成熟的安全技术。

A. Windows 操作系统远程登录经历了 SMB 鉴别机制、LM 鉴别机制、NTLM 鉴别机制、Kerberos鉴别体系等阶段

B. 完整的安全标识符(SID)包括用户和组的安全描述,48 比特的身份特权、修订版本和可变的验证值

C. 本地安全授权机构(LSA)生成用户账户在该系统内唯一的安全标识符(SID)

D. 用户对鉴别信息的操作,如更改密码等都通过一个以 Administrator 权限运行的服务“Security Accounts Manager”来实现

解析:解析:用户对鉴别信息的操作,如更改密码等都通过一个以 system 权限运行的服务“Security Accounts Manager”来实现。P357 页。

A. 随机进程名技术每次启动时随机生成恶意代码进程名称,通过不固定的进程名称使自己不容易被发现真实的恶意代码程序名称

B. 恶意代码生成随机进程名称的目的是使进程名称不固定,因为杀毒软件是按照进程名称进行病毒进程查杀

C. 恶意代码使用随机进程名是通过生成特定格式的进程名称,使进程管理器中看不到恶意代码的进程

D. 随机进程名技术虽然每次进程名都是随机的,但是只要找到了进程名称,就找到了恶意代码程序本身

解析:解析:B 恶意代码生成随机进程名称的目的是使进程名称不固定,杀毒软件是按照特征码扫描和行为检测进行病毒进程查杀;C 恶意代码使用随机进程名是通过生成特定格式的进程名称,进程管理器中可以所有的进程;D 找到恶意代码进程名称不意味能找到程序本身以及存储路径。P370。

A. 对有效的安全措施继续保持,以避免不必要的工作和费用,防止安全措施的重复实施

B. 安全措施主要有预防性、检测性和纠正性三种

C. 安全措施的确认应评估其有效性,即是否真正地降低了系统的脆弱性,抵御了威胁

D. 对确认为不适当的安全措施可以置不顾

解析:解析:常识性错误。

A. CMM 的思想来源于项目管理、质量管理和过程管理

B. CMM 是一种衡量工程实施能力的方法,是一种面向工程过程的方法

C. CMM 是建立在统计过程控制理论基础上的,它基于这样一个假设,即”生产过程的高质量和在过程中组织实施的成熟性可以低成本地生产出高质量产品”

D. CMM 的思想不关注结果,而是强调了过程的控制,过程如果是高质量的,结果通常会是高质量的

解析:解析:CMM 的思想来源于已有多年历史的项目管理、质量管理, 自产生以来几经修订,成为具有广泛影响的模型。P178 页。

A. 使用专用上网购物用计算机,安装好软件后不要对该计算机上的系统软件、应用软件进行升级

B. 为计算机安装具有良好声誉的安全防护软件,包括病毒查杀、安全检查和安全加固方面的软件

C. 在 IE 的配置中,设置只能下载和安装经过签名的、安全的 ActiveX 控件

D. 在使用网络浏览器时,设置不在计算机中保留网络历史记录和表单数据

解析:解析:安装好软件后应及时对该计算机上的系统软件、应用软件进行升级,以增加操作系统的安全性。

A. 其检查程序是否可与系统的其他部分一起正常运行

B. 在不知程序内部结构下确保程序的功能性操作有效

C. 其确定程序准确性成某程序的特定逻辑路径的状态

D. 其通过严格限制访问主机系统的受控或虚拟环境中执行对程序功能的检查

A. 老王要求下属小张把中心所有计算机贴上密级标志

B. 老王提出对加密机和红黑电源插座应该与涉密信息系统同步投入使用

C. 老王安排下属小李将损害的涉密计算机的某国外品牌硬盘送到该品牌中国区维修中心修理

D. 老王每天晚上 12 点将涉密计算机连接上互联网更新杀毒软件病毒库

解析:解析:保密设施、设备应当与涉密信息系统同步规划,同步建设,同步运行 (三同步) 。P57 页,A 项非涉密计算机不应贴涉密标识,C 涉密计算机应送往有涉密资质的维修中心,D 项目涉密计算机不上网。

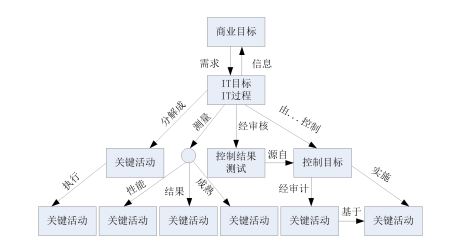

A. 流程描述、框架、控制目标、管理指南、成熟度模型

B. 框架、流程描述、管理目标、控制目标、成熟度模型

C. 框架、流程描述、控制目标、管理指南、成熟度模型

D. 框架、管理指南、流程描述、控制目标、成熟度模型

A. #chmod u+x, a-w fib.c

B. #chmod ug+x, o-w fib.c

C. #chmod 764 fib.c

D. #chmod 467 fib.c

解析:解析:读权限 r=4,写权限 w=2,执行 x=1,7=4+2+1;