A、 风险;风险评估的结果;降低;规避;转移;接受

B、 风险评估的结果;风险;降低;规避;转移;接受

C、 风险评估;风险;降低;规避;转移;接受

D、 风险;风险评估;降低;规避;转移;接受

答案:B

A、 风险;风险评估的结果;降低;规避;转移;接受

B、 风险评估的结果;风险;降低;规避;转移;接受

C、 风险评估;风险;降低;规避;转移;接受

D、 风险;风险评估;降低;规避;转移;接受

答案:B

A. IPSec

B. PP2P

C. L2TP

D. SSL

解析:解析:IPSec 工作在网络层,PP2P 和 L2TP 工作在数据链路层,SSL 工作在传输层。P338 页。

A. 只要用户拿到了认证服务器(AS)发送的票据许可票据(TGT)并且该 TGT 没有过期,就可以使用该 TGT 通过票据授权服务器(TGS)完成到任一个服务器的认证而不必重新输入密码

B. 认证服务器(AS)和票据授权服务器(TGS)是集中式管理,容易形成瓶颈,系统的性能和安全也严重依赖于 AS 和 TGS 的性能和安全

C. 该协议通过用户获得票据许可票据、用户获得服务许可票据、用户获得服务三个阶段,仅支持服务器对用户的单向认证

D. 该协议是一种基于对称密码算法的网络认证协议,随用户数量增加,密钥管理较复杂

解析:解析:Kerberos 由 MIT 于 1988 年开发,用于分布式环境中,完成服务器与用户之间的相互认证。

A. RPO-O,相当于没有任何数据丢失, 但需要进行业务恢复处理,覆盖原有信息

B. RPO-O, 相当于所有数据全部丢失, 需要进行业务恢复处理。修复数据丢失

C. RPO-O,相当于部分数据丢失, 需要进行业务恢复处理, 修复数据丢失

D. RPO-O,相当于没有任何数据丢失, 且不需要进行业务恢复处理

A. 披露和修改; 信息系统;测试和获取; 公共网路;复制或重播

B. 信息系统;测试和获取;披露和修改; 公共网路;复制或重播

C. 信息系统;测试和获取;公共网路;披露和修改;复制或重播

D. 信息系统;公共网路; 测试和获取;披露和修改;复制或重播

A. 安全凭证

B. 加密密钥

C. 会话密钥

D. 用户名

解析:解析:单点登录是指用户在网络中进行一次身份认证,便可以访问其授权的所有网络资源,而不再需要其他的身份认证过程,实质是安全凭证在多个应用系统之间的传递或共享。P300页。

A. BP 不限定于特定的方法工具,不同业务背景中可以使用不同的方法

B. BP 不是根据广泛的现有资料,实施和专家意见综合得出的

C. BP 不代表信息安全工程领域的最佳实践

D. BP 不是过程区域(Process Areas,PA )的强制项

解析:解析:BP 属于安全工程的最小单元,其不限定于特定的方法工具,不同业务背景中可以使用不同的方法;是根据广泛的现有资料,实施和专家意见综合得出的;代表着信息安全工程领域的最佳实践;并且是过程区域(Process Areas,PA )的强制项。

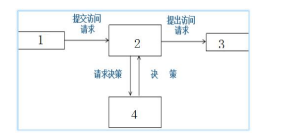

A. 1 是主体,2 是客体,3 是实施,4 是决策

B. 1 是客体,2 是主体 3 是决策,4 是实施

C. 1 实施,2 是客体 3 是主题,4 是决策

D. 1 是主体,2 是实施 3 是客体,4 是决策

解析:解析:P306

A. 方针和总体要求;主要原则;总体纲领;展开和推进;信息安全保障建设

B. 总体要求;总体纲领;主要原则;展开;信息安全保障建设

C. 方针;主要原则;总体纲领;展开和推进;信息安全保障建设

D. 总体要求;主要原则;总体纲领;展开;信息安全保障建设

解析:解析:27 号文标志着我国信息安全保障工作有了总体纲领。

A. 项目管理是一门关于项目资金、时间、人力等资源控制的管理科学

B. 项目管理是运用系统的观点、方法和理论,对项目涉及的全部工作进行有效地管理,不受项目资源的约束

C. 项目管理包括对项目范围、时间、成本、质量、人力资源、沟通、风险、采购、集成的管理

D. 项目管理是系统工程思想针对具体项目的实践应用

解析:解析:项目管理受项目资源的约束。

A. 不随意打开来历不明的邮件,不浏览不健康不正规的网站

B. 不下载、不执行、不接收来历不明的软件或文件

C. 修改用户名和口令

D. 安装反病毒软件和防火墙, 安装专门的木马防治软件

解析:解析:修改用户名和口令不能防范此类攻击。