21.一个密码系统至少由明文、密文、加密算法、解密算法和密钥 5 部分组成,而其安全性是由下列哪个选项决定的()。

A. 加密和解密算法

B. 解密算法

C. 密钥

D. 加密算法

解析:解析:系统的保密性不依赖于加密体制和算法的保密,而依赖于密。P271 页。

https://www.shititong.cn/cha-kan/shiti/0005fc54-66a1-fdd0-c0ba-f2840f59e014.html

点击查看答案

67.哪种攻击是攻击者通过各种手段来消耗网络宽带或者服务器系统资源,最终导致被攻击服务器资源耗尽或者系统崩溃而无法提供正常的网络服务()

A. 拒绝服务

B. 缓冲区溢出

C. DNS 欺骗

D. IP 欺骗

解析:解析:题干是针对拒绝服务攻击的描述

https://www.shititong.cn/cha-kan/shiti/0005fc54-65f2-f920-c0ba-f2840f59e00b.html

点击查看答案

99.以下哪些问题或概念不是公钥密码体制中经常使用到的困难问题?

A. 大整数分解

B. 离散对数问题

C. 背包问题

D. 伪随机数发生器

解析:解析:伪随机数发生器是序列密码算法加密过程中遇到的问题,而序列密码算法属于对称密码算法的一种。

https://www.shititong.cn/cha-kan/shiti/0005fc54-66a2-0988-c0ba-f2840f59e013.html

点击查看答案

2.信息可以以多种形式存在。它可以打印写在纸上、以( ) 、用邮寄或电子手段传递、呈现在胶片上或用( ) 。无论信息以什么形式存在, 用哪种方法存储或共享, 都宜对它进行适当的保护。() 是保护信息受各种威胁的损害,以确保业务( ), 业务风险最小化,投资回报和( )。

A. 语言表达;电子方式存储;信息安全; 连续性; 商业机遇最大化

B. 电子方式存储;语言表达;连续性;信息安全; 商业机遇最大化

C. 电子方式存储;连续性;语言表达;信息安全; 商业机遇最大化

D. 电子方式存储;语言表达;信息安全; 连续性; 商业机遇最大化

https://www.shititong.cn/cha-kan/shiti/0005fc54-65f2-ed68-c0ba-f2840f59e001.html

点击查看答案

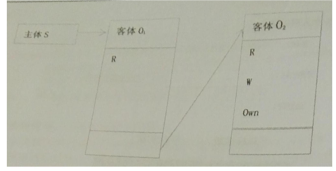

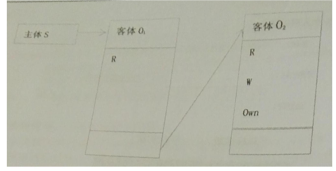

19.如图所示,主体 S 对客体 01 有读( )权限,对客体 02 有读( ) 、写( )权限。该图所示的访问控制实现方法是:()

A. 访问控制表(ACL)

B. 访问控制矩阵

C. 能力表(CL)

D. 前缀表(Profiles)

解析:解析:P307

https://www.shititong.cn/cha-kan/shiti/0005fc54-67f9-c5a0-c0ba-f2840f59e003.html

点击查看答案

37.信息系统安全工程( )的一个重要目标就是在 IT 项目的各个阶段充分考虑安全因素,在 IT 项目的立项阶段,以下哪一项不是必须进行的工作:

A. 明确业务对信息安全的要求

B. 识别来自法律法规的安全要求

C. 论证安全要求是否正确完整

D. 通过测试证明系统的功能和性能可以满足安全要求

解析:解析:D 属于项目的验收阶段,不属于 IT 项目的立项阶段,题干属于立项阶段。

https://www.shititong.cn/cha-kan/shiti/0005fc54-67f9-c5a0-c0ba-f2840f59e015.html

点击查看答案

66.为某航空公司的订票系统设计业务连续性计划时,最适用于异地数据转移/备份的方法是:

A. 文件映像处理

B. 电子链接

C. 硬盘镜像

D. 热备中心配置

https://www.shititong.cn/cha-kan/shiti/0005fc54-675f-4ac0-c0ba-f2840f59e007.html

点击查看答案

93.某网盘被发现泄露了大量私人信息,通过第三方网盘搜索引擎可查询到该网盘用户的大量照片、通讯录。盘建议用户使用”加密分享”功能,以避免消息泄露,”加密分享”可以采用以下哪些算法( )。

A. MD5 算法,SHA-1 算法

B. DSA 算法,RSA 算法

C. SHA-1 算法, SM2 算法

D. RSA 算法,SM2 算法

解析:解析:加密分享是通过加密手段进行文件数据的分享,可以加密并解密,MD5、SHA-1 是单项函数用于数据完整性保护, DSA 是一种数字签名的算法,RSA 和SM2 是公钥加密算法。

https://www.shititong.cn/cha-kan/shiti/0005fc54-65f2-fd08-c0ba-f2840f59e00a.html

点击查看答案

14.2008 年 1 月 2 日,美国发布第 54 号总统令,建立国家网络安全综合计划( )。CNCI 计划建立三道防线:第一道防线,减少漏洞和隐患,预防入侵;第二道防线,全面应对各类威胁;第三道防线,强化未来安全环境.从以上内容,我们可以看出以下哪种分析是正确的:

A. CNCI 是以风险为核心,三道防线首要的任务是降低其网络所面临的风险

B. 从 CNCI 可以看出,威胁主要是来自外部的,而漏洞和隐患主要是存在于内部的

C. CNCI 的目的是尽快研发并部署新技术彻底改变其糟糕的网络安全现状,而不是在现在的网络基础上修修补补

D. CNCI 彻底改变了以往的美国信息安全战略,不再把关键基础设施视为信息安全保障重点,而是追求所有网络和系统的全面安全保障

解析:解析:CNCI 第一个防线针对漏洞进行风险控制,第二个防线针对威胁进行风险控制,总体的目标是降低网络风险。B、C、D 答案均无法从题干反应。

https://www.shititong.cn/cha-kan/shiti/0005fc54-6893-d320-c0ba-f2840f59e00d.html

点击查看答案

69.优秀源代码审核工具有哪些特点( )1安全性;2多平台性;3可扩民性;4知识性;5集成性。

A. 1 2 3 4 5

B. 2 3 4

C. 1 2 3 4

D. 2 3

解析:解析:P416 页

https://www.shititong.cn/cha-kan/shiti/0005fc54-66a2-05a0-c0ba-f2840f59e011.html

点击查看答案