A、 信息安全管理;控制措施;组织结构;业务目标;管理过程

B、 组织结构;控制措施;信息安全管理;业务目标;管理过程

C、 控制措施;组织结构;信息安全管理;业务目标;管理过程

D、 控制措施;组织结构;业务目标;信息安全管理;管理过程

答案:C

解析:解析:P103 页

A、 信息安全管理;控制措施;组织结构;业务目标;管理过程

B、 组织结构;控制措施;信息安全管理;业务目标;管理过程

C、 控制措施;组织结构;信息安全管理;业务目标;管理过程

D、 控制措施;组织结构;业务目标;信息安全管理;管理过程

答案:C

解析:解析:P103 页

A. 相比传输层的另外一个协议 UDP,TCP 既提供传输可靠性,还同时具有更高的效率,因此具有广泛的用途

B. TCP 协议包头中包含了源 IP 地址和目的 IP 地址,因此 TCP 协议负责将数据传送到正确的主机

C. TCP 协议具有流量控制、数据校验、超时重发、接收确认等机制,因此 TCP 协议能完全替代 IP 协议

D. TCP 协议虽然高可靠,但是相比 UDP 协议机制过于复杂,传输效率要比 UDP 低

解析:解析:TCP 协议高可靠,相比 UDP 协议机制过于复杂,传输效率要比 UDP 低。

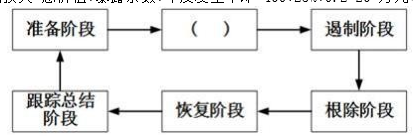

A. 检测阶段

B. 培训阶段

C. 文档阶段

D. 报告阶段

解析:解析:一种被广为接受的应急响应方法是将应急响应管理过程分为 6 个阶段,为准备->检测->遏制->根除->恢复->跟踪总结。P152 页。

A. 《可信计算机系统评估准则》

B. 《信息技术安全评估准则》

C. 《可信计算机产品评估准则》

D. 《信息技术安全通用评估准则》

A. 接入互联网时,同时采用不同电信运营商线路,相互备份且互不影响。

B. 核心层、汇聚层的设备和重要的接入层设备均应双机设备。

C. 规划网络 IP 地址,制定网络 IP 地址分配策略

D. 保证网络带宽和网络设备的业务处理能力具备冗余空间,满足业务高峰期和业务发展需求

解析:解析:”防止网络主线路出现故障”,所以应做线路备份。

A. A、公司成立了信息安全应急响应组织,该组织由业务和技术人员组成,划分成应急响应领导小组、技术保障小组、专家小组、实施小组和日常运行小组

B. B、公司应急预案包括了基础环境类、业务系统类、安全事件类和其他类, 基本覆盖了各类应急事件类型

C. C、公司制定的应急演练流程包括应急事件通报、确定应急事件优先级、应急响应启动实施、应急响应时间后期运维、更新现有应急预案五个阶段,流程完善可用

D. D、公司应急预案对事件分类依据 GB/Z 20986-2007《信息安全技术信息安全事件分类分级指南》,分为 7 个基本类别,预案符合国家相关标准

解析:解析:“后期运维、更新现有应急预案”不属于应急演练流程里面的内容。

A. netshow

B. netstat

C. ipconfig

D. Netview

A. 信息安全方针;标准;文件;管理体系;保证程度

B. 标准;文件;信息安全方针;管理体系;保证程度

C. 标准;信息安全方针;文件;管理体系;保证程度

D. 标准;管理体系;信息安全方针;文件;保证程度

A. BP 是基于最新技术而制定的安全参数基本配置

B. 大部分 BP 是没有经过测试的

C. 一项 BP 适用于组织的生存周期而非仅适用于工程的某一特定阶段

D. 一项 BP 可以和其他 BP 有重叠

解析:解析:A 错误,BP 是基于最佳的工程过程实践;B 错误,BP 是经过测试的;D 错误,一项BP 和其他的 BP 是不重复。

A. 进程可以放弃自己的某些权能

B. 普通用户及其 shell 没有任何权能,而超级用户及其 shell在系统启动之初拥有全部权能

C. 当普通用户的某些操作设计特权操作时,仍然通过 setuid 实现

D. 系统管理员可以剥夺和恢复超级用户的某些权能

解析:解析:在 Linux 操作系统中,root用户是最高权限用户,系统管理员不可以剥夺和恢复超级用户的某些权能

A. 《关于加强政府信息系统安全和保密管理工作的通知》

B. 《政府信息系统安全和保密管理工作的通知》

C. 《国家信息化领导小组关于加强信息安全保障工作的意见》

D. 《关于开展信息安全风险评估工作的意见》

解析:解析:《国家信息化领导小组关于加强信息安全保障工作的意见》是我国政策性文件明确了我国信息安全保障工作的方针和总体要求以及加强信息安全工作的主要原则。