A、 动态分析是指在虚拟运行环境中,使用测试及监控软件,检测恶意代码行为,分析其执行流程及处理数据的状态,从而判断恶意代码的性质,并掌握其行为特点

B、 动态分析针对性强,并且具有较高的准确性,但由于其分析过程中覆盖的执行路径有限,分析的完整性难以保证

C、 动态分析通过对其二进制文件的分析,获得恶意代码的基本结构和特征,了解其工作方式和机制

D、 动态分析通过监控系统进程、文件和注册表等方面出现的非正常操作和变化,可以对恶意代码非法行为进行分析

答案:C

解析:解析:”通过对其二进制文件的分析,获得恶意代码的基本结构和特征,了解其工作方式和机制”是静态分析的内容,P371 页。

A、 动态分析是指在虚拟运行环境中,使用测试及监控软件,检测恶意代码行为,分析其执行流程及处理数据的状态,从而判断恶意代码的性质,并掌握其行为特点

B、 动态分析针对性强,并且具有较高的准确性,但由于其分析过程中覆盖的执行路径有限,分析的完整性难以保证

C、 动态分析通过对其二进制文件的分析,获得恶意代码的基本结构和特征,了解其工作方式和机制

D、 动态分析通过监控系统进程、文件和注册表等方面出现的非正常操作和变化,可以对恶意代码非法行为进行分析

答案:C

解析:解析:”通过对其二进制文件的分析,获得恶意代码的基本结构和特征,了解其工作方式和机制”是静态分析的内容,P371 页。

A. 信息资产的价值、面临的威胁以及自身存在的脆弱性

B. 病毒、黑客、漏洞等

C. 保密信息如国家秘密、商业秘密等

D. 网络、系统、应用的复杂程度

解析:解析:信息安全风险三要素:资产、威胁、脆弱性

A. 分组密码算法要求输入明文按组分成固定长度的块

B. 分组密码算法也称为序列密码算法

C. 分组密码算法每次计算得到固定长度的密文输出块

D. 常见的 DES、IDEA 算法都属于分组密码算法

解析:解析:分组密码是在加密过程中将明文进行分组后在进行加密,序列密码又叫流密码对每一个字节进行加密。

A. 《关于加强信息安全保障工作的意见》; 《关于加强国家电子政务工程建设项目信息安全风险评估工作的通知》; 《网络安全法》

B. 《关于加强国家电子政务工程建设项目信息安全风险评估工作的通知》; 《关于加强信息安全保障工作的意见》; 《网络安全法》

C. 《网络安全法》; 《关于加强信息安全保障工作的意见>>;

D. 《网络安全法》;《关于加强国家电子政务工程建设项目信息安全风险评估工作的通知》;《关于加强信息安全保障工作的意见》

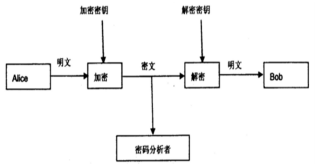

A. 此密码体制为对称密码体制

B. 此密码体制为私钥密码体制

C. 此密码体制为单钥密码体制

D. 此密码体制为公钥密码体制

解析:解析:公钥密码地址:公钥加密私钥解密,私钥加密,公钥解密,公私钥成对出现。

A. 涉密信息系统的风险评估应按照《信息安全等级保护管理办法》等国家有关保密规定和标准进行

B. 非涉密信息系统的风险评估应按照《非涉及国家秘密的信息系统分级保护管理办法》等要求进行

C. 可委托同一专业测评机构完成等级测评和风险评估工作,并形成等级测评报告和风险评估报告

D. 此通知不要求将”信息安全风险评估”作为电子政务项目验收的重要内容

解析:解析:根据《关于加强国家电子政务工程建设项目信息安全风险评估工作的通知》的规定,可委托同一专业测评机构完成等级测评和风险评估工作,并形成等级测评报告和风险评估报告。

A. 信息安全方针;标准;文件;管理体系;保证程度

B. 标准;文件;信息安全方针;管理体系;保证程度

C. 标准;信息安全方针;文件;管理体系;保证程度

D. 标准;管理体系;信息安全方针;文件;保证程度

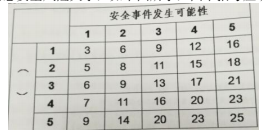

A. 安全资产价值大小等级

B. 脆弱性严重程度等级

C. 安全风险隐患严重等级

D. 安全事件造成损失大小

A. RBACO 是基于模型,RBAC1、RBAC2 和 RBAC3 都包含 RBAC0

B. RBAC1 在 RBAC0 的基础上,加入了角色等级的概念

C. RBAC2 在 RBAC1 的基础上,加入了约束的概念

D. RBAC3 结合 RBAC1 和 RBAC2,同时具备角色等级和约束

解析:解析:RBAC2 在 RBAC0 的基础上,加入了约束的概念,P313 页

A. 背景建立

B. 风险评估

C. 风险处理

D. 批准监督

解析:解析:”安全产品选择”是为了进行风险处理。

A. RTO不可以为0,RPO也不可以为0

B. RTO可以为0,RPO也可以为0

C. RTO可以为0,RPO不可以为0

D. RTO不可以为0,RPO可以为О

解析:解析:RPO 和 RTO 两个指标从不用的角度来反映灾难备份和恢复的能力,RTO 和 RPO 都为 0 是最完美的解决方案,因为在两个值都为 0 的情况下,意味着系统永不中断服务,而且完全没有数据丢失。 P156页。