A、 报文

B、 比特流

C、 帧

D、 包

答案:C

解析:解析:P330 页

A、 报文

B、 比特流

C、 帧

D、 包

答案:C

解析:解析:P330 页

A. 对于重要的服务,应在测试环境中安装并确认补丁兼容性问题后再在正式生产环境中部署

B. 对于服务器等重要设备,立即使用系统更新功能安装这批补丁,用户终端计算机由于没有重要数据,由终端自行升级

C. 本次发布的漏洞目前尚未出现利用工具,因此不会对系统产生实质性危害,所以可以先不做处理

D. 由于本次发布的数个漏洞都属于高危漏洞,为了避免安全风险,应对单位所有的服务器和客户端尽快安装补丁

解析:解析:对于重要的服务,在测试环境中安装并确定补丁的兼容性问题后再在正式生产环境中部署,这样可以有效的避免应补丁升级后可能会对系统服务造成不必要的影响。

A. FAT16

B. NTFS

C. FAT32

D. EXT3

A. 标准化的对象是共同的、可重复的事物。不是孤立的一件事、一个事物

B. 标准化必须是静态的,相对科技的进步和社会的发展不能发现变化

C. 标准化的相对性,原有标准随着社会发展和环境变化,需要更新

D. 标准化的效益,通过应用体现经济和社会效益,否则就没必要

解析:解析:标准化是动态的,会随着科技的进步和社会的发展与时俱进。

A. 科克霍夫原则指出算法的安全性不应基于算法的保密,而应基于密钥的安全性

B. 保密通信过程,通信使用之前用过的会话密钥建立会话,不影响通信安全

C. 密钥管理需要考虑密钥产生、存储、备份、分配、更新、撤销等生命周期过程的每一个环节

D. 在网络通信中,通信双方可利用Diffie-Hellman 协议协商出会话密钥

解析:解析:会话密钥不应重复使用,如果使用用过的会影响通信安全。

A. 信息安全事件,是指由于自然或者人为以及软硬件本身缺陷或故障的原因,对信息系统造成危害,或在信息系统内发生对社会造成负面影响的事件

B. 对信息安全事件进行有效管理和响应,最小化事件所造成的损失和负面影响,是组织信息安全战略的一部分

C. 应急响应是信息安全事件管理的重要内容

D. 通过部署信息安全策略并配合部署防护措施,能够对信息及信息系统提供保护,杜绝信息安全事件的发生

解析:解析:安全事件无法杜绝。

A. 语言表达;电子方式存储;信息安全; 连续性; 商业机遇最大化

B. 电子方式存储;语言表达;连续性;信息安全; 商业机遇最大化

C. 电子方式存储;连续性;语言表达;信息安全; 商业机遇最大化

D. 电子方式存储;语言表达;信息安全; 连续性; 商业机遇最大化

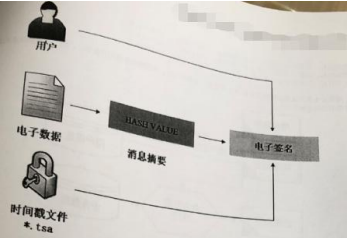

A. 不可伪造性

B. 不可否认性

C. 保证消息完整性

D. 机密性

A. 4

B. 5

C. 6

D. 7

解析:解析:OSI 7 层和 TCP/IP 四层

A. 攻击者在获得系统的上传权限后,将恶意部署到目标系统

B. 恶意代码自身就是软件的一部分,随软件部署传播

C. 内镶在软件中,当文件被执行时进入目标系统

D. 恶意代码通过网上激活

解析:解析:”恶意代码通过网上激活”错误,一些恶意代码一经下载就可以自动激活运行。

A. 操作系统安装完成后安装最新的安全补丁,确保操作系统不存在可被利用的安全漏洞

B. 为了方便进行数据备份,安装 Windows 操作系统时只使用一个分区 C,所有数据和操作系统都存放在 C 盘

C. 操作系统上部署防病毒软件,以对抗病毒的威胁

D. 将默认的管理员账号 Administrator 改名,降低口令暴力破解攻击的发生可能

解析:解析:操作系统和应用安全装应分开不同磁盘部署。