A、 动态分配 IP 地址

B、 静态分配 IP 地址

C、 网络地址转换分配地址

D、 手动分配

答案:A

解析:解析:”没有必要分配静态”首先排除 B,实际上题干介绍的是动态分配 IP 地址概述。

A、 动态分配 IP 地址

B、 静态分配 IP 地址

C、 网络地址转换分配地址

D、 手动分配

答案:A

解析:解析:”没有必要分配静态”首先排除 B,实际上题干介绍的是动态分配 IP 地址概述。

A. 可读可写

B. 可读不可写

C. 可写不可读

D. 不可读不可写

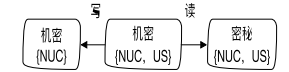

解析:解析:BLP 模型严禁横向流通

A. ACL 是 Bell-LaPadula 模型的一种具体实现

B. ACL 在删除用户时,去除该用户所有的访问权限比较方便

C. ACL 对于统计某个主体能访问哪些客体比较方便

D. ACL 管理或增加客体比较方便

解析:解析:P307 页

A. Windows 服务必须是一个独立的可执行程序

B. Windows 服务的运行不需要用户的交互登陆

C. Windows 服务都是随系统启动而启动,无需用户进行干预

D. Windows 服务都需要用户进行登陆后,以登录用户的权限进行启动

A. 任用之前

B. 任用中

C. 任用终止或变化

D. 任用后

解析:解析:P106

A. 对经过身份鉴别后的合法用户提供所有服务

B. 在用户对系统资源提供最大限度共享的基础上,对用户的访问权进行管理

C. 拒绝非法用户的非授权访问请求

D. 防止对信息的非授权篡改和滥用

解析:解析:访问控制的核心:允许合法用户的授权访问,防止非法用户的访问和合法用户的越权访问。。P304 页。

A. 信息安全应急响应,通常是指一个组织为了应对各种安全意外事件的发生所采取的防范措施,既包括预防性措施,也包括事件发生后的应对措施

B. 应急响应工作的起源和相关机构的成立和 1988 年 11 月发生的莫里斯蠕虫病毒事件有关,基于该事件,人们更加重视安全事件的应急处置和整体协调的重要性

C. 应急响应工作有其鲜明的特点:具有高技术复杂性与专业性、强突发性、对知识经验的高依赖性,以及需要广泛的协调与合作

D. 应急响应是组织在处置应对突发/重大信息安全事件时的工作,其主要包括两部分工作:安全事件发生时正确指挥、事件发生后全面总结

解析:解析:应急响应是指组织为了应对突发/重大信息安全事件的发生所做的准备,以及在事件发生后所采取的措施。

A. 要充分企切合信息安全需求并且实际可行

B. 要充分考虑成本效益, 在满足合规性要求和风险处置要求的前提下, 尽量控制成本

C. 要充分采取新技术,在使用过程中不断完善成熟,精益求精,实现技术投入保障要求

D. 要充分考虑用户管理和文化的可接受性,减少系统方案实验障碍

解析:解析:安全保障方案,一般谨慎选择新技术, 大部分情况选择一些经过检验的成熟的安全技术。

A. 由于有限的测试时间窗,仅仅测试了最必须的系统,其他系统在今年的剩余时间里陆续单独测试

B. 在测试的过程中,有些备份系统有缺陷或者不能正常工作,从而导致这些系统的测试失败

C. 在开启备份站点之前关闭和保护原生产站点的过程比计划需要多得多的时间

D. 每年都是由相同的员工执行此测试,由于所有的参与者都很熟悉每一个恢复步骤,因而没有使用灾难恢复计划(DRP)文档

解析:解析:“备份系统有缺陷或者不能正常工作, 从而导致这些系统的测试失败”

A. 基础;依据;载体;环境;永久性;风险管理

B. 基础;依据;载体;环境;风险管理;永久性

C. 载体;环境;风险管理;永久性;基础;依据

D. 载体;环境;基础;依据;风险管理;永久性

A. IPsec仅能保证传输数据的可认证性和保密性

B. 验证头协议(Authentication Head,AH)和IP封装安全载荷协议(Encapsulating SecurityPayload ,ESP)都能以传输模式和隧道模式工作

C. 在隧道模式中,保护的是整个互联网协议(Internet Protocol ,IP)包,包括P头

D. 在传送模式中,保护的是P负载

解析:解析:IPsec 协议中通过封装安全载荷协议加密需要保护的载荷数据,为这些数据提供机密性和完整性保护能力。