A、 简单运行

B、 行为检测

C、 特征数据匹配

D、 特征码扫描

答案:B

解析:解析:恶意代码检测包括特征码扫描和行为检测,行为检测是防病毒软件通过对软件的行为检测,将软件行为与恶意代码行为模型进行匹配,以判断是否为恶意代码。P370 页

A、 简单运行

B、 行为检测

C、 特征数据匹配

D、 特征码扫描

答案:B

解析:解析:恶意代码检测包括特征码扫描和行为检测,行为检测是防病毒软件通过对软件的行为检测,将软件行为与恶意代码行为模型进行匹配,以判断是否为恶意代码。P370 页

A. 特别重要信息系统

B. 重要信息系统

C. 关键信息系统

D. 一般信息系统

解析:解析:信息系统重要程度划分为特别重要信息系统、重要信息系统和一般信息系统三级。P146 页。

A. A、公司成立了信息安全应急响应组织,该组织由业务和技术人员组成,划分成应急响应领导小组、技术保障小组、专家小组、实施小组和日常运行小组

B. B、公司应急预案包括了基础环境类、业务系统类、安全事件类和其他类, 基本覆盖了各类应急事件类型

C. C、公司制定的应急演练流程包括应急事件通报、确定应急事件优先级、应急响应启动实施、应急响应时间后期运维、更新现有应急预案五个阶段,流程完善可用

D. D、公司应急预案对事件分类依据 GB/Z 20986-2007《信息安全技术信息安全事件分类分级指南》,分为 7 个基本类别,预案符合国家相关标准

解析:解析:“后期运维、更新现有应急预案”不属于应急演练流程里面的内容。

A. 五个;七个;专业知识和技能;时间维;逻辑维

B. 七个;七个;专业知识和技能;时间维;逻辑维

C. 七个;六个;专业知识和技能;时间维;逻辑维

D. 七个;六个;专业知识和技能;时间维;空间维

A. 信息基础设施;深度防御;技术指南;人员

B. 技术指南;信息基础设施;深度防御;人员

C. 信息基础设施;技术指南;人员;深度防御

D. 信息基础设施;技术指南;深度防御;人员

解析:解析:P28 页

A. 从安全性等级来看,这三个模型安全性从低到高的排序是自主访问控制模型,强制访问控制模型和基于角色的访问控制模型

B. 自主访问控制是一种广泛应用的方法,资源的所有者(往往也是创建者)可以规定谁有权利访问他们的资源,具有较好的易用性和可扩展性

C. 强制访问控制模型要求主体和客体都有一个固定的安全属性,系统用该安全属性来决定一个主体是否可以访问某个客体,该模型具有一定的抗恶意程序攻击能力,适用于专用或安全性要求较高的系统

D. 基于角色的访问控制模型的基本思想是根据用户所担任的角色来决定用户在系统中的访问权限,该模型便于实施授权管理和安全约束,容易实现最小特权,职责分离等各种安全策略

解析:解析:三个模型安全性没有横向对比,进行安全性比较是错误的,只是三种模型应用场景不同。

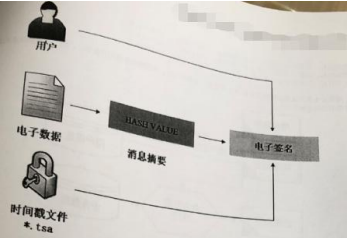

A. 不可伪造性

B. 不可否认性

C. 保证消息完整性

D. 机密性

A. 定性风险分析需要凭借分析者的经验和直觉或者业界的标准和惯例,因此具有随意性

B. 定量风险分析试图在计算风险评估与成本效益分析期间收集的各个组成部分的具体数字值,因此更具客观性

C. 风险评估方法包括:定性风险分析、定量风险分析以及半定量风险分析

D. 半定量风险分析技术主要指在风险分析过程中综合使用定性和定量风险分析技术对风险要素的赋值方式,实现对风险各要素的度量数值化

解析:解析:定性风险分析是利用已识别风险的发生概率、风险发生对项目目标的相应影响,以及其他因素。

A. 安全事件管理、供应商关系、业务安全性审计

B. 信息安全方针、信息安全组织、资产管理

C. 安全采购、开发与维护、合规性

D. 人力资源安全、物理和环境安全、通信安全

解析:解析:ISO27001 信息安全管理体系包含了 14 个控制域详见 P103 页,没有业务安全性审计

A. 在 linux 中,每一个文件和程序都归属于一个特定的”用户”

B. 系统中的每一个用户都必须至少属于一个用户组

C. 用户和组的关系可是多对一,一个组可以有多个用户,一个用户不能属于多个组

D. root 是系统的超级用户,无论是否文件和程序的所有者都具有访问权限

解析:解析:一个用户可以属于多个组。

A. SQL 注入攻击

B. 缓冲区溢出攻击

C. 分布式拒绝服务攻击

D. 跨站脚本攻击

解析:解析:跨站脚本是由于网页支持脚本的执行,而程序员又没有对用户输入的数据进行严格控制,使得攻击者可以向Web 页面插入恶意 HTML 代码,当用户浏览网页时,嵌入其中的 HTML 代码会被执行,从而实现攻击者的特殊目的。