A、 D 是 Do,指实施、具体运作,实现计划中的内容

B、 P 是 Prepare,指准备,包括明确对象、方法,制定活动规划

C、 A 是 Act 或 Adjust,指改进、完善和处理,对总结检查的结果进行处理,对成功的经验加以肯定,并予以标准化,总结失败的教训并加以重视,对没有解决的问题,应该交给下一个 PDCA 循环解决

D、 C 是 Check,指检查、总结执行计划的结果,明确效果,找出问题

答案:B

解析:解析:PDCA(plan-do-check-act 或者 plan-do-check-adjust)循环的 4 个阶段,”策划- 实施-检查-改进”。P94 页。

A、 D 是 Do,指实施、具体运作,实现计划中的内容

B、 P 是 Prepare,指准备,包括明确对象、方法,制定活动规划

C、 A 是 Act 或 Adjust,指改进、完善和处理,对总结检查的结果进行处理,对成功的经验加以肯定,并予以标准化,总结失败的教训并加以重视,对没有解决的问题,应该交给下一个 PDCA 循环解决

D、 C 是 Check,指检查、总结执行计划的结果,明确效果,找出问题

答案:B

解析:解析:PDCA(plan-do-check-act 或者 plan-do-check-adjust)循环的 4 个阶段,”策划- 实施-检查-改进”。P94 页。

A. 传输层、网络接口层、互联网络层

B. 传输层、互联网络层、网络接口层

C. 互联网络层、传输层、网络接口层

D. 互联网络层、网络接口层、传输层

解析:解析:TCP/IP 协议模型自上而下分别是:应用层、传输层、互联网络层、网络接口层

A. 在补丁安装部署之前不需要进行测试,因为补丁发布之前厂商已经经过了测试

B. 补丁的获取有严格的标准,必须在厂商的官网上获取

C. 信息系统打补丁时需要做好备份和相应的应急措施

D. 补丁安装部署时关闭和重启系统不会产生影响

A. 软件的安全问题可能造成软件运行不稳定, 得不到正确结果甚至崩溃

B. 软件的安全问题应该依赖于软件开发的设计、编程、测试以及部署等各个阶段措施解决

C. 软件的安全问题可能被攻击者利用后影响人身健康安全

D. 软件的安全问题是由程序开发者遗留的,和软件部署运行环境无关

解析:解析:“由程序开发者遗留的, 和软件部署运行环境无关”

A. 其检查程序是否可与系统的其他部分一起正常运行

B. 在不知程序内部结构下确保程序的功能性操作有效

C. 其确定程序准确性成某程序的特定逻辑路径的状态

D. 其通过严格限制访问主机系统的受控或虚拟环境中执行对程序功能的检查

A. 数字签名是在所传输的数据后附加上一段和传输数据毫无关系的数字信息

B. 数字签名能够解决数据的加密传输,即安全传输问题

C. 数字签名一般采用对称加密机制

D. 数字签名能够解决篡改、伪造等安全性问题

解析:解析:数字签名的作用就是”解决篡改、伪造等安全性问题”,A 项毫无关系是错误的,B 项数字签名的作用不是用来加密传输的,C 项数字签名一般采用非对称加密机制。

A. Land

B. UDP Flood

C. Smurf

D. Teardrop

解析:解析:Teardrop 属于碎片攻击,不属于流量型拒绝服务攻击。

A. 要求开发人员采用瀑布模型进行开发

B. 要求所有的开发人员参加软件安全意识培训

C. 要求增加软件安全测试环节,尽早发现软件安全问题

D. 要求规范软件编码,并制定公司的安全编码准则

解析:解析:瀑布模型是一种开发模型与安全防护无关,有些题目可能会把瀑布模型换成其他不设计安全的模型, 例如敏捷开发模型等。

A. IATF 深度防御战略要求在网络体系结构的各个可能位置实现所有信息安全保障机制

B. 分层策略允许在适当的时候采用低安全级保障解决方案以便降低信息安全保障的成本

C. IATF 从人、技术和操作三个层面提供一个框架实施多层保护,使攻击者即使攻破一层也无法破坏整个信息基础设施

D. 允许在关键区域(例如区域边界)使用高安全级保障解决方案,确保系统安全性

解析:解析:IATF 深度防御战略要求在人、技术和操作 3 个核心要素来共同实现。

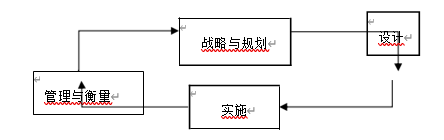

A. 设计;战略与规划;逻辑设计;实施;管理与衡量

B. 战略与规划;逻辑设计;设计;实施;管理与衡量

C. 战略与规划;实施;设计;逻辑设计;管理与衡量

D. 战略与规划;设计;逻辑设计;实施;管理与衡量

解析:解析:P42

A. 在软件立项时考虑到软件安全相关费用,经费中预留了安全测试、安全评审相关费用,确保安全经费得到落实

B. 在软件安全设计时,邀请软件安全开发专家对软件架构设计进行评审,及时发现架构设计中存在的安全不足

C. 确保对软编码人员进行安全培训,使开发人员了解安全编码基本原则和方法,确保开发人员编写出安全的代码

D. 在软件上线前对软件进行全面安全性测试,包括源代码分析、模糊测试、渗透测试,未经以上测试的软件不允许上线运行

解析:解析:软件的安全测试根据实际情况进行测试措施的选择和组合。