A、 加密和解密算法

B、 解密算法

C、 密钥

D、 加密算法

答案:C

解析:解析:系统的保密性不依赖于加密体制和算法的保密,而依赖于密。P271 页。

A、 加密和解密算法

B、 解密算法

C、 密钥

D、 加密算法

答案:C

解析:解析:系统的保密性不依赖于加密体制和算法的保密,而依赖于密。P271 页。

A. 风险管理在系统开发之初就应该予以充分考虑,并要贯穿于整个系统开发过程之中

B. 风险管理活动应成为系统开发、运行、维护、直至废弃的整个生命周期内的持续性工作

C. 由于在系统投入使用后部署和应用风险控制措施针对性会更强,实施成本会相对较低

D. 在系统正式运行后,应注重残余风险的管理,以提高快速反应能力

解析:解析:安全措施投入应越早则成本越低,C 答案则成本会上升。

A. 风险评价

B. 风险计算

C. 风险预测

D. 风险处理

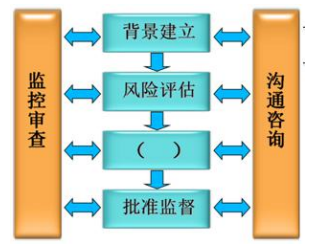

解析:解析:背景建立、风险评估、风险处理和批准监督是信息安全风险管理的 4 个具体步骤,监控审查和沟通咨询则贯穿于这 4 个基本步骤中。P89 页。

A. 对目录的访问权限可分为读、写和拒绝访问

B. 对文件进行操作的用户是一种主体

C. 主体可以接收客体的信息和数据,也可以改变客体相关的信息

D. 访问权限是指主体对客体所允许的操作

解析:解析:对目录的访问模式只有读和写。P305.

A. 我国是在国家质量监督检验疫总局管理下,由国家标准化管理委员会统一管理全国标准化工作,下设有专业技术委员会

B. 事关国家安全利益,信息安全因此不能和国际标准相同,而是要通过本国组织和专家制定标准,切实有效地保护国家利益和安全

C. 我国归口信息安全方面标准是”全国信息安全标准化技术委员会”,为加强有关工作,2016在其下设立”大数据安全特别工作组”

D. 信息安全标准化工作是解决信息安全问题的重要技术支撑,其主要作业突出体现在能够确保有关产品、设施的技术先进性、可靠性和一致性

解析:解析:信息安全的标准可以和国际标准相同,也可以不相同。包括同等采用方式和等效采用方式等。

A. 信息系统;信息安全保障; 威胁;检测工作

B. 信息安全保障;威胁;信息系统;检测工作

C. 信息安全保障;信息系统; 威胁;检测工作

D. 信息安全保障;信息系统; 检测工作;威胁

解析:解析:保护-检测-响应(Protection-Detection-Response ,PDR)模型是信息安全保障工作中常用的模型,其思想是承认信息系统中漏洞的存在,正视系统面临的威胁,通过采取适度防护、加强检测工作、落实对安全事件的响应、建立对威胁的防护来保障系统的安全。P25 页。

A. 古典密码阶段。这一阶段的密码专家常常靠直觉和技巧来设计密码,而不是凭借推理和证明,常用的密码运算方法包括替代方法和置换方法

B. 近代密码发展阶段。这一阶段开始使用机械代替手工计算,形成了机械式密码设备和更进一步的机电密码设备

C. 近代密码学的早期发展阶段。这一阶段以香农的论文”保密系统的通信理论”(TheCommunication Theory of Secret Systems)

D. 现代密码学的近期发展阶段。这一阶段以公钥密码思想为标志,引发了密码学历史上的革命性的变革,同时,众多的密码算法开始应用于非机密单位和商业场合

解析:解析:Enigma 密码机,按照密码学发展历史阶段划分,这个阶段属于古典密码阶段。

A. 方针和总体要求;主要原则;总体纲领;展开和推进;信息安全保障建设

B. 总体要求;总体纲领;主要原则;展开;信息安全保障建设

C. 方针;主要原则;总体纲领;展开和推进;信息安全保障建设

D. 总体要求;主要原则;总体纲领;展开;信息安全保障建设

解析:解析:27 号文标志着我国信息安全保障工作有了总体纲领。

A. 脆弱性扫描工具

B. 渗透测试工具

C. 拓扑发现工具

D. 安全审计工具

A. BS 7799.1.3

B. ISO 17799

C. AS/NZS 4630

D. NIST SP 800-37

A. 是否己经通过部署安全控制措施消灭了风险

B. 是否可以抵抗大部分风险

C. 是否建立了具有自适应能力的信息安全模型

D. 是否已经将风险控制在可接受的范围内

解析:解析:判断风险控制的标准是风险是否控制在接受范围内。