A、 要充分考虑成本效益,在满足合规性要求和风险处置要求的前提下,尽量控制成本

B、 要充分符合信息安全需求并且实际可行

C、 要使用当前最新的技术和成本最高的设备,从而保障信息系统的绝对安全

D、 要充分考虑用户管理和文化的可接受性,减少系统方案实施障碍

答案:C

解析:解析:”要使用当前最新的技术和成本最高的设备”错误,使用经过检验成熟及安全的技术或设备。

A、 要充分考虑成本效益,在满足合规性要求和风险处置要求的前提下,尽量控制成本

B、 要充分符合信息安全需求并且实际可行

C、 要使用当前最新的技术和成本最高的设备,从而保障信息系统的绝对安全

D、 要充分考虑用户管理和文化的可接受性,减少系统方案实施障碍

答案:C

解析:解析:”要使用当前最新的技术和成本最高的设备”错误,使用经过检验成熟及安全的技术或设备。

A. 在软件立项时考虑到软件安全相关费用,经费中预留了安全测试、安全评审相关费用,确保安全经费得到落实

B. 在软件安全设计时,邀请软件安全开发专家对软件架构设计进行评审,及时发现架构设计中存在的安全不足

C. 确保对软编码人员进行安全培训,使开发人员了解安全编码基本原则和方法,确保开发人员编写出安全的代码

D. 在软件上线前对软件进行全面安全性测试,包括源代码分析、模糊测试、渗透测试,未经以上测试的软件不允许上线运行

解析:解析:软件的安全测试根据实际情况进行测试措施的选择和组合。

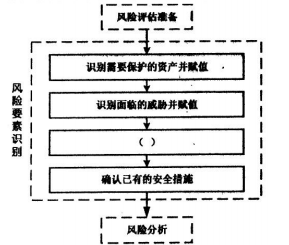

A. 识别面临的风险并赋值

B. 识别存在的脆弱性并赋值

C. 制定安全措施实施计划

D. 检查安全措施有效性

A. 风险评估准备阶段

B. 风险要素识别阶段

C. 风险分析阶段

D. 风险结果判定阶段

解析:解析:《风险评估方案》属于风险评估准备阶段的结果。

A. 信息安全;信息安全控制; 根据; 基础;信息安全

B. 信息安全控制;信息安全;根据; 基础;信息安全

C. 信息安全控制;信息安全;基础; 根据;信息安全

D. 信息安全;信息安全控制;基础; 根据;信息安全

A. 信息化建设可以先实施系统,而后对系统进行安全加固

B. 信息化建设中系统功能的实现是最重要的

C. 信息化建设没有必要涉及信息安全建设

D. 信息化建设中在规划阶段合理规划信息安全, 在建设阶段要同步实施信息安全建设

解析:解析:同步规划,同步实施

A. 信息安全法律环境是信息安全保障体系中的必要环节

B. 明确违反信息安全的行为,并对行为进行相应的处罚,以打击信息安全犯罪活动

C. 信息安全主要是技术问题,技术漏洞是信息犯罪的根源

D. 信息安全产业的逐渐形成,需要成熟的技术标准和完善的技术体系

解析:解析:信息安全问题是多方面存在的,不能认为主要为技术问题,同时技术漏洞不是犯罪的根源所在。

A. 以不正当手段获取商业秘密

B. 在私人交往中涉及国家秘密

C. 将涉密计算机、涉密存储设备接入互联网及其他公共信息网络

D. 通过普通邮政等无保密措施的渠道传递国家秘密载体

解析:解析:A 属于商业秘密,不属于国家秘密。

A. 网络层

B. 表示层

C. 会话层

D. 物理层

解析:解析:网络层和应用层可以提供保密性、身份鉴别、完整性、抗抵赖、访问控制服务。

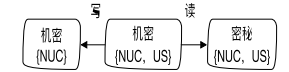

A. 可读可写

B. 可读不可写

C. 可写不可读

D. 不可读不可写

解析:解析:BLP 模型严禁横向流通

A. FAT16

B. NTFS

C. FAT32

D. EXT3