A、 ”制定 ISMS 方针”是建立 ISMS 阶段工作内容

B、 ”实施内部审核”是保持和改进 ISMS 阶段工作内容

C、 ”实施培训和意识教育计划”是实施和运行 ISMS 阶段工作内容

D、 ”进行有效性测量”是监视和评审 ISMS 阶段工作内容

答案:B

解析:解析:”实施内部审核”是监视和评审 ISMS 阶段工作内容。P98 页。

A、 ”制定 ISMS 方针”是建立 ISMS 阶段工作内容

B、 ”实施内部审核”是保持和改进 ISMS 阶段工作内容

C、 ”实施培训和意识教育计划”是实施和运行 ISMS 阶段工作内容

D、 ”进行有效性测量”是监视和评审 ISMS 阶段工作内容

答案:B

解析:解析:”实施内部审核”是监视和评审 ISMS 阶段工作内容。P98 页。

A. Windows 操作系统远程登录经历了 SMB 鉴别机制、LM 鉴别机制、NTLM 鉴别机制、Kerberos鉴别体系等阶段

B. 完整的安全标识符(SID)包括用户和组的安全描述,48 比特的身份特权、修订版本和可变的验证值

C. 本地安全授权机构(LSA)生成用户账户在该系统内唯一的安全标识符(SID)

D. 用户对鉴别信息的操作,如更改密码等都通过一个以 Administrator 权限运行的服务“Security Accounts Manager”来实现

解析:解析:用户对鉴别信息的操作,如更改密码等都通过一个以 system 权限运行的服务“Security Accounts Manager”来实现。P357 页。

A. 资产识别是指对需求保护的资产和系统等进行识别和分类

B. 威胁识别是指识别与每项资产相关的可能威胁和漏洞及其发生的可能性

C. 脆弱性识别以资产为核心,针对每一项需求保护的资产,识别可能被威胁利用的弱点,并对脆弱性的严重程度进行评估

D. 确认已有的安全措施仅属于技术层面的工作,牵涉到具体方面包括:物理平台、系统平台、网络平台和应用平台

解析:解析:安全措施既包括技术层面,也包括管理层面。

A. 有害程序事件、网络攻击事件、信息破坏事件、信息内容安全事件、设备设施故障、灾害性事件和其他信息安全事件

B. 网络贡献事件、拒绝服务攻击事件、信息破坏事件、信息内容安全事件、设备设施故障、灾害性事件和其他信息安全事件

C. 网络攻击事件、网络钓鱼事件、信息破坏事件、信息内容安全事件、设备设施故障、灾害性事件和其他信息安全事件

D. 网络攻击事件、网络扫描窃听事件、信息破坏事件、信息内容安全事件、设备设施故障、灾害性事件和其他信息安全事件

解析:解析:根据标准知识点,安全事件分为:有害程序事件、网络攻击事件、信息破坏事件、信息内容安全事件、设备设施故障、灾害性事件和其他信息安全事件。

A. 定量风险分析试图从财务数字上对安全风险进行评估,得出可以量化的风险分析结果,以度量风险的可能性和缺失量

B. 定量风险分析相比定性风险分析能得到准确的数值,所以在实际工作中应使用定量风险分析,而不应选择定性风险分析

C. 定性风险分析过程中,往往需要凭借分析者的经验和直接进行,所以分析结果和风险评估团队的素质、经验和知识技能密切相关

D. 定性风险分析更具主观性,而定量风险分析更具客观性

解析:解析:定性分析也是风险评估方法的一种,大部分情况下选择定性分析和定量分析相结合的方式,而不是不选择定性风险分析。

A. 随机进程名技术每次启动时随机生成恶意代码进程名称,通过不固定的进程名称使自己不容易被发现真实的恶意代码程序名称

B. 恶意代码生成随机进程名称的目的是使进程名称不固定,因为杀毒软件是按照进程名称进行病毒进程查杀

C. 恶意代码使用随机进程名是通过生成特定格式的进程名称,使进程管理器中看不到恶意代码的进程

D. 随机进程名技术虽然每次进程名都是随机的,但是只要找到了进程名称,就找到了恶意代码程序本身

解析:解析:B 恶意代码生成随机进程名称的目的是使进程名称不固定,杀毒软件是按照特征码扫描和行为检测进行病毒进程查杀;C 恶意代码使用随机进程名是通过生成特定格式的进程名称,进程管理器中可以所有的进程;D 找到恶意代码进程名称不意味能找到程序本身以及存储路径。P370。

A. 安全事件管理、供应商关系、业务安全性审计

B. 信息安全方针、信息安全组织、资产管理

C. 安全采购、开发与维护、合规性

D. 人力资源安全、物理和环境安全、通信安全

解析:解析:ISO27001 信息安全管理体系包含了 14 个控制域详见 P103 页,没有业务安全性审计

A. 保护

B. 检测

C. 响应

D. 恢复

A. 只 有 ( 1 ) ( 2 )

B. 只 有 ( 2 ) ( 3 )

C. 只 有 ( 3 ) ( 4 )

D. 只有(4)

解析:解析:支持最小特权原则和职责分离原则,只有基于角色的访问控制满足,所以排除 A 和 D,基于强制访问控制不满足,所以排除 B。

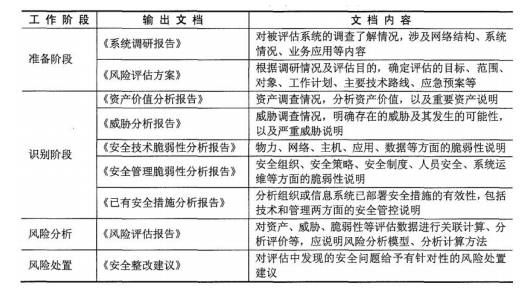

A. 《风险评估方法和工具列表》,主要包括拟用的风险评估方法和测试评估工具等内容

B. 《已有安全措施列表》,主要包括经检查确认后的已有技术和管理各方面安全措施等内容

C. 《风险评估方案》,主要包括本次风险评估的目的、范围、目标、评估步骤、经费预算和进度安排等内容

D. 《风险评估准则要求》,主要包括现有风险评估参考标准、采用的风险分析方法、资产分类标准等内容

解析:解析:P256 页或者见下表:

A. BLP 模型用于保证系统信息的完整性

B. BLP 模型的规则是”向下读,向上写”

C. BLP 的自主安全策略中,系统通过比较主体与客体的访问类属性控制主体对客体的访问

D. BLP 的强制安全策略使用一个访问控制矩阵表示

解析:解析:BLP 模型是一种强制访问控制模型用以保障机密性,向上写,向下读,自主访问控制模型使用一个访问控制矩阵表示。