A、 组织的管理层应确保 ISMS 目标和相应的计划得以制定,信息安全管理目标应明确、可度量,风险管理计划应具体,具备可行性

B、 组织的管理层应全面了解组织所面临的信息安全风险,决定风险可接受级别和风险可接受准则,并确认接受相关残余风险

C、 组织的信息安全目标、信息安全方针和要求应传达到全组织范围内,应包括全体员工,同时,也应传达到客户、合作伙伴和供应商等外部各方

D、 在组织中,应由信息技术责任部门(如信息中心)制定并颁布信息安全方针,为组织的ISMS 建设指明方向并提供总体纲领,明确总体要求

答案:D

解析:解析:方针应由组织的管理层颁布。

A、 组织的管理层应确保 ISMS 目标和相应的计划得以制定,信息安全管理目标应明确、可度量,风险管理计划应具体,具备可行性

B、 组织的管理层应全面了解组织所面临的信息安全风险,决定风险可接受级别和风险可接受准则,并确认接受相关残余风险

C、 组织的信息安全目标、信息安全方针和要求应传达到全组织范围内,应包括全体员工,同时,也应传达到客户、合作伙伴和供应商等外部各方

D、 在组织中,应由信息技术责任部门(如信息中心)制定并颁布信息安全方针,为组织的ISMS 建设指明方向并提供总体纲领,明确总体要求

答案:D

解析:解析:方针应由组织的管理层颁布。

A. OCSP

B. 证书库

C. CRL 库

D. RA

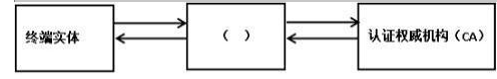

解析:解析:PKI 由:CA、RA、证书库和终端实体等部分。P286 页

A. 不随意打开来历不明的邮件,不浏览不健康不正规的网站

B. 不下载、不执行、不接收来历不明的软件或文件

C. 修改用户名和口令

D. 安装反病毒软件和防火墙, 安装专门的木马防治软件

解析:解析:修改用户名和口令不能防范此类攻击。

A. Regsvr32

B. Regedit

C. Regedit.msc

D. Regedit.mmc

A. GB/T XXXX.X-200X

B. GB XXXX-200X

C. DBXX/T XXX-200X

D. GB/Z XXX-XXX-200X

解析:解析:A 为国标推荐标准;B 为国标强制标准;C 为地方标准;D 为国标指导标准。

A. 法律法规与合同条约的要求

B. 组织的原则、目标和规定

C. 风险评估的结果

D. 安全架构和安全厂商发布的病毒、漏洞预警

解析:解析:安全需求来源于内部驱动,D 是外部参考要素,不属于信息安全需求的主要来源。

A. .风险; 风险; 信息系统:风险管理

B. 风险; 风险; 风险管理; 信息系统

C. 风险管理; 信息系统; 风险;风险

D. 风险管理; 风险; 风险 ;信息系统

解析:解析:P84 页

A. ARP欺骗是指攻击者直接向受害者主机发送错误的 ARP 应答报文,使得受害者主机将错误的硬件地址映射关系存入到 ARP 缓存中, 从而起到冒充主机的目的

B. 解决 ARP欺骗的一个有效方法是采用“静态”的 ARP 缓存, 如果发生硬件地址的更改,则需要人工更新缓存

C. 单纯利用 ARP 欺骗攻击时,ARP 欺骗通常影响的是内部子网,不能跨越路由实施攻击

D. 彻底解决 ARP 欺骗的方法是避免使用ARP 协议和 ARP 缓存,直接采用IP 地址和其他主机进行连接

解析:解析:如果不使用 ARP 协议可能会造成网络无法正常运行,因此不能避免使用该协议。

A. 最小权限

B. 权限分离

C. 不信任

D. 纵深防御

解析:解析:权限分离是将一个较大的权限分离为多个子权限组合操作来实现。

A. 社会工程学攻击;越容易;原理;个人数据;安全意识

B. 社会工程学攻击;原理;越容易;个人数据;安全意识

C. 原理;社会工程学攻击;个人数据;越容易;安全意识

D. 社会工程学攻击;原理;个人数据;越容易;安全意识

A. 喜欢恶作剧、实现自我挑战的娱乐型黑客

B. 巩固战略优势,执行军事任务、进行目标破坏的信息作战部队

C. 实施犯罪、获取非法经济利益网络犯罪团伙

D. 搜集政治、军事、经济等情报信息的情报机构

解析:解析:A 属于个人威胁;B 和 D 属于国家威胁。