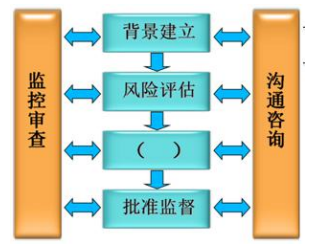

A、 风险评价

B、 风险计算

C、 风险预测

D、 风险处理

答案:D

解析:解析:背景建立、风险评估、风险处理和批准监督是信息安全风险管理的 4 个具体步骤,监控审查和沟通咨询则贯穿于这 4 个基本步骤中。P89 页。

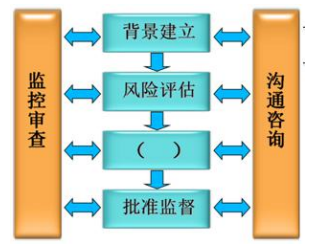

A、 风险评价

B、 风险计算

C、 风险预测

D、 风险处理

答案:D

解析:解析:背景建立、风险评估、风险处理和批准监督是信息安全风险管理的 4 个具体步骤,监控审查和沟通咨询则贯穿于这 4 个基本步骤中。P89 页。

A. 信息安全管理;控制措施;组织结构;业务目标;管理过程

B. 组织结构;控制措施;信息安全管理;业务目标;管理过程

C. 控制措施;组织结构;信息安全管理;业务目标;管理过程

D. 控制措施;组织结构;业务目标;信息安全管理;管理过程

解析:解析:P103 页

A. 自动文件条目

B. 磁带库管理程序

C. 访问控制软件

D. 锁定库

A. 能够局部反应国家防御和治安实力的

B. 我国独有、不受自然条件因素制约、能体现民族特色的精华, 并且社会效益或者经济效益显著的传统工艺

C. 处于国际先进水平,并且有军事用途或者对经济建设具有重要影响的

D. 国际领先,并且对国防建设或者经济建设具有特别重大影响的

解析:解析:重在”特别重大影响”。

A. 信息系统安全保障目的

B. 环境安全保障目的

C. 信息系统安全保障目的和环境安全保障目的

D. 信息系统整体安全保障目的、管理安全保障目的、技术安全保障目的和工程安全保障目的

解析:解析:GB/T 20274 信息系统保障评估框架从管理、技术、工程和总体方面进行评估。

A. 无线信道是一个开放信道,任何具有适当无线设备的人均可以通过搭线窃听而获得网络通信内容

B. 通过传输流分析,攻击者可以掌握精确的通信内容

C. 对于无线局域网络和无线个人区域网络来说,它们的通信内容更容易被窃听

D. 群通信方式可以防止网络外部人员获取网络内部通信内容

解析:解析:A 项,搭线窃听错误一般使用无线嗅探获得别人的网络通信内容,B”掌握精确的通信内容”有点夸张,一般获得大概的内容就够用了,D 群通信很容易导致外部人员获取网内通信内容。

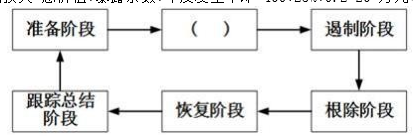

A. 检测阶段

B. 培训阶段

C. 文档阶段

D. 报告阶段

解析:解析:一种被广为接受的应急响应方法是将应急响应管理过程分为 6 个阶段,为准备->检测->遏制->根除->恢复->跟踪总结。P152 页。

A. 如果经费许可,可以使用自建服务器的即时通讯系统

B. 在组织机构安全管理体系中制定相应安全要求,例如禁止在即时通讯中传输敏感及以上级别的文档;建立管理流程及时将离职员工移除等

C. 选择在设计上已经为商业应用提供安全防护的即时通讯软件,例如提供传输安全性保护等即时通讯

D. 涉及重要操作包括转账无需方式确认

解析:解析:D 项常识性错误。

A. 要充分切合信息安全需求并且实际可行

B. 要充分考虑成本效益,在满足合规性要求和风险处置要求的前提下,尽量控制成本

C. 要充分采取新技术,在使用过程中不断完善成熟,精益求精,实现技术投入保值要求

D. 要充分考虑用户管理和文化的可接受性,减少系统方案实施障碍

解析:解析:安全领域一般选择经过检验的、成熟、安全的技术方案,一般不选最新的。

A. ACL 是 Bell-LaPadula 模型的一种具体实现

B. ACL 在删除用户时,去除该用户所有的访问权限比较方便

C. ACL 对于统计某个主体能访问哪些客体比较方便

D. ACL 管理或增加客体比较方便

解析:解析:P307 页

A. 分组密码算法要求输入明文按组分成固定长度的块

B. 分组密码算法也称为序列密码算法

C. 分组密码算法每次计算得到固定长度的密文输出块

D. 常见的 DES、IDEA 算法都属于分组密码算法

解析:解析:分组密码是在加密过程中将明文进行分组后在进行加密,序列密码又叫流密码对每一个字节进行加密。