A、 要充分企切合信息安全需求并且实际可行

B、 要充分考虑成本效益, 在满足合规性要求和风险处置要求的前提下, 尽量控制成本

C、 要充分采取新技术,在使用过程中不断完善成熟,精益求精,实现技术投入保障要求

D、 要充分考虑用户管理和文化的可接受性,减少系统方案实验障碍

答案:C

解析:解析:安全保障方案,一般谨慎选择新技术, 大部分情况选择一些经过检验的成熟的安全技术。

A、 要充分企切合信息安全需求并且实际可行

B、 要充分考虑成本效益, 在满足合规性要求和风险处置要求的前提下, 尽量控制成本

C、 要充分采取新技术,在使用过程中不断完善成熟,精益求精,实现技术投入保障要求

D、 要充分考虑用户管理和文化的可接受性,减少系统方案实验障碍

答案:C

解析:解析:安全保障方案,一般谨慎选择新技术, 大部分情况选择一些经过检验的成熟的安全技术。

A. 信息安全应急响应,通常是指一个组织为了应对各种安全意外事件的发生所采取的防范措施,既包括预防性措施,也包括事件发生后的应对措施

B. 应急响应工作的起源和相关机构的成立和 1988 年 11 月发生的莫里斯蠕虫病毒事件有关,基于该事件,人们更加重视安全事件的应急处置和整体协调的重要性

C. 应急响应工作有其鲜明的特点:具有高技术复杂性与专业性、强突发性、对知识经验的高依赖性,以及需要广泛的协调与合作

D. 应急响应是组织在处置应对突发/重大信息安全事件时的工作,其主要包括两部分工作:安全事件发生时正确指挥、事件发生后全面总结

解析:解析:应急响应是指组织为了应对突发/重大信息安全事件的发生所做的准备,以及在事件发生后所采取的措施。

A. 要充分考虑成本效益,在满足合规性要求和风险处置要求的前提下,尽量控制成本

B. 要充分符合信息安全需求并且实际可行

C. 要使用当前最新的技术和成本最高的设备,从而保障信息系统的绝对安全

D. 要充分考虑用户管理和文化的可接受性,减少系统方案实施障碍

解析:解析:”要使用当前最新的技术和成本最高的设备”错误,使用经过检验成熟及安全的技术或设备。

A. 可信的主要目的是要建立起主动防御的信息安全保障体系

B. 可信计算机安全评价标准(TCSEC)中第一次提出了可信计算机和可信计算基的概念

C. 可信的整体框架包含终端可信、终端应用可信、操作系统可信、网络互联可信、互联网交易等应用系统可信

D. 可信计算平台出现后会取代传统的安全防护体系和方法

解析:解析:可信计算平台出现后不会取代传统的安全防护体系和方法。

A. 可以通过对当前的信息安全策略和相关文档进行复查采集评估信息

B. 可以通过进行实施考察的方式采集评估信息

C. 可以通过建立模型的方法采集评估信息

D. 可以制作问卷,进行调查

解析:解析:基于知识的风险评估方法和基于模型的风险评估方法是并列关系

A. 老王要求下属小张把中心所有计算机贴上密级标志

B. 老王提出对加密机和红黑电源插座应该与涉密信息系统同步投入使用

C. 老王安排下属小李将损害的涉密计算机的某国外品牌硬盘送到该品牌中国区维修中心修理

D. 老王每天晚上 12 点将涉密计算机连接上互联网更新杀毒软件病毒库

解析:解析:保密设施、设备应当与涉密信息系统同步规划,同步建设,同步运行 (三同步) 。P57 页,A 项非涉密计算机不应贴涉密标识,C 涉密计算机应送往有涉密资质的维修中心,D 项目涉密计算机不上网。

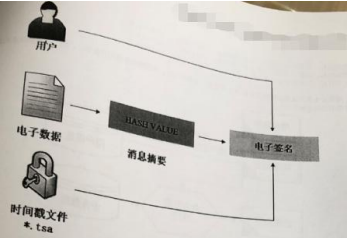

A. 不可伪造性

B. 不可否认性

C. 保证消息完整性

D. 机密性

A. 权威;执行;电信诈骗;网络攻击;更改密码

B. 权威;执行;网络攻击;电信诈骗;更改密码

C. 执行;权威;电信诈骗;网络攻击;更改密码

D. 执行;权威;网络攻击;电信诈骗;更改密码

A. 降低

B. 不变(保持相同)

C. 提高

D. 提高或降低(取决于业务的性质)

A. 测试系统应使用不低于生产系统的访问控制措施

B. 为测试系统中的数据部署完善的备份与恢复措施

C. 在测试完成后立即清除测试系统中的所有敏感数据

D. 部署审计措施,记录生产数据的拷贝和使用

解析:解析:A、C、D 为测试系统必须要执行的,B 用于测试的包含个人隐私和其它敏感信息的实际生产系统中的数据不具备备份和恢复的价值。

A. NTFS 使用事务日志自动记录所有文件和文件夹更新,当出现系统损坏引起操作失败后,系统能利用日志文件重做或恢复未成功的操作。

B. NTFS 的分区上,可以为每个文件或文件夹设置单独的许可权限

C. 对于大磁盘,NTFS 文件系统比 FAT 有更高的磁盘利用率

D. 相比 FAT 文件系统,NTFS 文件系统能有效的兼容 linux 下的 EXT3 文件格式。