A、 向所有用户提供可靠的信息服务

B、 拒绝执行不正确的数据操作

C、 拒绝非法用户对数据库的访问

D、 能跟踪记录,以便为合规性检查、安全责任审查等提供证据和迹象等

答案:A

解析:解析:A 项不在数据库安全存储和安全访问范畴。

A、 向所有用户提供可靠的信息服务

B、 拒绝执行不正确的数据操作

C、 拒绝非法用户对数据库的访问

D、 能跟踪记录,以便为合规性检查、安全责任审查等提供证据和迹象等

答案:A

解析:解析:A 项不在数据库安全存储和安全访问范畴。

A. 加强信息安全标准化建设,成立了”全国信息安全标准化技术委员会”制订和发布了大批信息安全技术,管理等方面的标准。

B. 重视信息安全应急处理工作,确定由国家密码管理局牵头成立”国家网络应急中心”推动了应急处理和信息通报技术合作工作进展

C. 推进信息安全等级保护工作,研究制定了多个有关信息安全等级保护的规范和标准,重点保障了关系国定安全,经济命脉和社会稳定等方面重要信息系统的安全性

D. 实施了信息安全风险评估工作,探索了风险评估工作的基本规律和方法,检验并修改完善了有关标准,培养和锻炼了人才队伍

解析:解析:工业和信息化部牵头成立”国家网络应急中心”。

A. 该文件是一个由部委发布的政策性文件,不属于法律文件

B. 该文件适用于 2004 年的等级保护工作,其内容不能约束到 2005 年及之后的工作

C. 该文件是一个总体性指导文件,规定所有信息系统都要纳入等级保护定级范围

D. 该文件适用范围为发文的这四个部门,不适用于其他部门和企业等单位

A. 编制应急预案是国家网络安全法对所有单位的强制要求,因此必须建设

B. 应急预案是保障单位业务系统信息安全的重要措施

C. 应急预案是提高应对网络和信息系统突发事件能力,减少突发事件造成的损失和危害,保障信息系统运行平稳、安全、有序、高效的手段

D. 应急预案是明确关键业务系统信息安全应急响应指挥体系和工作机制的重要方式

解析:解析:编制应急响应预案并非对所有单位的强制要求。P150。

A. 2,3

B. 1,2,3

C. 2,3,4

D. 1,2,4

解析:解析:(1)来源于《安全生产法》第八十条,(2)(4)是常识。

A. 信息载体

B. 措施

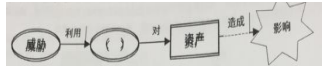

C. 脆弱性

D. 风险评估

A. 使用专用上网购物用计算机,安装好软件后不要对该计算机上的系统软件、应用软件进行升级

B. 为计算机安装具有良好声誉的安全防护软件,包括病毒查杀、安全检查和安全加固方面的软件

C. 在 IE 的配置中,设置只能下载和安装经过签名的、安全的 ActiveX 控件

D. 在使用网络浏览器时,设置不在计算机中保留网络历史记录和表单数据

解析:解析:安装好软件后应及时对该计算机上的系统软件、应用软件进行升级,以增加操作系统的安全性。

A. - rwx r-x r-x 3 user admin 1024 Sep 13 11:58 test

B. d rwx r-x r-x 3 user admin 1024 Sep 13 11:58 test

C. - rwx r-x r-x 3 admin user 1024 Sep 13 11:58 test

D. d rwx r-x r-x 3 admin user1024 Sep 13 11:58 test

解析:解析:题目考核的是 linux 系统的权限表达格式。

A. 使用 netshare\\127.0.0.1\c$/delete 命令,删除系统中的 c$等管理共享,并重启系统

B. 确保所有的共享都有高强度的密码防护

C. 禁止通过”空会话”连接以匿名的方式列举用户、群组、系统配置和注册表键值

D. 安装软件防火墙阻止外面对共享目录的连接

A. 报文

B. 比特流

C. 帧

D. 包

解析:解析:P330 页

A. 风险评估准备阶段

B. 风险要素识别阶段

C. 风险分析阶段

D. 风险结果判定阶段

解析:解析:《风险评估方案》属于风险评估准备阶段的结果。